Trinity Ransomware

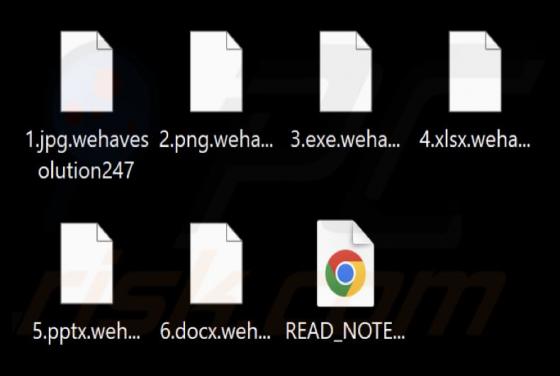

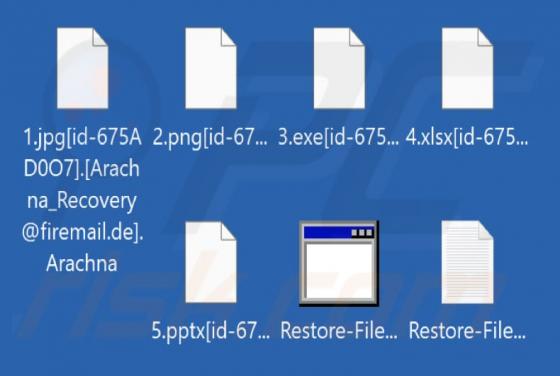

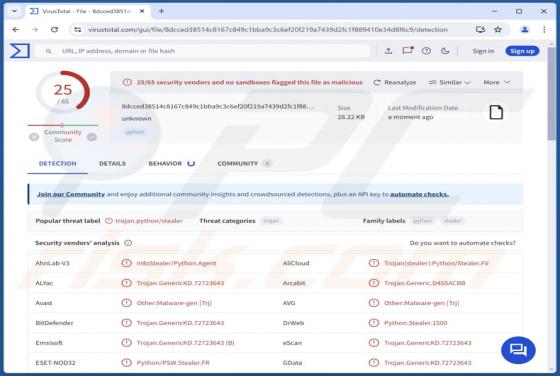

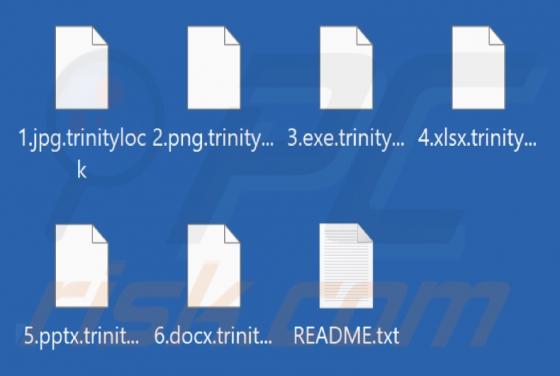

Trinity es el nombre de un programa de tipo ransomware. Después de ejecutar una muestra de Trinity en nuestra máquina de pruebas, encriptó los archivos y alteró sus nombres. A los nombres de archivo originales se les añadía la extensión ".trinitylock", por ejemplo un archivo inicialmente titulado