No confíe en el email "I have got two not really pleasant news for you"

EstafaConocido también como: Posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía de eliminación del email estafa "I have got two not really pleasant news for you"

¿Qué es la estafa por email "I have got two not really pleasant news for you"?

"I have got two not really pleasant news for you" se refiere a una campaña de spam de sextorsión. El término "campaña de spam" define una operación a gran escala durante la cual se envían miles de emails engañosos. Las emails distribuidas a través de esta campaña utilizan el modelo de estafa de sextorsión, que establece que el remitente ha obtenido grabaciones explícitas (de naturaleza sexual) con el destinatario. Debe enfatizarse que las afirmaciones hechas por los emails de "I have got two not really pleasant news for you" son falsas. Por lo tanto, no existen videos comprometedores del destinatario y las amenazas de los estafadores están vacías. Por lo tanto, estas emails fraudulentas deben ignorarse.

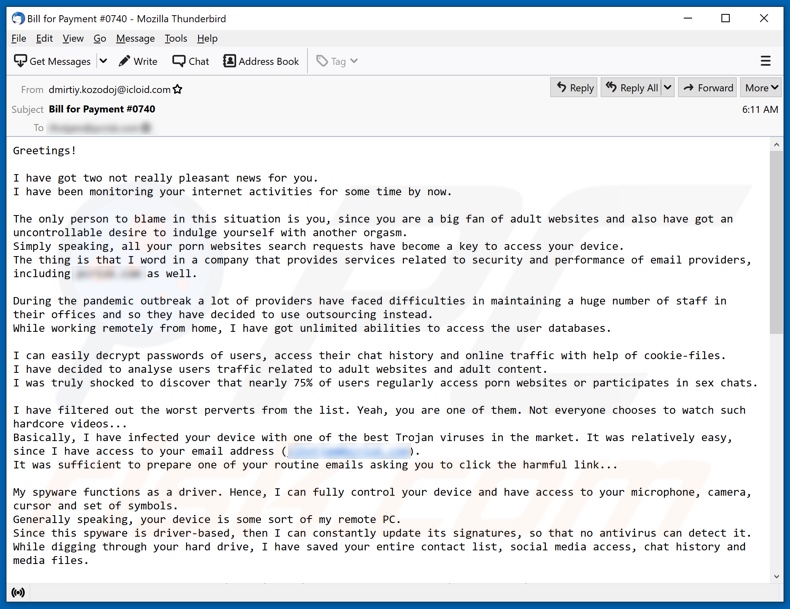

Las emails de estafa "I have got two not really pleasant news for you" (asunto/título "Bill for Payment #0740"; puede variar) afirman que el remitente ha estado monitoreando las actividades de Internet de los destinatarios durante un tiempo. Esto fue posible gracias a los troyanos de spyware con los que supuestamente se habían infectado los dispositivos de los destinatarios. La infiltración falsa se produjo cuando se hizo clic en un enlace dañino presente en un email. El remitente se identifica a sí mismo como un empleado de una empresa que proporciona servicios relacionados con la seguridad y el rendimiento del proveedor de email. La empresa inexistente supuestamente también atiende el lugar de trabajo de los destinatarios. Los emails fraudulentos cuentan cómo el remitente ha estado trabajando desde casa debido a la pandemia de COVID-19 y ha obtenido acceso a las bases de datos de empleados de varias empresas. Las emails indican que el remitente tiene acceso a las contraseñas de los trabajadores, los historiales de chat y la actividad de navegación. El remitente proclama que descubrieron que el 75% de los empleados visitan regularmente sitios web con temas para adultos y/o participan en chats explícitos de NSFW (No es seguro para el trabajo, por sus siglas en inglés). Los emails engañosos informan al destinatario que es uno de los peores infractores en esta lista falsa. Por lo tanto, el remitente afirma haber empleado su malware (que se dice que puede usar sigilosamente los micrófonos, cámaras, etc. de los dispositivos infectados) para grabar videos del destinatario mientras visitaba sitios para adultos. Además, del sistema infiltrado, el troyano imaginario ha obtenido listas de contactos, cuentas de redes sociales, historiales de chat y archivos multimedia almacenados. Los destinatarios tienen 48 horas para pagar al remitente; de lo contrario, el video comprometido se compartirá con sus contactos/amigos y/o se filtrará en línea. Para evitar la publicación de la grabación ficticia, las emails exigen que los destinatarios paguen 1450 USD en criptomonedas Bitcoin. Se les dice a los destinatarios que no intenten ponerse en contacto con el remitente y que simplemente paguen el rescate transfiriéndolo a la dirección de criptomoneda proporcionada.

Como se mencionó en la introducción, todas las afirmaciones hechas por los emails de "I have got two not really pleasant news for you" son falsas. Esto significa que los dispositivos de los destinatarios no están infectados ni están siendo monitoreados. Por lo tanto, no existen videos de ellos, comprometedores o de otro tipo. Estos emails fraudulentos crean amenazas inventadas para engañar a las víctimas para que realicen transacciones monetarias. Los estafadores detrás de esta campaña de spam son incapaces de llevar a cabo sus amenazas y los destinatarios no corren ningún peligro. Por lo tanto, las letras "I have got two not really pleasant news for you" deben ignorarse.

| Nombre | I have got two not really pleasant news for you Email Scam |

| Tipo de Amenaza | Phishing, Scam, Social Engineering, Fraud |

| Falsa Afirmación | Los emails fraudulentos afirman que se filtrará un video explícito del usuario a menos que pague un rescate. |

| Cantidad del Rescate | 1450 USD en criptomoneda Bitcoin |

| Dirección de la Criptobilletera del Cibercriminal | 1LsTK4bKaUGMXgbqo4n3Vc7quu6UvATjfz (Bitcoin) |

| Síntomas | Compras en línea no autorizadas, cambio de contraseñas de cuentas en línea, robo de identidad, acceso ilegal a la computadora. |

| Métodos de Distribución | Emails engañosos, anuncios emergentes en línea fraudulentos, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daño | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

"I have to share bad news with you", "Within 96 hours I'll ruin your prestige", "I monitored your device on the net for a long time", "Zero day security vulnerability on Zoom app" y "I know that you visit 18+ content" son algunos ejemplos de campañas de spam de sextorsión. Las emails enviadas a través de estas operaciones - generalmente se disfrazan de "oficiales", "urgentes", "importantes" y similares. Los emails engañosos se utilizan para phishing y otras estafafas, así como para la proliferación de malware (por ejemplo, troyano, ransomware, etc.). Independientemente de lo que ofrezcan, prometan, soliciten o exijan los emails fraudulentos, su objetivo final es el mismo: generar ganancias para los estafadores/ciberdelincuentes detrás de ellos. Debido a la prevalencia del correo no deseado, es importante tener cuidado con los emails entrantes.

¿Cómo infectan las computadoras las campañas de spam?

Los sistemas se infectan a través de archivos maliciosos distribuidos a través de campañas de spam. Estos archivos se pueden adjuntar a los emails y/o las emails pueden contener enlaces de descarga de dicho contenido infeccioso. Los archivos virulentos pueden estar en varios formatos, por ejemplo, archivos (ZIP, RAR, etc.), ejecutables (.exe, .run, etc.), documentos PDF y de Microsoft Office, JavaScript, etc. Cuando los archivos se ejecutan, ejecutan o abren de alguna otra manera, se activa el proceso de infección (es decir, la descarga/instalación de malware). Por ejemplo, los documentos de Microsoft Office causan infecciones al ejecutar comandos de macro maliciosos. Este proceso comienza en el momento en que se abre un documento, en las versiones de Microsoft Office publicadas antes de 2010. Las versiones más nuevas tienen el modo "Vista protegida" que evita la ejecución automática de macros. En su lugar, se solicita a los usuarios que habiliten la edición/contenido (por ejemplo, comandos macro) y se les advierte de los riesgos potenciales.

¿Cómo evitar la instalación de malware?

No se deben abrir emails dudosos e irrelevantes, especialmente los enlaces o archivos adjuntos que se encuentren en ellos. Además, se recomienda utilizar versiones de Microsoft Office publicadas después de 2010. Además de las campañas de spam, el malware también se distribuye a través de fuentes de descarga no confiables (como por ejemplo, Sitios de alojamiento de archivos gratuitos y no oficiales, redes de intercambio entre pares, etc.). herramientas de activación ilegal ("craqueo") y actualizaciones falsas. Por lo tanto, se recomienda utilizar solo canales de descarga oficiales y verificados. Es igualmente importante activar y actualizar siempre los programas con herramientas/funciones proporcionadas por desarrolladores genuinos. Es fundamental tener instalado y actualizado un paquete antivirus/antispyware confiable. Además, este software debe utilizarse para realizar análisis regulares del sistema y eliminar las amenazas y los problemas detectados. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos que ejecute un análisis Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Texto presentado en el email de la estafa "I have got two not really pleasant news for you":

Subject: Bill for Payment #0740

Greetings!

I have got two not really pleasant news for you.

I have been monitoring your internet activities for some time by now.

The only person to blame in this situation is you, since you are a big fan of adult websites and also have got an uncontrollable desire to indulge yourself with another orgasm.

Simply speaking, all your porn websites search requests have become a key to access your device.

The thing is that I word in a company that provides services related to security and performance of email providers, including ******** as well.

During the pandemic outbreak a lot of providers have faced difficulties in maintaining a huge number of staff in their offices and so they have decided to use outsourcing instead.

While working remotely from home, I have got unlimited abilities to access the user databases.

I can easily decrypt passwords of users, access their chat history and online traffic with help of cookie-files.

I have decided to analyse users traffic related to adult websites and adult content.

I was truly shocked to discover that nearly 75% of users regularly access porn websites or participates in sex chats.

I have filtered out the worst perverts from the list. Yeah, you are one of them. Not everyone chooses to watch such hardcore videos...

Basically, I have infected your device with one of the best Trojan viruses in the market. It was relatively easy, since I have access to your email address (********).

It was sufficient to prepare one of your routine emails asking you to click the harmful link...

My spyware functions as a driver. Hence, I can fully control your device and have access to your microphone, camera, cursor and set of symbols.

Generally speaking, your device is some sort of my remote PC.

Since this spyware is driver-based, then I can constantly update its signatures, so that no antivirus can detect it.

While digging through your hard drive, I have saved your entire contact list, social media access, chat history and media files.

One week ago, I have montaged a videoclip, which shows you masturbating on one side of the screen and on the other side a porn video

that you were watching at that moment of time - recently this type of exotic stuff is really popular on the internet!

Don't worry, I will need just a few mouse clicks in order to share this video with your entire contact list and upload it to some porn website, like Bigle.

I believe that you would not like this to happen, since a long holiday season is just about to start soon -

just imagine the number of silly jokes and loud laughter that would get provoked by your video all over the neighbourhood bars and pubs...

I am offering a simple and reasonable solution:

All you need to do is transfer an amount equivalent to $1450 (USA Dollars) to my bitcoin wallet and we both forget about this silly story forever.

All your data and this video will be deleted by me once and for all. You have my honest word!

You've got to agree, this amount is really insignificant. Just imagine how much time and resources I have spent to get this done...

If you don't know how to operate the cryptocurrency - you can always search for assistance online. It is that simple.

Here is my bitcoin wallet (BTC): 1LsTK4bKaUGMXgbqo4n3Vc7quu6UvATjfz

You have exactly 2 days (48 hours) from the moment of opening this email.

I can easily track when you have opened this email (my software will notify me about it). Once you complete the transaction - I will be able to see and confirm that.

Please, do not try replying me via this email - there is no point in that (I have generated the header of this email as well as return address).

Remember that there is no point to complain anywhere, since I cannot be found (Bitcoin system is anonymous and I am also using I2P network in order to access your device).

I have considered all the small details.

In case, if 48 hours after you have opened this email,

I still don't receive the required amount of money, then your videoclip will be automatically sent to all your contact list and uploaded to public websites.

Good luck and please don't hate me too much!

This is life! You are merely out of luck this time.

Who knows, maybe next time you will get lucky at something else...

Apariencia del email fraudulento "I have got two not really pleasant news for you" (GIF):

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es "I have got two not really pleasant news for you"?

- PASO 1. Eliminación manual de posibles infecciones de malware.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión