Ignore el email estafa "Your Device Was Compromised"

EstafaConocido también como: Posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué es el email estafa "Your Device Was Compromised"?

Por lo general, los estafadores detrás de estafas por email de sextorsión amenazan con compartir imágenes vergonzosas o un video sobre los destinatarios. El objetivo principal de estas estafas es engañar a los destinatarios para que crean que existen tales imágenes o un video y pagarles dinero a los estafadores por no divulgar el material comprometido.

Estafa por email "Your device was compromised" en detalle

Los estafadores detrás de esta estafa de sextorsión en particular afirman que han recopilado información como sitios web visitados y mensajes de texto enviados. Además, afirman que han tenido acceso a la cámara web y al micrófono.

Su objetivo es engañar a los destinatarios para que crean que toda la información recopilada y otro contenido se compartirá con las personas en la lista de contactos y se publicará en línea si los destinatarios no pagan $1650 en Bitcoins a la dirección de email proporcionada.

Los estafadores detrás de los correos electrónicos de este tipo cuentan con que los destinatarios actúen por miedo; en realidad, no tienen ningún material comprometedor o sensible. Por lo tanto, estos correos electrónicos deben ignorarse y notificarse.

Vale la pena mencionar que las estafas por email de extorsión sexual pueden tener la dirección de email del remitente falsificado (tenga la dirección de email de la víctima objetivo). Esta técnica se utiliza para engañar a los destinatarios haciéndoles creer que los estafadores han irrumpido en sus cuentas (o incluso en sus computadoras).

Otra técnica que utilizan los estafadores para hacer que sus correos electrónicos parezcan más creíbles es incluir contraseñas en sus correos electrónicos. Por lo general, las contraseñas incluidas son antiguas: los estafadores usan contraseñas compradas en la web oscura que se filtraron después de violaciones de datos.

| Nombre | Your device was compromised email scam |

| Tipo de Amenaza | Phishing, Scam, Social Engineering, Fraud |

| Falsa Afirmación | Se ha recopilado información confidencial y se publicará a menos que se pague un rescate. |

| Dirección de la Criptobilletera del Cibercriminal | 1C8a9b9X5vVCDNbspzxFYiJGAR5v9YMPtF |

| Cantidad del Rescate | $1650 en Bitcoins |

| Síntomas | Compras en línea no autorizadas, cambio de contraseñas de cuentas en línea, robo de identidad, acceso ilegal a la computadora. |

| Métodos de Distribución | Correos electrónicos engañosos, anuncios emergentes en línea fraudulentos, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daño | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Estafas de sextorsión en general

La mayoría de las estafas de sextortion son bastante similares (más ejemplos de correos electrónicos similares son "I Am A Professional Programmer Who Specializes In Hacking Email Scam", "I Have Got Two Not Really Pleasant News For You Email Scam" y "I Have To Share Bad News With You Email Scam"). La mayoría de ellos amenazan con publicar fotos, videos u otro material humillante y exigen el pago de un rescate.

Es importante mencionar que el email se puede utilizar como canal para distribuir malware. Como regla general, los correos electrónicos de este tipo contienen un enlace o archivo adjunto a un sitio web malicioso.

¿Cómo infectan las computadoras las campañas de spam?

Cuando los ciberdelincuentes utilizan correos electrónicos para enviar malware, envían enlaces o archivos maliciosos (archivos adjuntos). Su objetivo es engañar a los destinatarios para que descarguen y luego abran/ejecuten un archivo malicioso.

Por lo general, los ciberdelincuentes afirman que el archivo adjunto a su email es algún documento, por ejemplo, una orden de compra o una factura. Aunque los archivos descargados a través de correos electrónicos de este tipo son maliciosos, están diseñados para infectar equipos con ransomware, algún troyano u otro malware.

Por lo general, los correos electrónicos que se utilizan para enviar malware contienen un documento malicioso de Microsoft Office, un documento PDF, ZIP, RAR u otro archivo, un archivo JavaScript o algún archivo ejecutable. Los destinatarios infectan los equipos cuando ejecutan uno u otro archivo malicioso.

Vale la pena mencionar que los documentos maliciosos abiertos con Microsoft Office 2010 o una versión posterior no instalan malware a menos que los usuarios habiliten la edición o el contenido (comandos de macros). Las versiones anteriores de MS Office no tienen el modo "Vista protegida" que evita que los documentos maliciosos abiertos infecten las computadoras.

¿Cómo evitar la instalación de malware?

Es importante actualizar y activar los programas instalados con funciones o herramientas implementadas que son proporcionadas por sus desarrolladores oficiales. Las herramientas no oficiales de terceros a menudo tienen algún malware oculto y no es legal usar programas o herramientas crackeados.

Los enlaces de sitios web y los archivos adjuntos en correos electrónicos irrelevantes no deben abrirse, especialmente cuando se reciben correos electrónicos de este tipo de remitentes desconocidos y sospechosos. Es importante examinar dichos correos electrónicos; los archivos o enlaces que contienen podrían usarse para distribuir software malintencionado.

Además, se recomienda descargar software, archivos de sitios web oficiales y mediante enlaces directos. Los archivos, programas descargados a través de redes Peer-to-Peer, páginas no oficiales, descargadores de terceros, etc., o instalados a través de instaladores de terceros, pueden ser maliciosos.

Además, se recomienda escanear una computadora en busca de virus con regularidad y con un software antivirus o antispyware de buena reputación. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos que ejecute un análisis Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

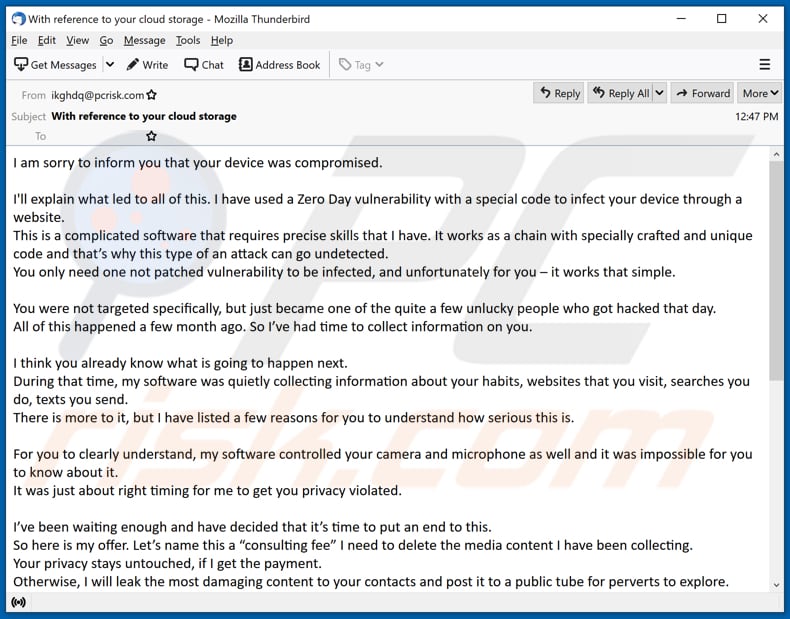

Apariencia de la estafa por email "Your device was compromised" (GIF):

Texto presentado en este email:

Subject: With reference to your cloud storage

I am sorry to inform you that your device was compromised.I'll explain what led to all of this. I have used a Zero Day vulnerability with a special code to infect your device through a website.

This is a complicated software that requires precise skills that I have. It works as a chain with specially crafted and unique code and that’s why this type of an attack can go undetected.

You only need one not patched vulnerability to be infected, and unfortunately for you – it works that simple.You were not targeted specifically, but just became one of the quite a few unlucky people who got hacked that day.

All of this happened a few month ago. So I’ve had time to collect information on you.I think you already know what is going to happen next.

During that time, my software was quietly collecting c

There is more to it, but I have listed a few reasons for you to understand how serious this is.For you to clearly understand, my software controlled your camera and microphone as well and it was impossible for you to know about it.

It was just about right timing for me to get you privacy violated.I’ve been waiting enough and have decided that it’s time to put an end to this.

So here is my offer. Let’s name this a “consulting fee” I need to delete the media content I have been collecting.

Your privacy stays untouched, if I get the payment.

Otherwise, I will leak the most damaging content to your contacts and post it to a public tube for perverts to explore.I understand how damaging this will be for you, and amount is not that big for you to keep your privacy.

Please dont blame me – we all have different ways of making a living.I have no intention of destroying your reputation or life, but only if I get paid.

I don’t care about you personally, that's why you can be sure that all files I have and software on your device will be deleted immediately after I receive the transfer.

I only care about getting paid.My modest consulting fee is 1650 US Dollars transferred in Bitcoin. Exchange rate at the time of the transfer.

You need to send that amount to this wallet: 1C8a9b9X5vVCDNbspzxFYiJGAR5v9YMPtFThe fee is non negotiable, to be transferred within 2 business days.

We use Bitcoin to protect my identity.Obviously do not try to ask for any help from anybody unless you want your privacy to violated.

I will monitor your every move until I get paid. If you keep your end of the agreement, you wont hear from me ever again.Take care.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es "Your device was compromised"?

- PASO 1. Eliminación manual de posibles infecciones de malware.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión