Ignore el email estafa "I am a professional programmer who specializes in hacking"

EstafaConocido también como: Posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía de eliminación del email estafa "I am a professional programmer who specializes in hacking"

¿Qué es el email estafa "I am a professional programmer who specializes in hacking"?

Como regla general, los estafadores detrás de las estafas de sextorsión por email afirman haber pirateado una computadora y registrado destinatarios mientras visitaban sitios web para adultos. Los estafadores amenazan con publicar el video/enviarlo a otras personas, a menos que los destinatarios paguen una cierta cantidad de Bitcoin a la dirección de billetera proporcionada. Estos emails deben ignorarse: son estafas y videos (u otro material comprometedor) que los ciberdelincuentes que están detrás afirman que no existen.

El estafador detrás de esta estafa de sextortion por email se presenta como un programador profesional que piratea computadoras durante su tiempo libre. Afirma que hackeó la computadora del destinatario hace varios meses: instaló un virus que le dio acceso completo a la computadora infectada. También afirma que usó una cámara web conectada para grabar un video de un destinatario mientras visitaba una página para adultos (viendo un video para adultos). El estafador amenaza con enviar ese video a todas las personas en la lista de contactos del destinatario y las redes sociales si un destinatario no va a pagar $1350 en Bitcoins a la billetera BTC proporcionada dentro de las 48 horas posteriores a la recepción de este email. Hay muchas estafas de sextorsión similares. La mayoría de ellos se utilizan para asustar a los destinatarios para que paguen una cierta cantidad de dinero a los estafadores para que no difundan un video o una foto que no existe. Es importante mencionar que los estafadores a menudo usan una técnica de suplantación de identidad para engañar a los destinatarios haciéndoles creer que su cuenta de email o una computadora está pirateada. La técnica de suplantación de identidad permite a los estafadores cambiar la dirección de email de un remitente. Por lo general, los estafadores hacen que la dirección de email del remitente sea la misma que la del destinatario. De una forma u otra, los emails como este pueden y deben ignorarse: los estafadores detrás de ellos no tienen videos o fotos comprometedores.

| Nombre | I am a professional programmer who specializes in hacking email scam |

| Tipo de Amenaza | Phishing, Scam, Social Engineering, Fraud |

| Falsa Afirmación | El estafador ha grabado videos comprometedores. |

| Cantidad del Rescate | $1350 en Bitcoins |

| Dirección de la Criptobilletera del Cibercriminal | 1NToziZKcJfyxHpwkcxbafwghGasme4NUf |

| Síntomas | Compras en línea no autorizadas, cambio de contraseñas de cuentas en línea, robo de identidad, acceso ilegal a la computadora. |

| Métodos de Distribución | Emails engañosos, anuncios emergentes en línea fraudulentos, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daño | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Como se mencionó en el párrafo anterior, existen muchas estafas de sextorsión similares. Un par de ejemplos son "I have got two not really pleasant news for you", "I have to share bad news with you", "Within 96 hours I'll ruin your prestige". Es importante mencionar que el email puede usarse como un canal no solo para extraer dinero (o información personal) sino también para entregar malware. Un par de ejemplos de campañas de malspam son "KIO KOREA Email Virus" y "Socar Email Virus". Por lo general, se utilizan para distribuir troyanos, ransomware y otro software malicioso.

¿Cómo infectan las computadoras las campañas de spam?

Cuando los ciberdelincuentes utilizan el email como canal para distribuir malware, envían archivos maliciosos o enlaces diseñados para descargar dichos archivos. De una forma u otra, su principal objetivo es engañar a los destinatarios para que abran un archivo diseñado para instalar software malicioso. Para engañar a los usuarios para que abran archivos adjuntos/archivos maliciosos, los ciberdelincuentes disfrazan sus emails como emails importantes de empresas legítimas u otras entidades. Un par de ejemplos de archivos que los ciberdelincuentes suelen utilizar en sus campañas de malspam son documentos de Microsoft Office, documentos PDF, RAR, ZIP u otros archivos, archivos JavaScript, archivos ejecutables (como .exe). Los documentos maliciosos abiertos con MS Office no instalan malware a menos que los usuarios habiliten los comandos de macros (edición/contenido). Sin embargo, los documentos maliciosos pueden instalar malware automáticamente si se abren con la versión de Microsoft Office que se lanzó antes de MS Office 2010 (las versiones anteriores no incluyen el modo "Vista protegida").

¿Cómo evitar la instalación de malware?

No se debe confiar en los emails enviados desde direcciones desconocidas y sospechosas. Si dichos emails no son relevantes y contienen un enlace o un archivo adjunto, es probable que provengan de ciberdelincuentes que intentan engañar a los destinatarios para que instalen malware en sus computadoras. Además, el software (y los archivos) deben descargarse de páginas oficiales confiables. Es común que las redes Peer-to-Peer como clientes torrent, eMule, varias páginas no oficiales, descargadores de terceros y otras fuentes de este tipo se utilicen para distribuir software no deseado y potencialmente malicioso. Todos los programas instalados deben actualizarse y activarse correctamente. Tiene que hacerse utilizando funciones o herramientas que proporcionan sus desarrolladores oficiales. Nunca se deben utilizar herramientas no oficiales de terceros. Es común que se utilicen para distribuir malware. Otra razón para no utilizar estas herramientas es que no es legal activar software con licencia con herramientas de "craqueo". El sistema operativo debe analizarse en busca de malware o cualquier otra amenaza con regularidad. Es aconsejable que sea escaneado con un software antivirus o anti-spyware de buena reputación. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos que ejecute un análisis Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

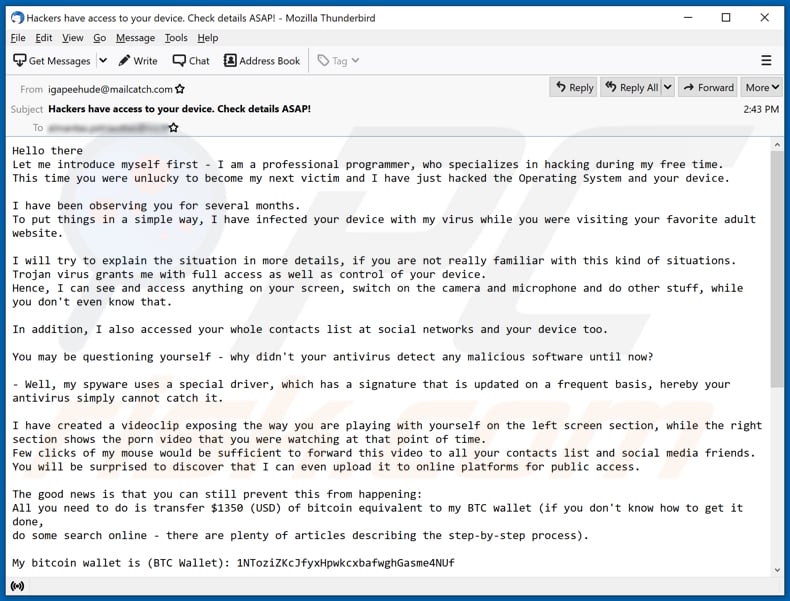

Apariencia del email (GIF):

Texto en este email:

Subject: Hackers have access to your device. Check details ASAP!

Hello there

Let me introduce myself first - I am a professional programmer, who specializes in hacking during my free time.

This time you were unlucky to become my next victim and I have just hacked the Operating System and your device.I have been observing you for several months.

To put things in a simple way, I have infected your device with my virus while you were visiting your favorite adult website.I will try to explain the situation in more details, if you are not really familiar with this kind of situations.

Trojan virus grants me with full access as well as control of your device.

Hence, I can see and access anything on your screen, switch on the camera and microphone and do other stuff, while you don't even know that.In addition, I also accessed your whole contacts list at social networks and your device too.

You may be questioning yourself - why didn't your antivirus detect any malicious software until now?

- Well, my spyware uses a special driver, which has a signature that is updated on a frequent basis, hereby your antivirus simply cannot catch it.

I have created a videoclip exposing the way you are playing with yourself on the left screen section, while the right section shows the porn video that you were watching at that point of time.

Few clicks of my mouse would be sufficient to forward this video to all your contacts list and social media friends.

You will be surprised to discover that I can even upload it to online platforms for public access.The good news is that you can still prevent this from happening:

All you need to do is transfer $1350 (USD) of bitcoin equivalent to my BTC wallet (if you don't know how to get it done,

do some search online - there are plenty of articles describing the step-by-step process).My bitcoin wallet is (BTC Wallet): 1NToziZKcJfyxHpwkcxbafwghGasme4NUf

Once I receive your payment, I will delete your kinky video right away, and can promise that is the last time you hear from.

You have 48 hours (2 days exactly) to complete the payment.

The read notification will be automatically sent to me, once you open this email, so the timer will start automatically from that moment.Don't bother trying to reply my email, because it won't change anything (the sender's email address has been generated automatically and taken from internet).

Don't try to complain or report me either, because all my personal information and my bitcoin address are encrypted as part of blockchain system.

I have done my homework.If I discover that you have tried forwarding this email to anyone, I will right away share your kinky video to public.

Let's be reasonable and don't make any stupid mistakes anymore. I have provided a clear step-by-step guide for you.

All you need to do is simply follow the steps and get rid of this uncomfortable situation once and for all.Best regards and good luck.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es "I am a professional programmer who specializes in hacking"?

- PASO 1. Eliminación manual de posibles infecciones de malware.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión