Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué es el email virus Maersk?

El email virus Maersk se clasifica como una campaña de spam y una estafa. Como la mayoría de las campañas de spam de este tipo, los ciberdelincuentes (estafadores) lo utilizan para infectar las computadoras de las personas. Para lograr esto, adjuntan un archivo malicioso (o incluyen un enlace a una página web que conduce a él) y esperan que alguien lo abra.

En este caso, el email virus Maersk se usa para distribuir un programa malicioso llamado Pony. Esta campaña de spam (email) es una estafa típica en la que no se debe confiar. Más importante aún, el enlace de la página web incluido no debe abrirse.

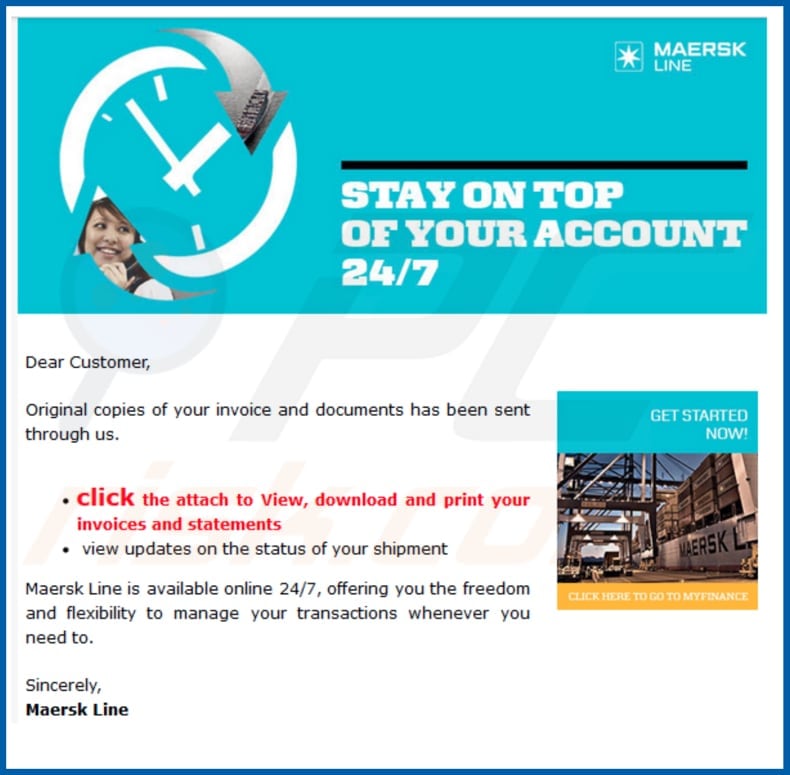

Esta estafa se presenta como un email (factura) de Maersk, un conglomerado empresarial danés. Indica que una factura y documentos están listos y pide a los destinatarios que los verifiquen haciendo clic en el enlace "click the attach to View, download and print your invoices and statements" ("haga clic en adjuntar para ver, descargar e imprimir sus facturas y estados de cuenta"). Tenga en cuenta que Maersk no tiene nada que ver con esto.

Los estafadores suelen disfrazarse utilizando nombres de empresas conocidas. Si se hace clic en él, el enlace activará la descarga del archivo comprimido "maersk line bill.ace". Este archivo descargará e instalará Pony, un programa malicioso que roba datos personales.

Registra información como inicios de sesión y contraseñas y luego envía los detalles a un servidor remoto controlado por ciberdelincuentes. Utilizan esta información para obtener acceso a las cuentas bancarias. Por lo tanto, tener este programa instalado puede generar pérdidas financieras. Para evitar esto, le recomendamos encarecidamente que ignore el email del virus de email de Maersk y otros emails similares.

| Nombre | Spam Maersk |

| Tipo de Amenaza | Trojan, Password stealing virus, Banking malware, Spyware |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en la computadora de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de Distribución | Archivos adjuntos al email infectados, anuncios maliciosos online, ingeniería social, cracks de software. |

| Daño | Información bancaria robada, contraseñas, robo de identidad, la computadora de la víctima es agregada a una botnet. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Campañas de spam similares son "Confirm Bank Account Email Virus", "Paychex Email Virus" y "DSKD Email Virus". Estos son solo algunos ejemplos de muchas estafas similares. Todos son proliferados para infectar equipos con programas maliciosos. Pony es una de las muchas posibles infecciones.

Estos emails también se pueden usar para infectar computadoras con otros virus de alto riesgo como Adwind, TrickBot, FormBook, LokiBot, etc. Los ciberdelincuentes generalmente los usan para robar información confidencial que puede usarse para generar ingresos. Esto puede causar pérdidas financieras y otros problemas.

¿Cómo infectó mi computadora el email virus Maersk?

En este caso, Pony infecta las computadoras cuando se hace clic en el enlace "click the attach to View, download and print your invoices and statements" y se abre el archivo descargado "maersk line billet.ace". No se puede instalar sin antes hacer clic en el enlace antes mencionado.

Lo mismo se aplica a otras campañas de spam: contienen archivos adjuntos maliciosos que primero deben abrirse. Por lo general, los ciberdelincuentes adjuntan documentos de Microsoft Office o PDF, archivos JavaScript, ejecutables (archivos .exe) o archivos (ZIP, RAR, etc.). No pueden causar infecciones si permanecen abiertos.

¿Cómo evitar la instalación de malware?

No abra archivos adjuntos o enlaces incluidos en emails irrelevantes recibidos de direcciones sospechosas y desconocidas. Estos emails generalmente se presentan como legítimos (y oficiales), sin embargo, no se puede confiar en ellos. Además, no descargue software de páginas web no oficiales o utilizando redes punto a punto (clientes torrent, eMule u otras herramientas similares), descargadores de terceros, etc.

Descargue desde páginas web oficiales y use enlaces directos. El software (o los sistemas operativos) no debe activarse con herramientas de "craqueo" de terceros. Estos permiten a las personas eludir ilegalmente las activaciones pagas. Sin embargo, los ciberdelincuentes los utilizan para causar infecciones en la computadora. Tenga instalado y habilitado un software anti-spyware o antivirus confiable.

Estas herramientas previenen infecciones informáticas por malware u otras amenazas. Si ya ha abierto el archivo adjunto del email virus Maersk, le recomendamos que ejecute un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Texto presentado en el mensaje del email virus Maersk:

Subject: Maersk line Invoice

Dear Customer,

Original copies of your invoice and documents has been sent through us.

click the attach to View, download and print your invoices and statements

view updates on the status of your shipment

Maersk Line is available online 24/7, offering you the freedom and flexibility to manage your transactions whenever you need to.Sincerely,

Maersk Line

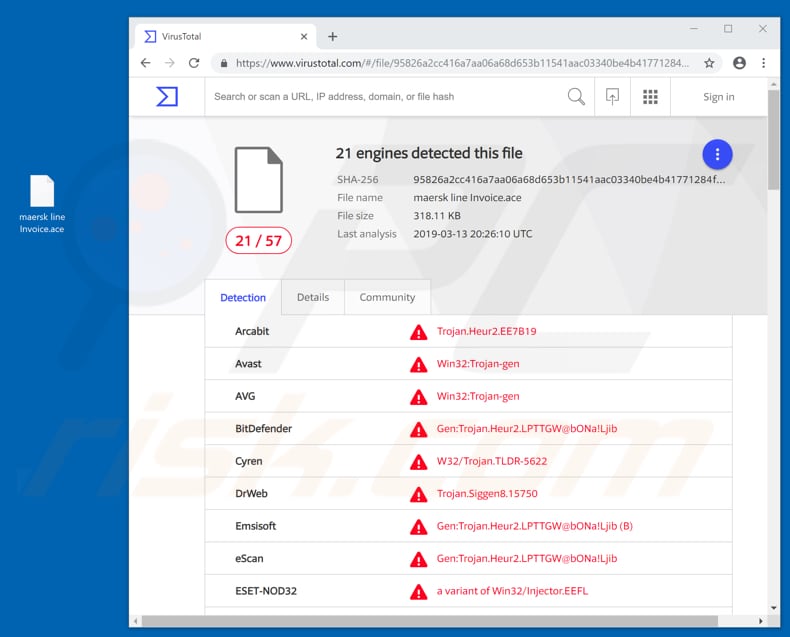

Adjunto malicioso distribuido a través de la campaña de spam del email virus Maersk:

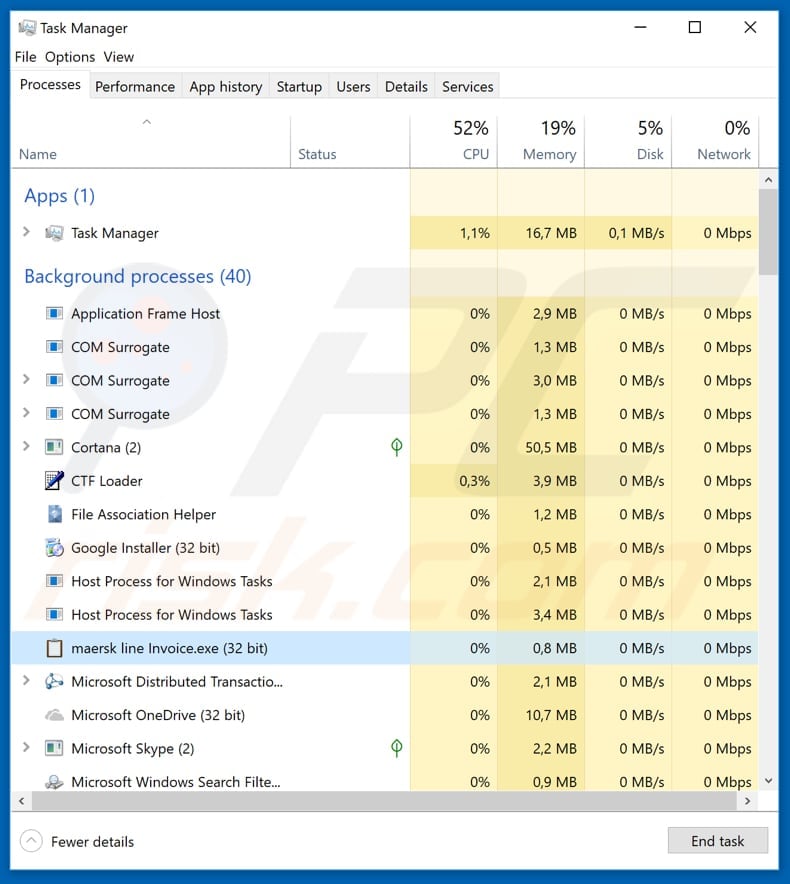

Captura de pantalla de un proceso Pony malicioso que se ejecuta en el Administrador de Tareas con el nombre "maersk line Invoice.exe (32 bits)":

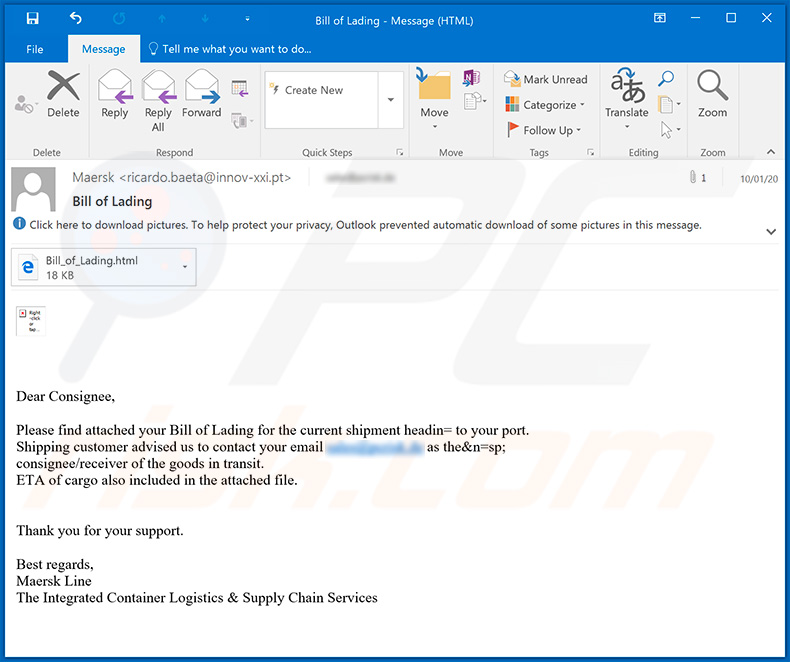

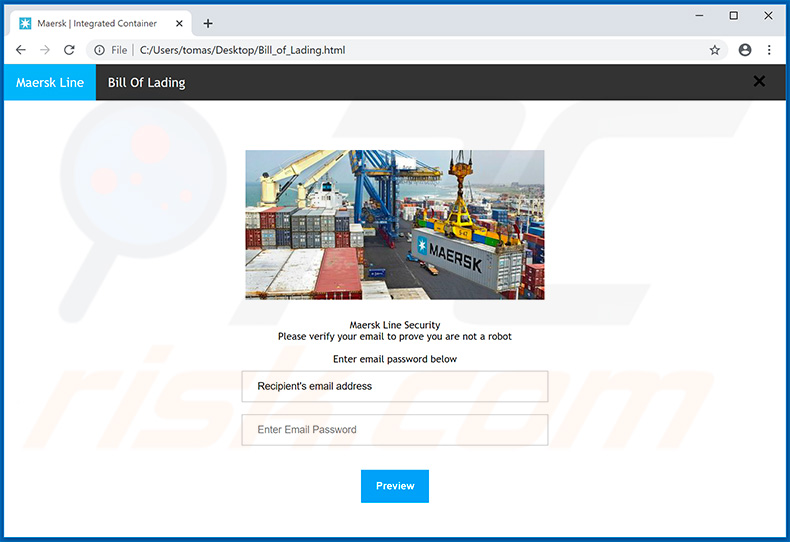

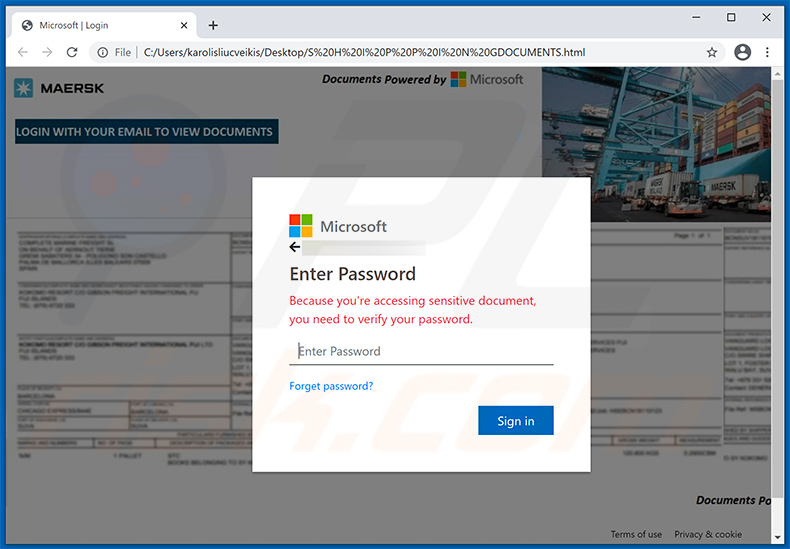

Otra variante de la campaña de spam por email "Maersk" que se utiliza con fines de phishing: los delincuentes intentan engañar al usuario para que ingrese las credenciales de su cuenta (en el archivo HTML adjunto) para demostrar que no es un "robot". Las credenciales ingresadas luego se guardan en un servidor remoto:

Texto presentado en este email:

Subject: Bill of Lading

Dear Consignee,

Please find attached your Bill of Lading for the current shipment headin= to your port.

Shipping customer advised us to contact your email ********* as the&n=sp;

consignee/receiver of the goods in transit.

ETA of cargo also included in the attached file.

Thank you for your support.

Best regards,

Maersk Line

The Integrated Container Logistics & Supply Chain Services

Captura de pantalla del adjunto HTML ("Bill_of_Lading.html"):

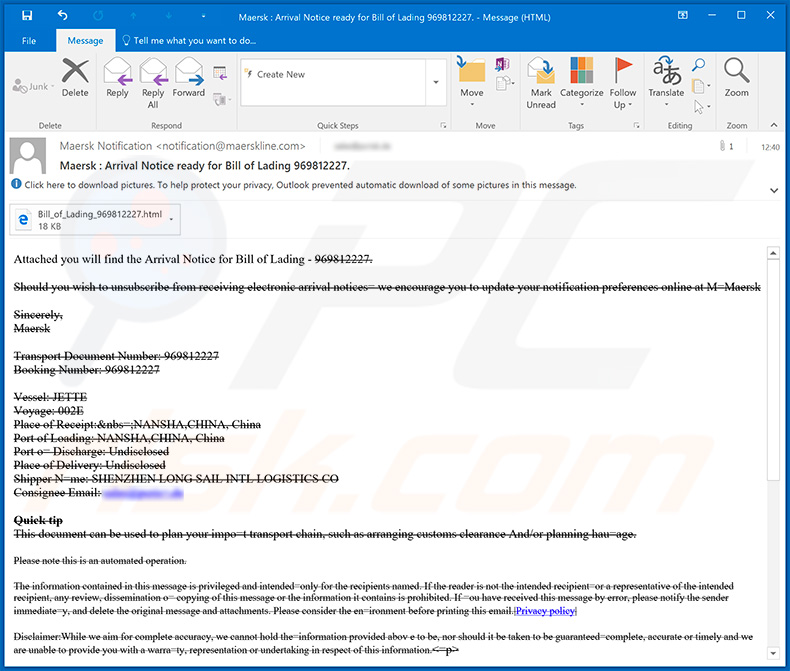

Otra variante del email no deseado de Maersk utilizado para el phishing:

Texto presentado en este email:

Subject: Maersk : Arrival Notice ready for Bill of Lading 969812227.

Attached you will find the Arrival Notice for Bill of Lading - 969812227.

Should you wish to unsubscribe from receiving electronic arrival notices= we encourage you to update your notification preferences online at M=Maersk

Sincerely,

Maersk

Transport Document Number: 969812227

Booking Number: 969812227Vessel: JETTE

Voyage: 002E

Place of Receipt:&nbs=;NANSHA,CHINA, China

Port of Loading: NANSHA,CHINA, China

Port o= Discharge: Undisclosed

Place of Delivery: Undisclosed

Shipper N=me: SHENZHEN LONG SAIL INTL LOGISTICS CO

Consignee Email: -

Quick tip

This document can be used to plan your impo=t transport chain, such as arranging customs clearance And/or planning hau=age.

Please note this is an automated operation.

The information contained in this message is privileged and intended=only for the recipients named. If the reader is not the intended recipient=or a representative of the intended recipient, any review, dissemination o= copying of this message or the information it contains is prohibited. If =ou have received this message by error, please notify the sender immediate=y, and delete the original message and attachments. Please consider the en=ironment before printing this email.|Privacy policy|

Disclaimer:While we aim for complete accuracy, we cannot hold the=information provided abov e to be, nor should it be taken to be guaranteed=complete, accurate or timely and we are unable to provide you with a warra=ty, representation or undertaking in respect of this information.

_______

©Maersk A/S

All Rights Reserved

_______

The information contained in this message is privileged and intended on=y for the recipients named. If the reader is not a representative of the i=tended recipient, any review, dissemination or copying of this message or =he information it contains is prohibited. If you have received this messag= in error, please immediately notify the sender, and delete the original m=ssage and attachments.Maersk will as part of our communication=and interaction with you collect and process your personal data. You can r=ad more about Maersk’s collection and processing of your personal da=a and your rights as a data subject in our privacy policy

Please consider the environment before printing this email.

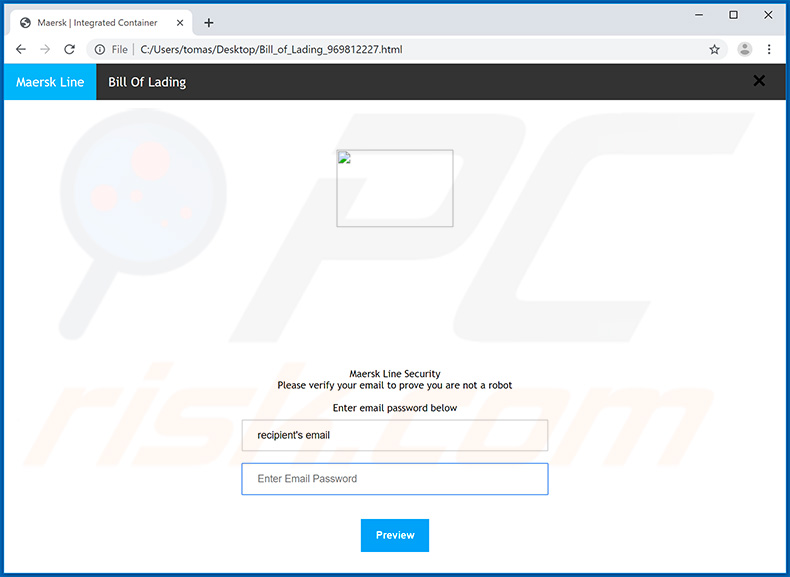

Captura de pantalla del archivo html adjunto ("Bill_of_Lading_969812227.html"):

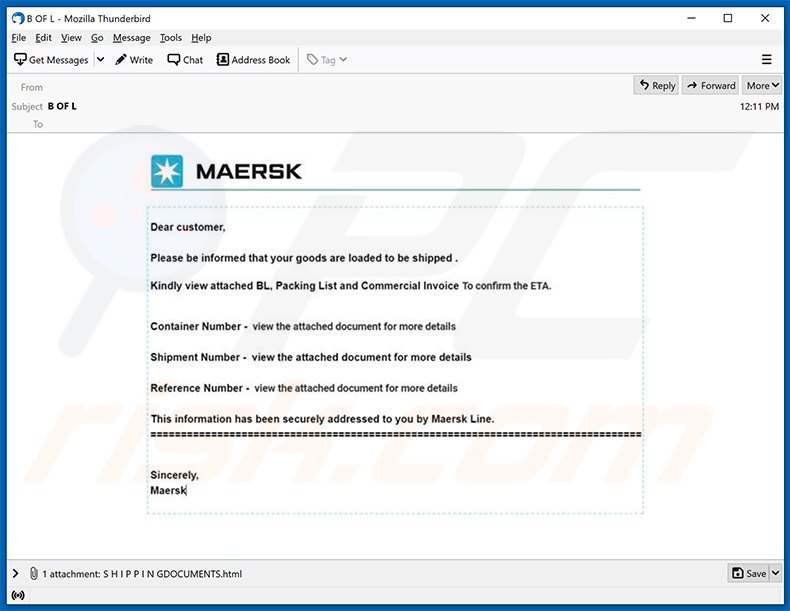

Otro ejemplo de email no deseado con el tema de Maersk que prolifera en un archivo HTML utilizado con fines de phishing:

Texto presentado:

Subject: B OF L

MAERSK

Dear customer,

Please be informed that your goods are loaded to be shipped.

Kindly view attached BL, Packing List and Commercial Invoice To confirm the ETA.

Container Number - view the attached document for more detailsShipment Number - view the attached document for more details

Reference Number - view the attached document for more details

This information has been securely addressed to you by Maersk Line.

====

Sincerely,

Maersk

Captura de pantalla del archivo HTML adjunto ("S H I P P I N GDOCUMENTS.html"):

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es Spam Maersk?

- Tipos de emails maliciosos.

- ¿Cómo detectar un email malicioso?

- ¿Qué hacer si cayó en una estafa por email?

Tipos de emails maliciosos:

![]() Emails Phishing

Emails Phishing

Por lo general, los ciberdelincuentes utilizan emails engañosos para engañar a los usuarios de Internet para que revelen su información privada confidencial. Oor ejemplo, información de inicio de sesión para varios servicios online, cuentas de email o información bancaria online.

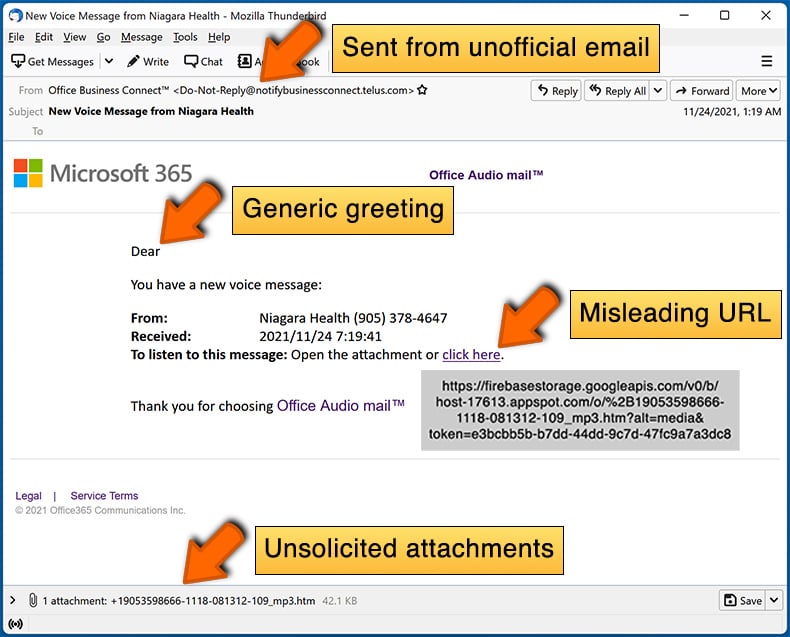

Estos ataques se denominan phishing (suplantación de identidad). En un ataque de phishing, los ciberdelincuentes generalmente envían un mensaje por email con algún logotipo de servicio popular (por ejemplo, Microsoft, DHL, Amazon, Netflix), crean urgencia (dirección de envío incorrecta, contraseña caducada, etc.) y colocan un enlace esperando que sus potenciales víctimas hagan clic en el.

Después de hacer clic en el enlace presentado en dicho email, las víctimas son redirigidas a una página web falsa que se ve idéntica o extremadamente similar a la original. Luego se les pide a las víctimas que ingresen su contraseña, los detalles de la tarjeta de crédito o alguna otra información que sea robada por los ciberdelincuentes.

![]() Emails con Archivos Adjuntos Maliciosos

Emails con Archivos Adjuntos Maliciosos

Otro vector de ataque popular son los emails spam (correos no deseado) con archivos adjuntos maliciosos que infectan las computadoras de los usuarios con malware. Los archivos adjuntos maliciosos suelen llevar troyanos capaces de robar contraseñas, información bancaria y otra información confidencial.

En tales ataques, el objetivo principal de los ciberdelincuentes es engañar a sus víctimas potenciales para que abran un archivo adjunto infectado en el email. Para lograr este objetivo, los mensajes de email generalmente hablan de facturas, faxes o mensajes de voz recibidos recientemente.

Si una víctima potencial cae en la trampa y abre el archivo adjunto, su computadora se infectan y los ciberdelincuentes pueden recopilar mucha información confidencial.

Si bien es un método más complicado para robar información personal (los filtros de spam y los programas antivirus generalmente detectan tales intentos), si logran tener éxito, los ciberdelincuentes pueden obtener una gama mucho más amplia de datos y recopilar información durante un período de tiempo prolongado.

![]() Emails de sextorsión

Emails de sextorsión

Este es un tipo de phishing. En este caso, los usuarios reciben un email alegando que un ciberdelincuente podría acceder a la cámara web de la víctima potencial y tiene una grabación de video de su masturbación.

Para eliminar del video, se les pide a las víctimas que paguen un rescate (generalmente usando Bitcoin u otra criptomoneda). Sin embargo, todas estas afirmaciones son falsas: los usuarios que reciben dichos emails deben ignorarlos y eliminarlos.

¿Cómo detectar un email malicioso?

Si bien los ciberdelincuentes intentan que sus emails trampas parezcan confiables, aquí hay algunas cosas que debe tener en cuenta cuando intente detectar un email phishing:

- Verifique la dirección email del remitente ("de"): coloque el mouse sobre la dirección "de" y verifique si es legítima. Por ejemplo, si recibió un email de Microsoft, asegúrese de verificar si la dirección de email es @microsoft.com y no algo sospechoso como @m1crosoft.com, @microsfot.com, @account-security-noreply.com, etc.

- Compruebe si hay saludos genéricos: si el saludo en el email es "Estimado usuario", "Estimado @su_email.com", "Estimado cliente", debería generar sospechas. Por lo general, las empresas lo llaman por su nombre. La falta de esta información podría indicar un intento de phishing.

- Verifique los enlaces en el email: coloque el mouse sobre el enlace presentado en el email, si el enlace que aparece parece sospechoso, no haga clic en él. Por ejemplo, si recibió un email de Microsoft y el enlace del email muestra que dirige a firebasestorage.googleapis.com/v0..., no debe confiar en él. Es mejor no hacer clic en los enlaces de los emails, sino visitar la página web de la empresa que le envió el email en primer lugar.

- No confíe ciegamente en los archivos adjuntos de email: por lo general, las empresas legítimas le pedirán que inicie sesión en su página web y vea los documentos desde allí. Si recibió un email con un archivo adjunto, es una buena idea escanearlo con una aplicación antivirus. Los archivos adjuntos de email infectados son un vector de ataque común utilizado por los ciberdelincuentes.

Para minimizar el riesgo de abrir emails phishing y maliciosos, le recomendamos utilizar Combo Cleaner Antivirus para Windows.

Ejemplo de email spam:

¿Qué hacer si cayó en una estafa por email?

- Si hizo clic en un enlace en un email de phishing e ingresó su contraseña: asegúrese de cambiar su contraseña lo antes posible. Por lo general, los ciberdelincuentes recopilan credenciales robadas y luego las venden a otros grupos que las utilizan con fines maliciosos. Si cambia su contraseña de manera oportuna, existe la posibilidad de que los delincuentes no tengan tiempo suficiente para hacer ningún daño.

- Si ingresó la información de su tarjeta de crédito: comuníquese con su banco lo antes posible y explique la situación. Es muy probable que deba cancelar su tarjeta de crédito comprometida y pedir una nueva.

- Si ve algún signo de robo de identidad: debe comunicarse de inmediato con la Federal Trade Commission. Esta institución recopilará información sobre su situación y creará un plan de recuperación personal.

- Si abrió un archivo adjunto malicioso: su computadora probablemente esté infectada, debe escanearla con una aplicación antivirus confiable. Para ello, le recomendamos utilizar Combo Cleaner Antivirus para Windows.

- Ayude a otros usuarios de Internet: informe los emails de phishing a Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center y U.S. Department of Justice.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión