Cómo eliminar el malware ApolloShadow del sistema operativo

TroyanoConocido también como: ApolloShadow virus

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué tipo de malware es ApolloShadow?

ApolloShadow es el nombre de un programa malicioso que se ha observado en campañas de ciberespionaje. Se trata de un malware personalizado utilizado por un actor malicioso conocido como «Secret Blizzard». Se cree que este grupo forma parte del FSB (Servicio Federal de Seguridad de la Federación Rusa). Secret Blizzard ha sido relacionado con actores maliciosos rastreados como ATG26, Blue Python, Snake, Turla, Uroburos, VENOMOUS BEAR, Waterbug y Wraith.

El malware ApolloShadow se ha utilizado en campañas en curso que comenzaron al menos en 2024. Esta actividad se dirige a entidades diplomáticas y otras operaciones sensibles con sede en Moscú. No es improbable que las campañas de ApolloShadow se amplíen.

Descripción general del malware ApolloShadow

ApolloShadow es un malware personalizado utilizado por el actor malicioso respaldado por el Estado ruso llamado «Secret Blizzard». Las campañas que propagaban este malware se basaban en la técnica AiTM (Adversary-in-The-Middle). AiTM es un método en el que el adversario se coloca entre dos (o más) redes para facilitar la actividad posterior (como la entrega de malware). Esta técnica no es nueva para Secret Blizzard, ya que este grupo ha utilizado tácticas similares en campañas anteriores dirigidas a ministerios de Asuntos Exteriores de Europa del Este.

En las campañas más recientes de ApolloShadow, que buscaban comprometer entidades diplomáticas, embajadas extranjeras y otras organizaciones de alta sensibilidad en Moscú, el ataque AiTM se produjo a nivel del ISP (proveedor de servicios de Internet).

Para ser más precisos, el dispositivo objetivo se colocó detrás de un portal cautivo y se ejecutó el servicio Indicador de estado de conectividad de prueba de Windows, pero en lugar de que el navegador abriera la página correspondiente, la víctima fue redirigida a un dominio controlado por el atacante. Dado que la cadena de infección de ApolloShadow se basa en la instalación de un certificado raíz, es muy probable que el sitio web abierto tenga como objetivo engañar al usuario para que lo instale (por ejemplo, mostrando un error de validación del certificado). Uno de los disfraces conocidos para el certificado raíz era Kaspersky Anti-Virus.

Se sospecha que las infecciones de ApolloShadow permiten ataques de eliminación de TLS/SSL, en los que se obliga a los navegadores a conectarse a sitios web eludiendo medidas de seguridad como el cifrado SSL. En tal caso, el malware sería capaz de acceder a la mayor parte de la actividad de navegación de la víctima, así como a determinados tokens y credenciales.

Para ampliar la información sobre cómo esta campaña llega al nivel de los ISP, las entidades objetivo utilizaron servicios locales rusos de Internet/telecomunicaciones, y Secret Blizzard es un actor malicioso respaldado por el Estado.

Al descargar/instalar el certificado raíz, la víctima introduce ApolloShadow en el dispositivo. El malware comienza sus operaciones recopilando información relevante del dispositivo, incluidos los datos de red y la dirección IP.

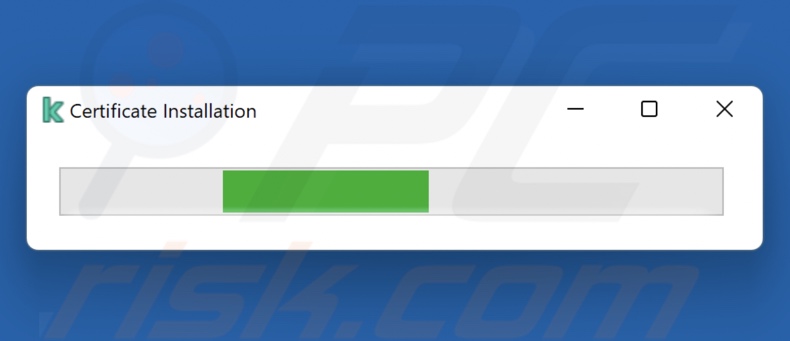

Este programa busca obtener privilegios de administrador y, si la cuenta de usuario no los tiene, se muestra la ventana emergente UAC (Control de cuentas de usuario). Esta ventana solicita la instalación del certificado raíz. En los ataques observados, el archivo que se iba a instalar se llamaba «CertificateDB.exe» y, como se ha mencionado anteriormente, se presentaba como la configuración de instalación de Kaspersky. El malware puede mostrar una ventana emergente en la que se afirma que se están instalando certificados.

Una vez escalados con éxito los privilegios, ApolloShadow permite que el dispositivo sea detectable en la red. También puede utilizar uno de dos métodos para debilitar el cortafuegos y permitir el intercambio de archivos. Los navegadores basados en Chromium aceptan el certificado de ApolloShadow como fiable, mientras que el programa malicioso tiene que modificar las preferencias del navegador Mozilla Firefox para evitar el rechazo del certificado.

Además, ApolloShadow crea una nueva cuenta de usuario administrador (denominada «UpdatusUser» en las infecciones conocidas) con una contraseña codificada indefinida (sin fecha de caducidad) y, de esta manera, el malware garantiza un acceso persistente.

ApolloShadow se utiliza para el ciberespionaje, y el alcance del daño que puede causar este malware, especialmente dado que puede permanecer oculto durante un tiempo considerable, no se puede cuantificar con precisión. En cualquier caso, este programa malicioso supone una grave amenaza, sobre todo si se tiene en cuenta que se utiliza en ataques con motivaciones políticas o geopolíticas.

| Nombre | ApolloShadow virus |

| Tipo de amenaza | Trojan, spyware. |

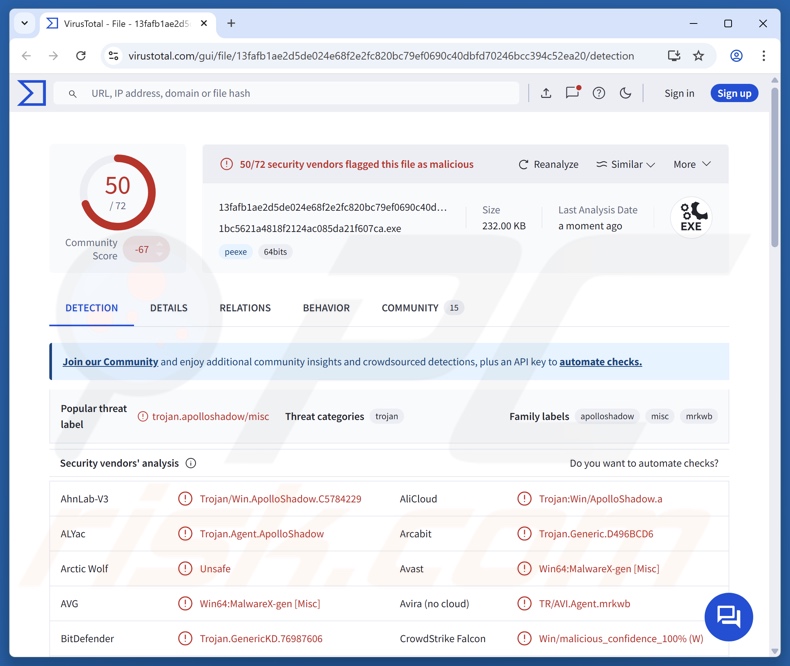

| Nombres de detección | Avast (Win64:MalwareX-gen [Misc]), Combo Cleaner (Trojan.GenericKD.76987606), ESET-NOD32 (Win64/Turla.CY), Kaspersky (Trojan.Win64.ApolloShadow.a), Microsoft (Trojan:Win64/ApolloShadow.A!dha), Lista completa de detecciones (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer en silencio, por lo que no se observan síntomas particulares en una máquina infectada. |

| Métodos de distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, «cracks» de software. |

| Daños | Robo de contraseñas e información bancaria, suplantación de identidad, incorporación del ordenador de la víctima a una red de bots. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Ejemplos de malware utilizado en el ciberespionaje

Hemos escrito sobre miles de programas maliciosos; Shadowpad, TONEINS, RomCom y HyperBro son solo algunos de nuestros artículos sobre los que se han utilizado en ataques de ciberespionaje.

Malware es un término amplio que abarca software que puede tener diversas capacidades maliciosas, desde el robo de datos hasta el cifrado de archivos para exigir rescate.

Naturalmente, este software se utiliza ampliamente en ataques con motivaciones políticas y geopolíticas. Sin embargo, la razón más frecuente es el lucro económico. Otras motivaciones incluyen la interrupción de procesos (por ejemplo, sitios web, servicios, empresas, instituciones, etc.), atacantes que buscan divertirse o vengarse, y hacktivismo.

Cabe destacar que, independientemente de cómo funcione el malware o con qué fin se utilice, la presencia de este software en un sistema amenaza la integridad del dispositivo y la seguridad del usuario. Por lo tanto, todas las amenazas deben eliminarse inmediatamente tras su detección.

¿Cómo se infiltró ApolloShadow en mi ordenador?

Las entidades de interés para el grupo Secret Blizzard que utilizan proveedores de servicios de Internet locales rusos son increíblemente vulnerables a la última campaña de ApolloShadow, que también combina tácticas de ingeniería social para facilitar la infección.

Sin embargo, este malware podría propagarse utilizando otras técnicas. La ingeniería social y las técnicas de phishing son habituales en la proliferación de malware.

En general, el software malicioso se distribuye a través de puertas traseras/cargadores troyanos, descargas drive-by (sigilosas/engañosas), canales de descarga poco fiables (por ejemplo, sitios web no oficiales y gratuitos de alojamiento de archivos, redes de intercambio peer-to-peer, etc.), estafas en línea, archivos adjuntos/enlaces maliciosos en spam (por ejemplo, correos electrónicos, mensajes privados/directos, publicaciones en redes sociales, etc.), publicidad maliciosa, herramientas de activación de software ilegales («cracks») y actualizaciones falsas.

Además, algunos programas maliciosos pueden propagarse por sí mismos a través de redes locales y dispositivos de almacenamiento extraíbles (por ejemplo, discos duros externos, unidades flash USB, etc.).

¿Cómo evitar la instalación de malware?

Debido a la naturaleza particular de las campañas de ApolloShadow, el consejo para reducir los riesgos incluye garantizar que el tráfico de red se enrute de forma segura a través de un túnel cifrado. El tráfico debe enrutarse a una red fiable o a un servicio VPN (Red Privada Virtual) que no esté controlada ni afiliada a terceros potencialmente hostiles.

Otras recomendaciones generales incluyen investigar el software y descargarlo solo de fuentes oficiales/verificadas. Todos los programas deben activarse y actualizarse utilizando funciones/herramientas legítimas, ya que las obtenidas de terceros pueden contener malware.

Además, recomendamos estar atentos al navegar, ya que Internet está lleno de contenido engañoso y malicioso. Los correos electrónicos entrantes y otros mensajes deben tratarse con cuidado. No se deben abrir los archivos adjuntos o enlaces presentes en correos sospechosos o irrelevantes, ya que pueden ser virulentos.

Es fundamental tener instalado un antivirus fiable y mantenerlo actualizado. Se debe utilizar software de seguridad para realizar análisis periódicos del sistema y eliminar las amenazas detectadas. Si cree que su ordenador ya está infectado, le recomendamos que realice un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Captura de pantalla de la ventana emergente mostrada por ApolloShadow durante la instalación:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es ApolloShadow?

- PASO 1. Eliminación manual del malware ApolloShadow.

- PASO 2. Compruebe si su ordenador está limpio.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada; por lo general, lo mejor es permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows.

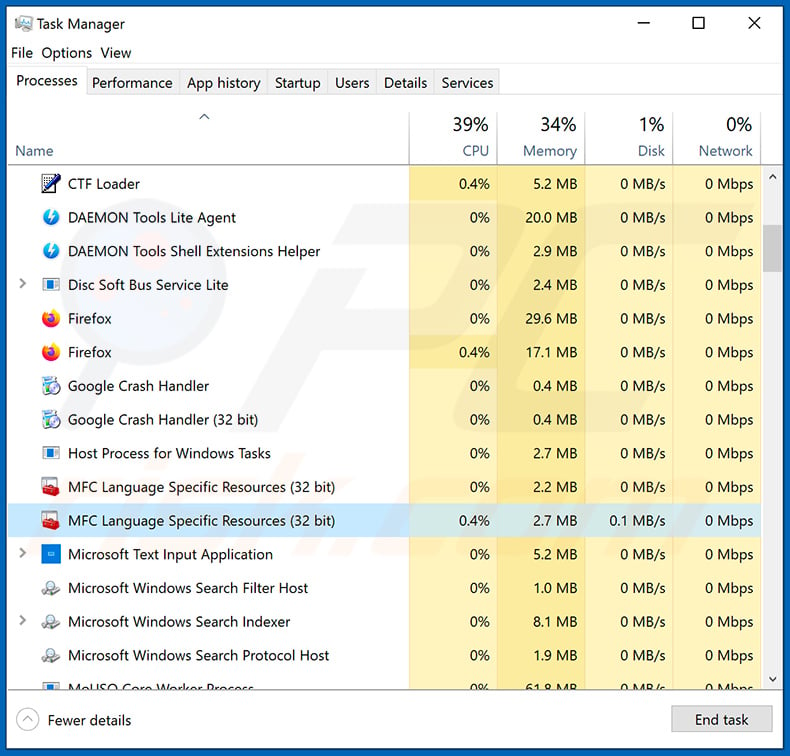

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. A continuación se muestra un ejemplo de un programa sospechoso que se ejecuta en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, utilizando el administrador de tareas, y ha identificado un programa que parece sospechoso, debe continuar con estos pasos:

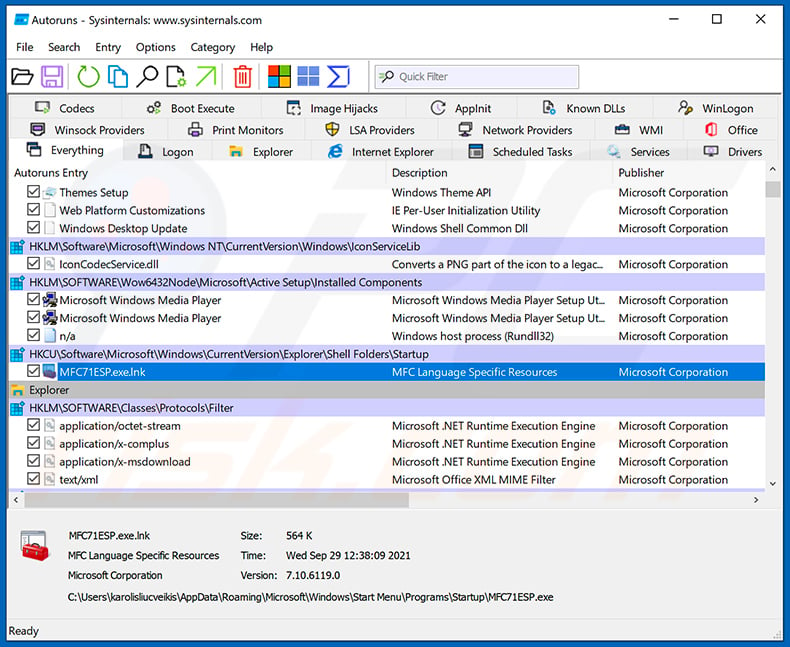

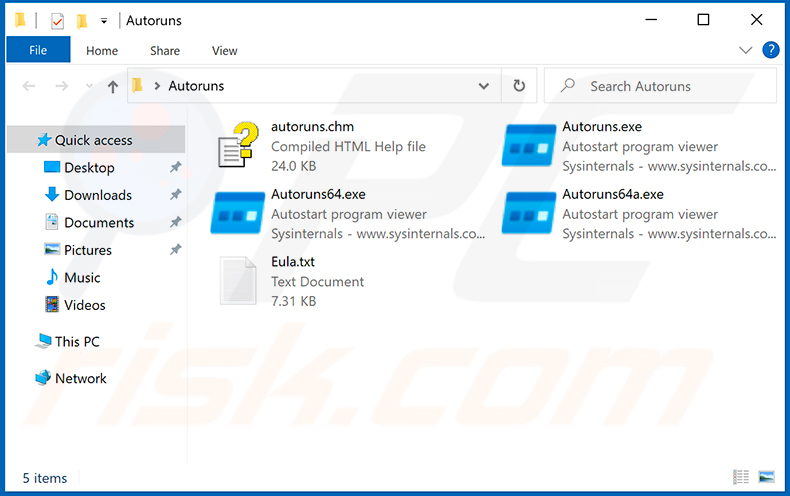

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Reinicie el equipo en modo seguro:

Reinicie el equipo en modo seguro:

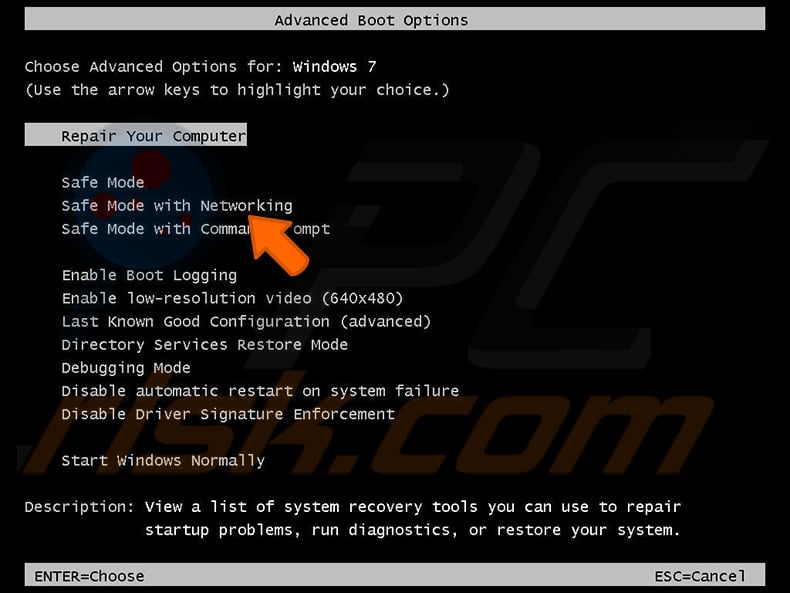

Usuarios de Windows XP y Windows 7: Inicie el equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y Aceptar. Durante el proceso de inicio del equipo, pulse varias veces la tecla F8 del teclado hasta que aparezca el menú Opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red en la lista.

Vídeo que muestra cómo iniciar Windows 7 en «Modo seguro con funciones de red»:

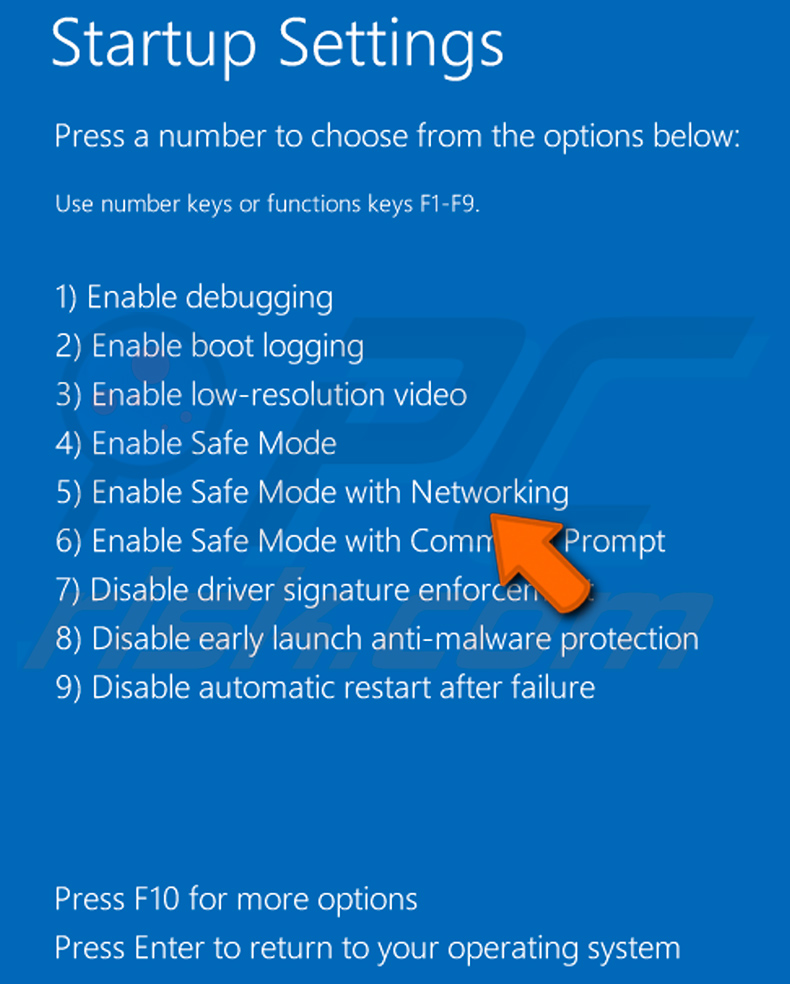

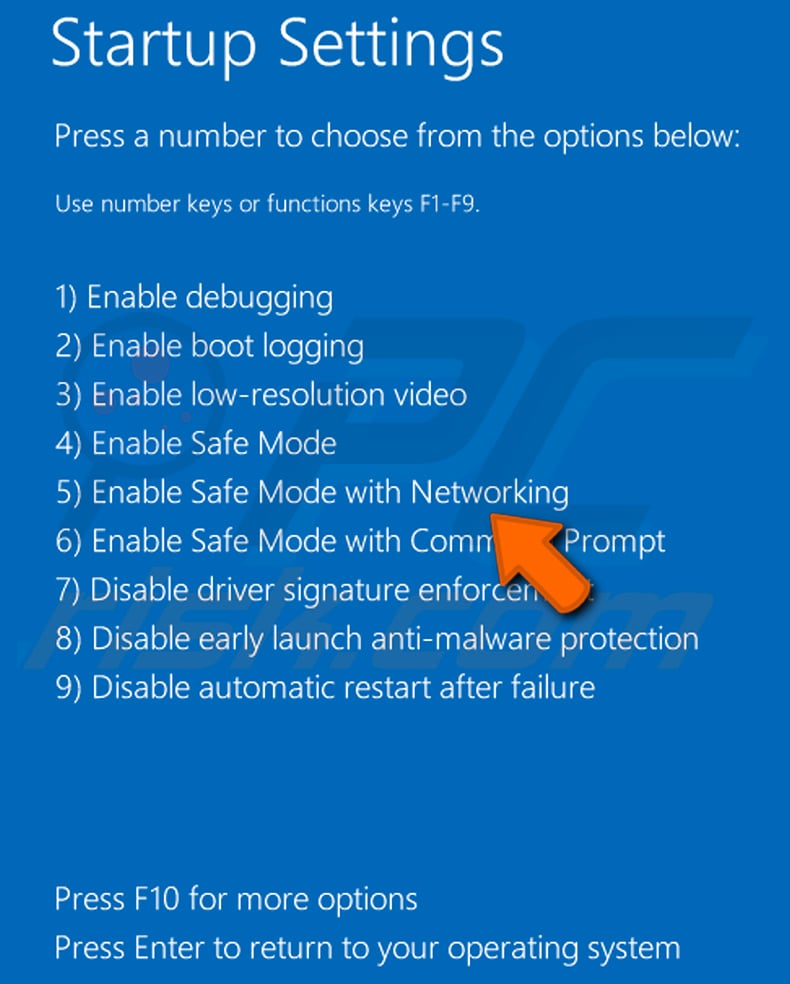

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red. Vaya a la pantalla de inicio de Windows 8, escriba «Avanzado» y, en los resultados de búsqueda, seleccione «Configuración». Haga clic en «Opciones de inicio avanzadas» y, en la ventana «Configuración general del PC» que se abre, seleccione «Inicio avanzado».

Haga clic en el botón «Reiniciar ahora». El equipo se reiniciará y aparecerá el «Menú de opciones de inicio avanzadas». Haga clic en el botón «Solucionar problemas» y, a continuación, en el botón «Opciones avanzadas». En la pantalla de opciones avanzadas, haga clic en «Configuración de inicio».

Haga clic en el botón «Reiniciar». El equipo se reiniciará en la pantalla Configuración de inicio. Presione F5 para arrancar en modo seguro con funciones de red.

Vídeo que muestra cómo iniciar Windows 8 en «modo seguro con funciones de red»:

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de encendido. En el menú que se abre, haga clic en «Reiniciar» mientras mantiene pulsada la tecla «Mayús» del teclado. En la ventana «Elija una opción», haga clic en «Solucionar problemas» y, a continuación, seleccione «Opciones avanzadas».

En el menú de opciones avanzadas, seleccione «Configuración de inicio» y haga clic en el botón «Reiniciar». En la ventana siguiente, debe hacer clic en el botón «F5» del teclado. Esto reiniciará el sistema operativo en modo seguro con funciones de red.

Vídeo que muestra cómo iniciar Windows 10 en «modo seguro con funciones de red»:

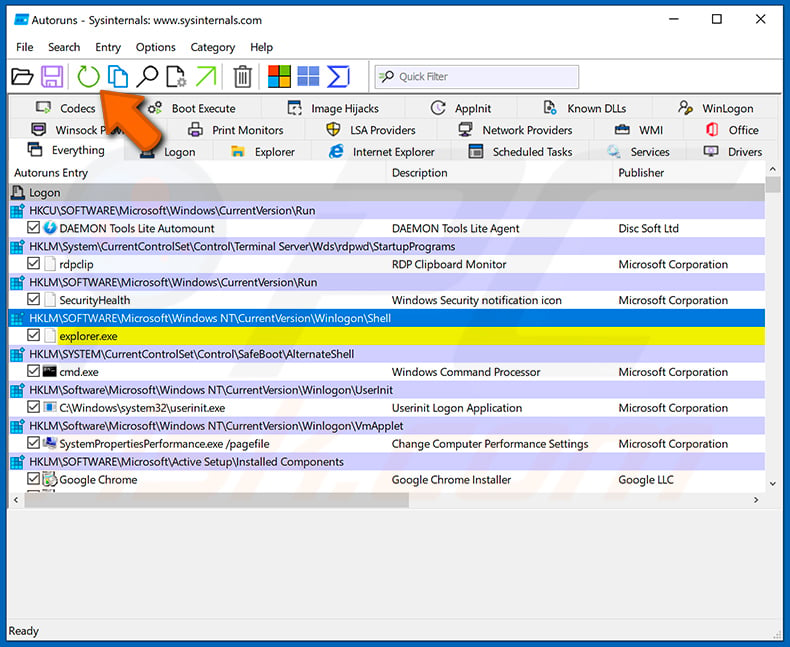

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en «Opciones» en la parte superior y desmarque las opciones «Ocultar ubicaciones vacías» y «Ocultar entradas de Windows». Después de este procedimiento, haga clic en el icono «Actualizar».

En la aplicación Autoruns, haga clic en «Opciones» en la parte superior y desmarque las opciones «Ocultar ubicaciones vacías» y «Ocultar entradas de Windows». Después de este procedimiento, haga clic en el icono «Actualizar».

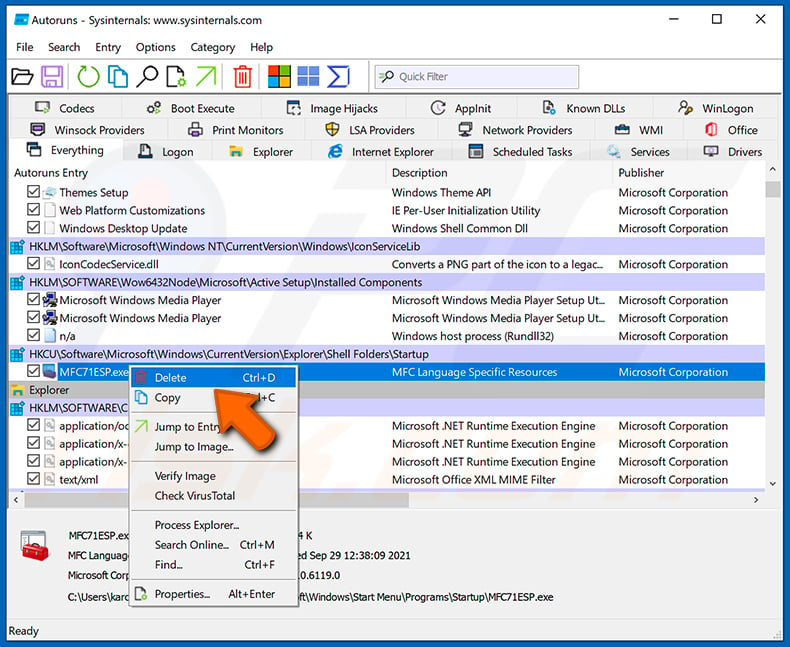

Compruebe la lista proporcionada por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Compruebe la lista proporcionada por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan los nombres de los procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione «Eliminar».

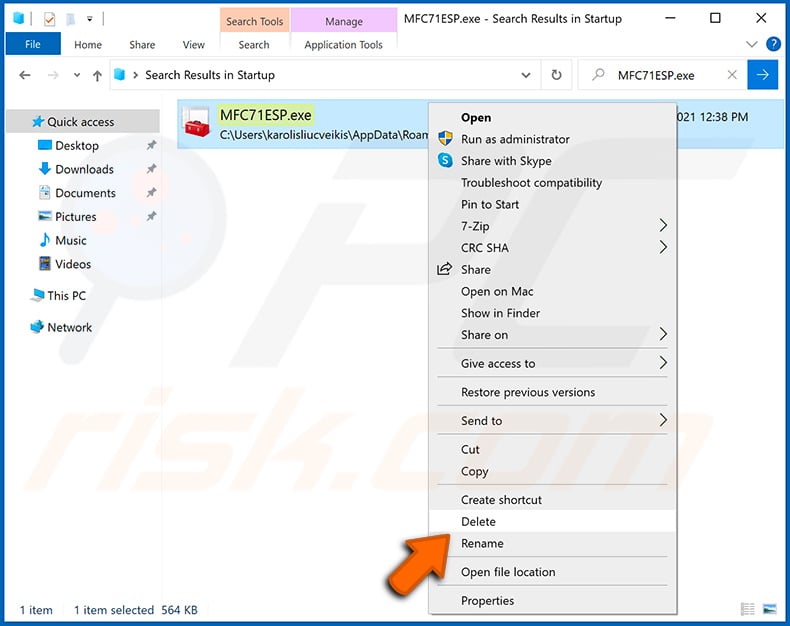

Después de eliminar el malware a través de la aplicación Autoruns (esto garantiza que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre del archivo del malware, asegúrese de eliminarlo.

Reinicie el equipo en modo normal. Si sigue estos pasos, debería eliminar cualquier malware de su equipo. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos avanzados de informática. Si no los tiene, deje la eliminación de malware en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones de malware avanzadas. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice un software antivirus. Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo analice con Combo Cleaner Antivirus para Windows.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con el malware ApolloShadow, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

La eliminación de malware rara vez requiere medidas tan drásticas.

¿Cuáles son los mayores problemas que puede causar el malware ApolloShadow?

Los peligros asociados a una infección dependen de las capacidades del programa malicioso y de los objetivos de los atacantes. ApolloShadow es un malware personalizado utilizado por un actor malicioso respaldado por el Estado ruso y apodado «Secret Blizzard». Se ha utilizado para atacar embajadas y entidades diplomáticas con sede en Moscú. Los ataques de ciberespionaje de este tipo conllevan aún más riesgos que los que plantean los programas maliciosos de alto riesgo, como graves problemas de privacidad, pérdidas económicas y robo de identidad.

¿Cuál es el propósito del malware ApolloShadow?

Como se ha mencionado anteriormente, ApolloShadow se ha utilizado para el ciberespionaje. Sin embargo, los ataques por motivos políticos y geopolíticos no son los únicos. El beneficio económico es la razón más común detrás de las infecciones de malware, pero el software malicioso también se utiliza con fines lúdicos, para llevar a cabo venganzas personales, para interrumpir procesos (por ejemplo, sitios web, servicios, empresas, etc.) y para el hacktivismo.

¿Cómo se infiltró el malware ApolloShadow en mi ordenador?

En las últimas campañas, la cadena de infiltración de ApolloShadow se basó en la técnica AiTM a nivel de ISP; por lo tanto, las víctimas que utilizaban ISP locales rusos eran especialmente vulnerables.

En general, los métodos de proliferación de malware más utilizados incluyen: descargas inadvertidas, troyanos, correo spam, publicidad maliciosa, estafas en línea, canales de descarga dudosos (por ejemplo, sitios web de software gratuito y alojamiento de archivos gratuitos, redes de intercambio peer-to-peer, etc.), actualizadores falsos y herramientas ilegales de activación de software («cracking»). Algunos programas maliciosos pueden propagarse por sí mismos a través de redes locales y dispositivos de almacenamiento extraíbles.

¿Combo Cleaner me protegerá del malware?

Combo Cleaner está diseñado para escanear sistemas y eliminar todo tipo de amenazas. Es capaz de detectar y eliminar la mayoría de las infecciones de malware conocidas. Tenga en cuenta que es esencial realizar un escaneo completo del sistema, ya que los programas maliciosos sofisticados tienden a ocultarse en lo más profundo de los sistemas.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión