Cómo eliminar CastleRAT de los dispositivos infectados

TroyanoConocido también como: Trojan de acceso remoto CastleRAT

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué tipo de malware es CastleRAT?

CastleRAT es un troyano de acceso remoto (RAT) descubierto recientemente. Está diseñado para proporcionar a los atacantes un acceso sigiloso y persistente a los dispositivos comprometidos. Existen dos versiones de CastleRAT: una más sofisticada y otra menos. La segunda puede recopilar detalles del sistema, descargar cargas adicionales, ejecutar comandos y realizar otras tareas.

Más información sobre CastleRAT

Una vez que CastleRAT infecta un ordenador, recopila información sobre el sistema, incluyendo el nombre del dispositivo, el usuario que ha iniciado sesión, el GUID único del equipo, la dirección IP y el nombre del producto Windows. Tras recopilar esta información, el malware la envía a su servidor de comando y control.

CastleRAT puede ejecutar diferentes tareas maliciosas en un dispositivo infectado. Una de estas tareas es supervisar el portapapeles. CastleRAT recopila todo lo que el usuario copia en el portapapeles (como contraseñas o direcciones de monederos criptográficos) y lo envía al atacante. También puede secuestrar el portapapeles y pegar los datos robados en una aplicación normal o en la ventana del navegador.

Además, CastleRAT puede registrar todo lo que escribe la víctima y enviarlo al atacante. Crea un hilo en segundo plano que captura las pulsaciones del teclado, las guarda en un archivo de texto, cifra ese archivo y, a continuación, carga los datos cifrados en el servidor de comando y control. Normalmente, la función de registro de teclas se utiliza para robar información confidencial, como contraseñas o datos de tarjetas de crédito.

Además, CastleRAT permite a los ciberdelincuentes ejecutar comandos en el dispositivo de la víctima sin abrir una ventana visible del símbolo del sistema o PowerShell. En lugar de iniciar un shell normal, el malware inicia uno de forma secreta en segundo plano y se conecta a él a través de canales de comunicación ocultos. Este método permite a los ciberdelincuentes ejecutar acciones maliciosas sin ser detectados.

Además, CastleRAT puede cerrar el navegador del usuario y reiniciarlo en un modo silencioso basado en Chromium utilizando indicadores especiales relacionados con el audio. Esto permite al malware supervisar o controlar la actividad de audio, al tiempo que reduce las alertas u otros signos visibles para el usuario. El RAT también puede detectar qué cámaras web o micrófonos están conectados al ordenador y utilizarlos para capturar audio o vídeo.

Además de capturar audio y vídeo, el malware puede realizar capturas de pantalla. Esto permite a los ciberdelincuentes recopilar cualquier información que sea visible en la pantalla de la víctima. También es importante señalar que CastleRAT puede abrir el cuadro de diálogo «Ejecutar» de Windows. Los autores de amenazas pueden utilizar esta capacidad para engañar a las víctimas y que introduzcan comandos, rutas de archivos, credenciales u otros datos.

Además, CastleRAT puede crear una tarea programada que inicia automáticamente el malware cada vez que se inicia el equipo y puede engañar a Windows para que le conceda privilegios de mayor nivel sin mostrar una ventana emergente de Control de cuentas de usuario. Estas capacidades permiten que el RAT permanezca activo incluso después de reiniciar el equipo y obtenga permisos de mayor nivel en el sistema infectado.

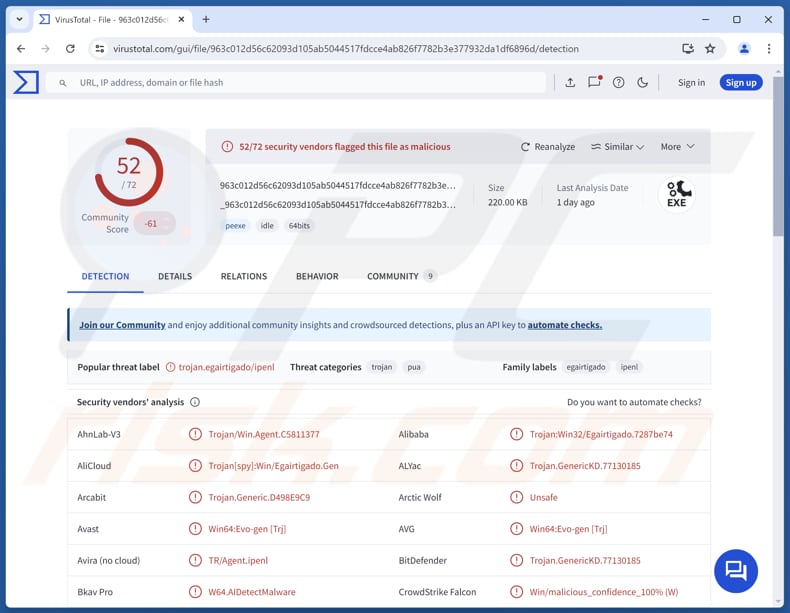

| Nombre | Trojan de acceso remoto CastleRAT |

| Tipo de amenaza | RAT |

| Nombres de detección | Avast (Win64:Evo-gen [Trj]), Combo Cleaner (Trojan.GenericKD.77130185), ESET-NOD32 (Win64/Spy. Agent.PC Trojan), Kaspersky (Trojan.Win64.Agent.smeqtp), Microsoft (Trojan:Win32/Egairtigado!rfn), Lista completa (VirusTotal) |

| Síntomas | Los troyanos de acceso remoto están diseñados para infiltrarse sigilosamente en el ordenador de la víctima y permanecer ocultos, por lo que no se observan síntomas particulares claramente visibles en un equipo infectado. |

| Posibles métodos de distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, vulnerabilidades de software, «cracks» de software, estafas de soporte técnico. |

| Daños | Robo de contraseñas e información bancaria, suplantación de identidad, incorporación del ordenador de la víctima a una red de bots, infecciones adicionales, pérdidas económicas. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Conclusión

CastleRAT es un malware sigiloso que proporciona a los atacantes un amplio control sobre los dispositivos infectados. Entre sus capacidades se incluyen la supervisión del portapapeles, el registro de pulsaciones de teclas, la captura de pantallas, la captura de audio o vídeo, el secuestro de navegadores, la ejecución de shells de comandos ocultos, la persistencia tras reinicios del sistema y la escalada de privilegios.

En general, el RAT está diseñado para permanecer oculto, mantener el acceso a largo plazo y proporcionar a los atacantes métodos para robar datos y controlar el sistema. Otros ejemplos de RAT son Syntrix, OctoRAT y ScoringMathTea.

¿Cómo se infiltró CastleRAT en mi ordenador?

El malware puede infiltrarse en los dispositivos a través de archivos maliciosos, incluidos ejecutables, documentos, scripts, imágenes ISO y archivos comprimidos. A menudo se distribuye a través de software pirateado, generadores de claves, herramientas de craqueo y vulnerabilidades de software. Los actores maliciosos también emplean tácticas engañosas, como correos electrónicos de phishing, estafas de soporte técnico y anuncios maliciosos.

Otros canales de distribución incluyen unidades USB infectadas, redes P2P y sitios web poco fiables (o secuestrados). En la mayoría de los casos, los dispositivos pueden infectarse tras abrir archivos o enlaces maliciosos.

¿Cómo evitar la instalación de malware?

Mantenga actualizados su sistema operativo y su software, y tenga cuidado con los correos electrónicos o mensajes inesperados de remitentes desconocidos, especialmente aquellos que contengan enlaces o archivos adjuntos. Descargue aplicaciones únicamente de sitios web oficiales de confianza o tiendas de aplicaciones acreditadas. Evite los programas pirateados, los generadores de claves y las herramientas de craqueo.

También es importante evitar interactuar con anuncios, ventanas emergentes u otros elementos de sitios web sospechosos y bloquear el envío de notificaciones de estos sitios. También es recomendable utilizar una solución de seguridad de confianza y realizar análisis periódicos. Si cree que su ordenador ya está infectado, le recomendamos que realice un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es CastleRAT?

- PASO 1. Eliminación manual del malware CastleRAT.

- PASO 2. Comprueba si tu ordenador está limpio.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada; por lo general, lo mejor es dejar que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows.

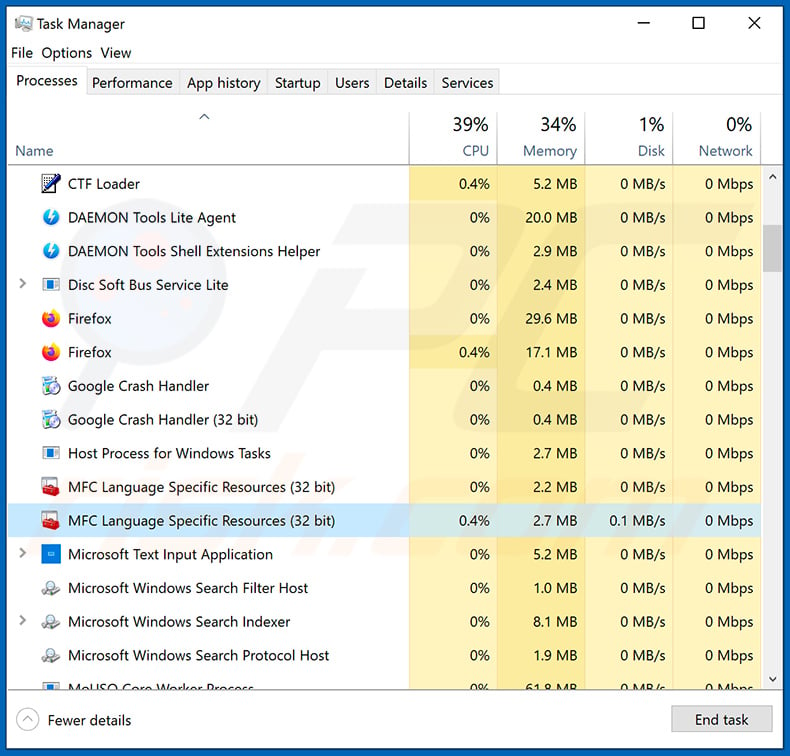

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que desea eliminar. A continuación se muestra un ejemplo de un programa sospechoso que se ejecuta en el equipo de un usuario:

Si ha comprobado la lista de programas que se están ejecutando en su ordenador, por ejemplo, utilizando el administrador de tareas, y ha identificado un programa que le parece sospechoso, debe continuar con estos pasos:

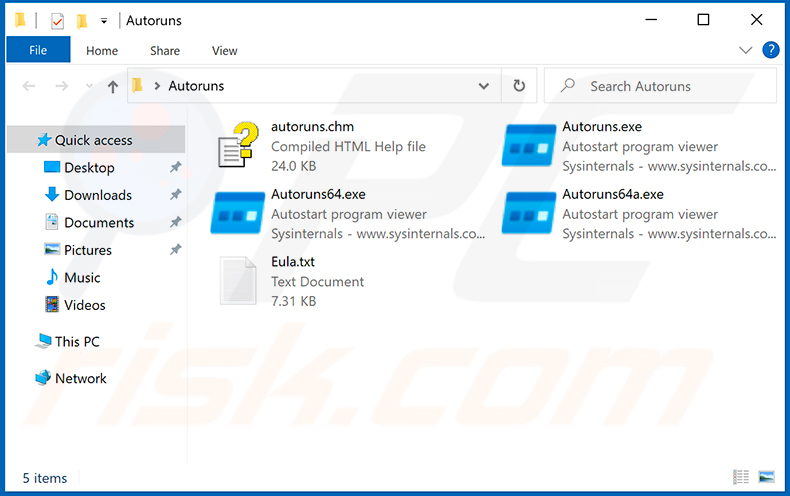

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

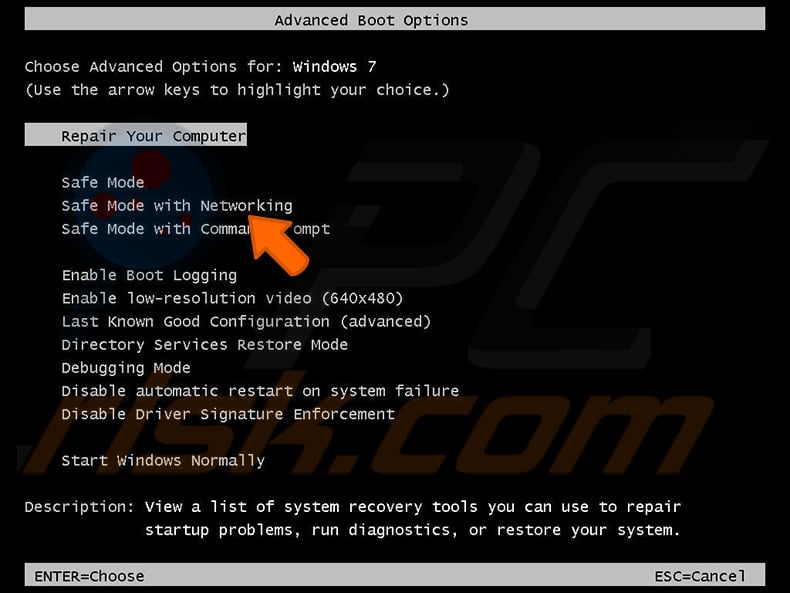

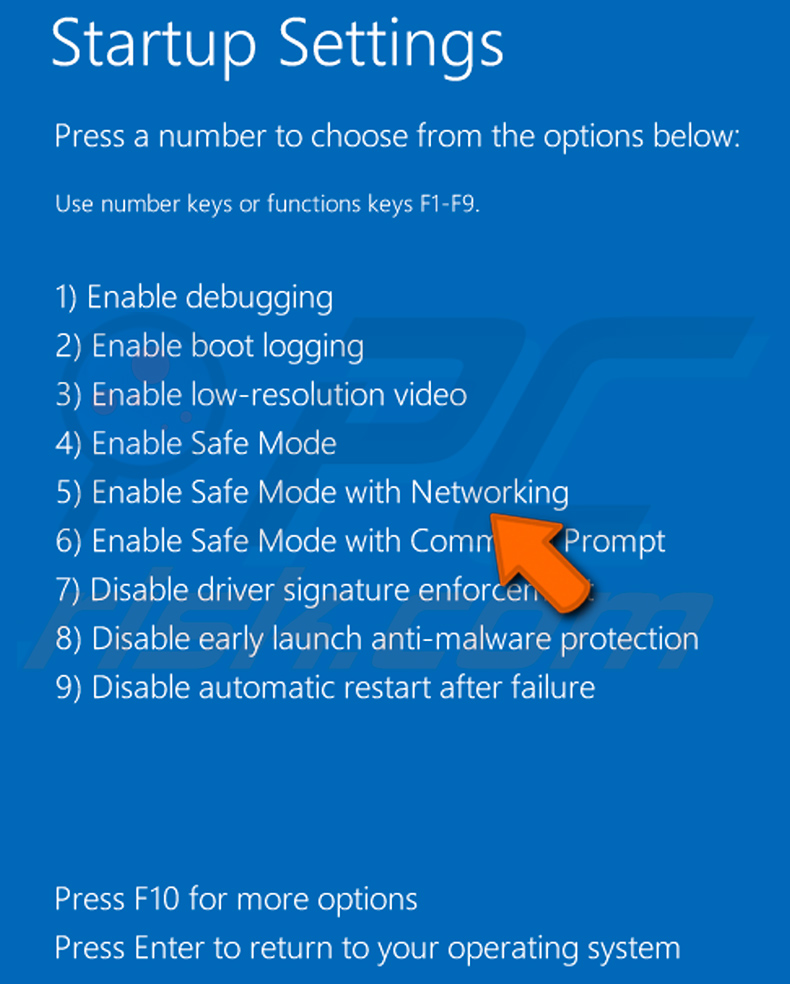

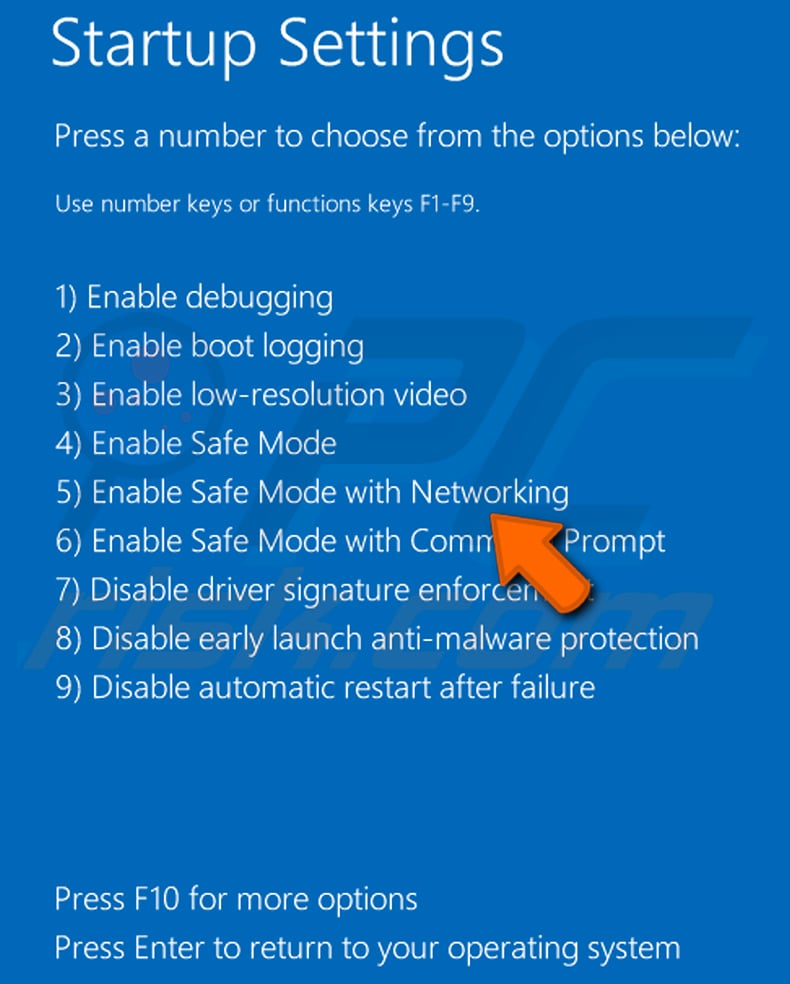

Reinicie el equipo en modo seguro:

Reinicie el equipo en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie el equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y Aceptar. Durante el proceso de inicio del equipo, pulse varias veces la tecla F8 del teclado hasta que aparezca el menú Opciones avanzadas de Windows y, a continuación, seleccione Modo seguro con funciones de red en la lista.

Vídeo que muestra cómo iniciar Windows 7 en «Modo seguro con funciones de red»:

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red. Vaya a la pantalla de inicio de Windows 8, escriba «Avanzado» y, en los resultados de búsqueda, seleccione «Configuración». Haga clic en «Opciones de inicio avanzadas» y, en la ventana «Configuración general del PC» que se abre, seleccione «Inicio avanzado».

Haga clic en el botón «Reiniciar ahora». El equipo se reiniciará y aparecerá el «Menú de opciones de inicio avanzadas». Haga clic en el botón «Solucionar problemas» y, a continuación, haga clic en el botón «Opciones avanzadas». En la pantalla de opciones avanzadas, haga clic en «Configuración de inicio».

Haga clic en el botón «Reiniciar». El equipo se reiniciará y aparecerá la pantalla Configuración de inicio. Pulse F5 para arrancar en modo seguro con funciones de red.

Vídeo que muestra cómo iniciar Windows 8 en «Modo seguro con funciones de red»:

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de encendido. En el menú que se abre, haga clic en «Reiniciar» mientras mantiene pulsada la tecla «Mayús» del teclado. En la ventana «Elija una opción», haga clic en «Solucionar problemas» y, a continuación, seleccione «Opciones avanzadas».

En el menú de opciones avanzadas, seleccione «Configuración de inicio» y haga clic en el botón «Reiniciar». En la ventana siguiente, debe hacer clic en la tecla «F5» del teclado. Esto reiniciará el sistema operativo en modo seguro con funciones de red.

Vídeo que muestra cómo iniciar Windows 10 en «Modo seguro con funciones de red»:

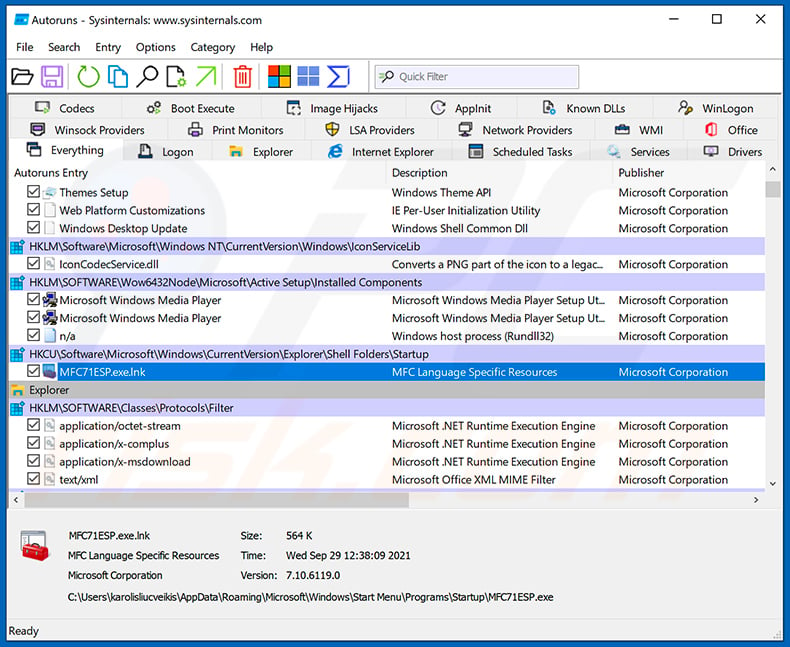

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

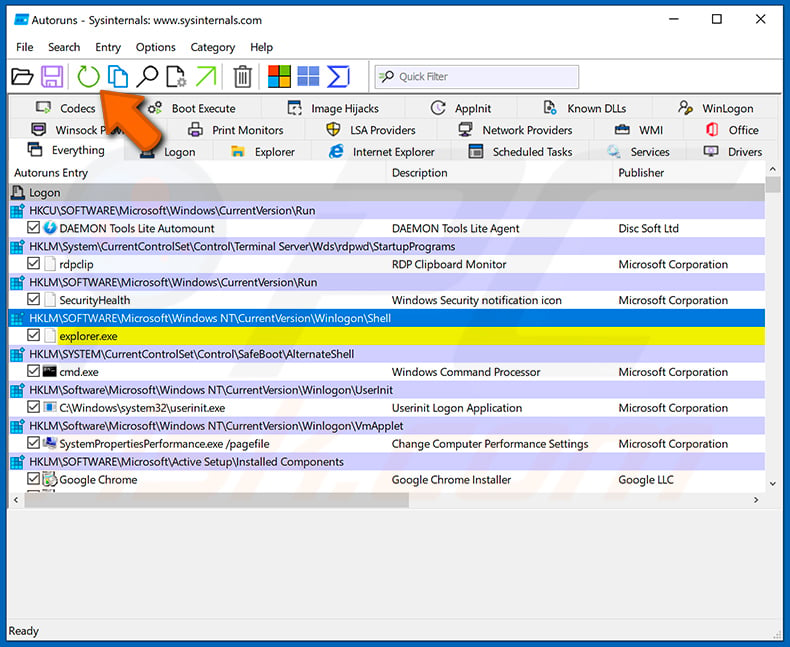

En la aplicación Autoruns, haga clic en «Opciones» en la parte superior y desmarque las opciones «Ocultar ubicaciones vacías» y «Ocultar entradas de Windows». Después de este procedimiento, haga clic en el icono «Actualizar».

En la aplicación Autoruns, haga clic en «Opciones» en la parte superior y desmarque las opciones «Ocultar ubicaciones vacías» y «Ocultar entradas de Windows». Después de este procedimiento, haga clic en el icono «Actualizar».

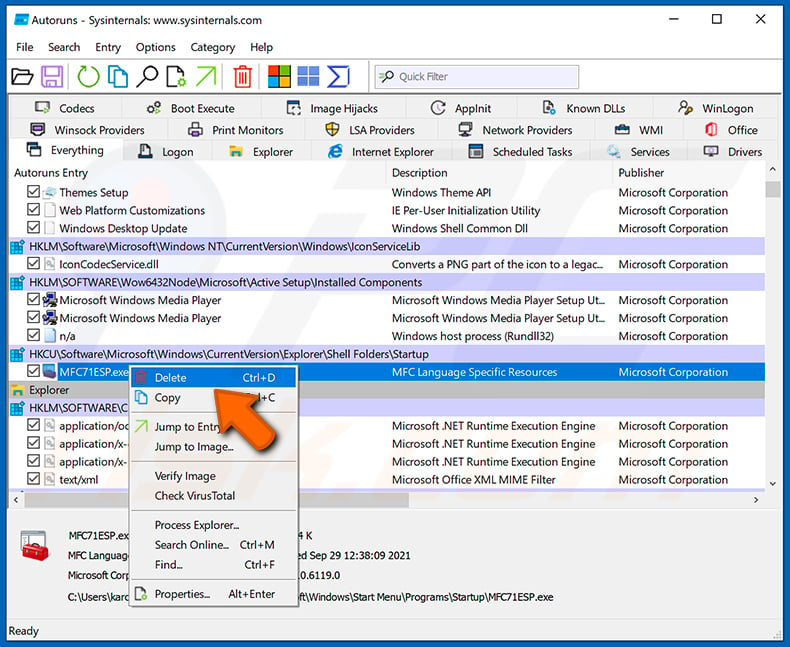

Comprueba la lista proporcionada por la aplicación Autoruns y localiza el archivo malicioso que deseas eliminar.

Comprueba la lista proporcionada por la aplicación Autoruns y localiza el archivo malicioso que deseas eliminar.

Debe anotar su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan los nombres de los procesos bajo nombres de procesos legítimos de Windows. En esta fase, es muy importante evitar eliminar archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione «Eliminar».

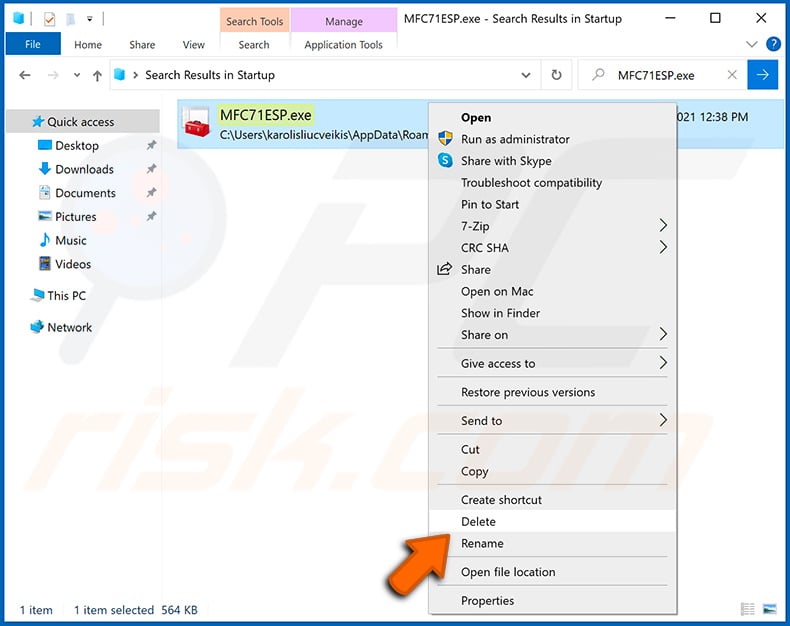

Después de eliminar el malware mediante la aplicación Autoruns (esto garantiza que el malware no se ejecutará automáticamente la próxima vez que se inicie el sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre del archivo del malware, asegúrese de eliminarlo.

Reinicie el ordenador en modo normal. Si sigue estos pasos, debería eliminar cualquier malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos avanzados de informática. Si no los tiene, deje la eliminación de malware en manos de programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones de malware avanzadas. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice un software antivirus. Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo analice con Combo Cleaner Antivirus para Windows.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con el malware CastleRAT, ¿debo formatear mi dispositivo de almacenamiento para eliminarlo?

Formatear tu dispositivo de almacenamiento eliminará definitivamente CastleRAT, pero es una medida drástica y no siempre necesaria. Por lo general, el malware se puede eliminar con herramientas como Combo Cleaner.

¿Cuáles son los mayores problemas que puede causar el malware?

El malware puede robar datos confidenciales (por ejemplo, contraseñas, tarjetas de crédito), bloquear o cifrar archivos, utilizar recursos para minar criptomonedas, dañar o eliminar archivos, interrumpir el funcionamiento del sistema, propagarse a otros dispositivos o redes y provocar infecciones adicionales.

¿Cuál es el propósito de CastleRAT?

El objetivo de CastleRAT es proporcionar a los atacantes el control sobre un dispositivo infectado. Recopila datos confidenciales, espía la actividad del usuario, ejecuta comandos de forma remota y mantiene la persistencia para que el atacante pueda seguir supervisando, robando información o realizando acciones maliciosas adicionales sin ser detectado.

¿Cómo se infiltró CastleRAT en mi ordenador?

El malware se propaga a través de archivos maliciosos, software pirateado, generadores de claves, vulnerabilidades de software, correos electrónicos de phishing, estafas de soporte técnico, anuncios maliciosos, unidades USB infectadas, redes P2P y sitios web inseguros. Los dispositivos suelen infectarse cuando los usuarios abren archivos dañinos o hacen clic en enlaces maliciosos.

¿Combo Cleaner me protegerá contra el malware?

Sí, Combo Cleaner puede detectar y eliminar la mayoría de los tipos de malware, pero dado que las amenazas avanzadas pueden ocultarse en lo más profundo del sistema, es esencial realizar un análisis completo del sistema.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión