Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Instrucciones para eliminar "Proof attached"

¿Qué es "Proof attached"?

"Proof attached" es cómo se denomina una campaña de correo basura catalogada como fraude de extorsión sexual. Por regla general, las estafas de este tipo se usan para asustar a la gente (destinatarios) y hacerles creer que los estafadores han grabado un vídeo vergonzoso (o fotografiado) y lo propagarán por internet si los destinatarios no realizan el pago de una determinada suma de dinero. Con pocas palabras, se trata de una estafa usada para robar dinero a los usuarios. Le recomendamos que ignore los correos de este tipo.

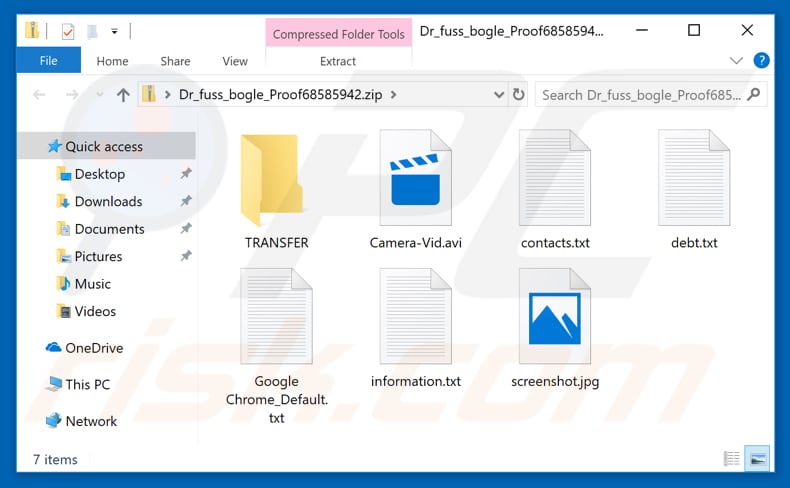

Hay al menos dos versiones de esta estafa; sin embargo, el objetivo principal es básicamente el mismo. En estos correos se dice que alguien ha instalado un programa que permite a los ciberdelincuentes usar el micrófono y cámara del equipo. Se dice que usaron la webcam para grabar un vídeo vergonzoso del destinatario mientras veía un vídeo pornográfico. Aparte, se afirma que este programa es capaz de robar datos como contactos, datos de algunas cuentas, etc. Los estafadores instan a los destinatarios a enviar 310 USD en tres días (o 660 USD en dos días según la versión de esta estafa). De una forma u otra, el dinero debe transferirse en criptomonedas (Bitcoin). Hay un monedero Bitcoin que se facilita en ambas versiones. Además, sus correos electrónicos contienen adjuntos (archivos) que suelen ser vídeos, fotos, archivos de texto, etc. Estos archivos son presentados como prueba de que los estafadores tienen acceso al equipo del destinatario. Sin embargo, esos archivos están protegidos mediante contraseña. Para abrir o extraer cualquiera de esos archivos, la gente tiene que pagar primero por ellos. Esos correos fraudulentos contienen enlaces web que abren las páginas Satoshibox o Cryptonator (como se muestra en las capturas de abajo) que deberían usarse para realizar el pago. Le recomendamos encarecidamente no pagar, es solo una forma de sacarles el dinero a los usuarios.

| Nombre | Estafa por e-mail Proof Attached |

| Tipo de amenaza | Phishing, fraude, ingeniería social, estafa, falsa afirmación |

| Falsa afirmación |

Los delincuentes afirman tener un vídeo humillante del destinatario dándose placer. También se dice que tienen acceso a los datos personales del destinatario (contactos, ciertas cuentas, etc.) |

| Dirección del criptomonedero de los ciberdelincuente | 16fSXe21QhnmhvZskmtrWnvoRWFbAeAVG3 (los ciberdelincuentes usan diferentes direcciones de criptomonederos en función de la versión de la campaña de spam). |

| Suma del rescate | $310, $660 (el pecio varía en función de la versión de la campaña de spam). |

| Síntomas | Compras en internet no autorizadas, cambio de contraseñas en cuentas de internet, suplantación de la identidad, acceso ilegal al equipo de uno. |

| Formas de distribución | Correos electrónicos engañosos, anuncios engañosos en ventanas emergentes, técnicas de envenenamiento de buscadores, dominios mal escritos |

| Daños | Pérdida de información sensible de tipo privado, pérdida económica, suplantación de la identidad |

| Eliminación |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Existen muchas otras estafas de este tipo; por regla general, los estafadores las usan para sacarles el dinero a los destinatarios. Algunos ejemplos son "Electronic Materials Involving Underage Children", "This Account Was Recently Infected" y "Hey. It's me! Your Future Friend Or Enemy". No debería fiarse nunca de sitios web como estos, la mejor opción es ignorarlos cerrándolos simplemente. Sin embargo, cabe resaltar que hay otro tipo de estafas. Hay fraudes que propagan infecciones informáticas como LokiBot, TrickBot, Emotet, AZORult, Adwind, etc. La finalidad principal de estas campañas de spam es engañar a los usuarios para que abran los adjuntos o enlaces web que dan lugar a las infecciones. Esos adjuntos suelen ser documentos Microsoft Office, archivos como ZIP, RAR, JavaScript, ficheros PDF, ejecutables (.exe), etc. Una vez abiertos, descargan e instalan uno u otro programa malicioso de alto riesgo. Esos programas suelen estar diseñados para robar datos personales como contraseñas, usuarios de banca u otras cuentas, para propagar otras infecciones, etc. Esas infecciones informáticas pueden ocasionar varios problemas de privacidad o seguridad en la navegación, así como otros problemas de tipo financiero.

Algunos usuarios afectados nos envían muchos comentarios relacionados con esta estafa. Aquí está la pregunta más frecuente que nos hicieron:

P: Estimado equipo de pcrisk.com, he recibido un correo electrónico donde se dice que mi equipo ha sido hackeado y que tienen un vídeo donde salgo yo. Ahora me piden un rescate en Bitcoins. Tiene que ser verdad porque mencionan mi nombre real y contraseña en el correo electrónico. ¿Qué puedo hacer?

A: No se preocupe por el correo. Ni los hackers ni los ciberdelincuentes se han infiltrado o hackeado su equipo y no hay ningún vídeo donde salga viendo pornografía. Simplemente, ignore el mensaje y no envíe ningún Bitcoin. Su correo electrónico, nombre y contraseña fueron sustraídos de cualquier sitio web comprometido como Yahoo (los fallos de seguridad en esta web son frecuentes). Si está preocupado, puede verificar si alguna de sus cuentas ha sido comprometida visitando el sitio web haveibeenpwned.

¿Cómo infectan mi equipo las campañas de correo spam?

Las campañas de spam que se usan para propagar virus ocasionan daño solo si se abren los archivos adjuntos. Si el archivo adjunto es un documento de Microsoft Office, entonces al abrirse, pedirá desactivar el modo de "Vista protegida" (para habilitar los comandos macro). Los archivos infectados de MS Office pueden descargar e instalar programas maliciosos solo si este modo está desactivado. Por tanto, le recomendamos no desactivarlo. Si el adjunto es un archivo ZIP, RAR o de otro tipo, entonces el contenido tendrá que ser extraído y abierto, de lo contrario no podrá ocasionar ningún daño. No importa de qué adjunto se trata, no podrá instalar infecciones informáticas si no se abre.

¿Cómo se puede evitar que se instalen programas maliciosos?

Evite abrir adjuntos o enlaces web que estén presentes en correos por parte de remitentes desconocidos, direcciones sospechosas o cuando el e-mail sea irrelevante en sí. Lo mismo aplica a los enlaces web, normalmente apuntan a archivos infectados. Evite descargar software de sitios web no oficiales, usar redes P2P (como clientes torrents, eMule, etc.), asistentes de descargas de software y otras fuentes similares. La forma más segura de descargar software es usando sitios web oficiales de confianza y enlaces directos. No finalice la instalación sin comprobar primero todos los ajustes disponibles (personalizados y avanzados) del proceso de instalación. Descarte las ofertas para instalar algunas aplicaciones o programas adicionales y solo entonces finalice el proceso. No use ningún asistente de actualización de software, actualice el software usando herramientas o funciones facilitadas solo por los desarrolladores oficiales. No active el software de pago mediante herramientas para piratear, son ilegales y suelen usarse como herramientas para propagar infecciones informáticas. MS Office 2010 y las versiones más recientes tienen el modo "vista protegida" que evita que los archivos descargados descarguen e instalen software malicioso. Le recomendamos usar versiones más actuales. Finalmente, tenga instalado y siempre en funcionamiento un software reputable antivirus y antiespía. Si ya ha abierto el adjunto malicioso abierto, le recomendamos ejecutar un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

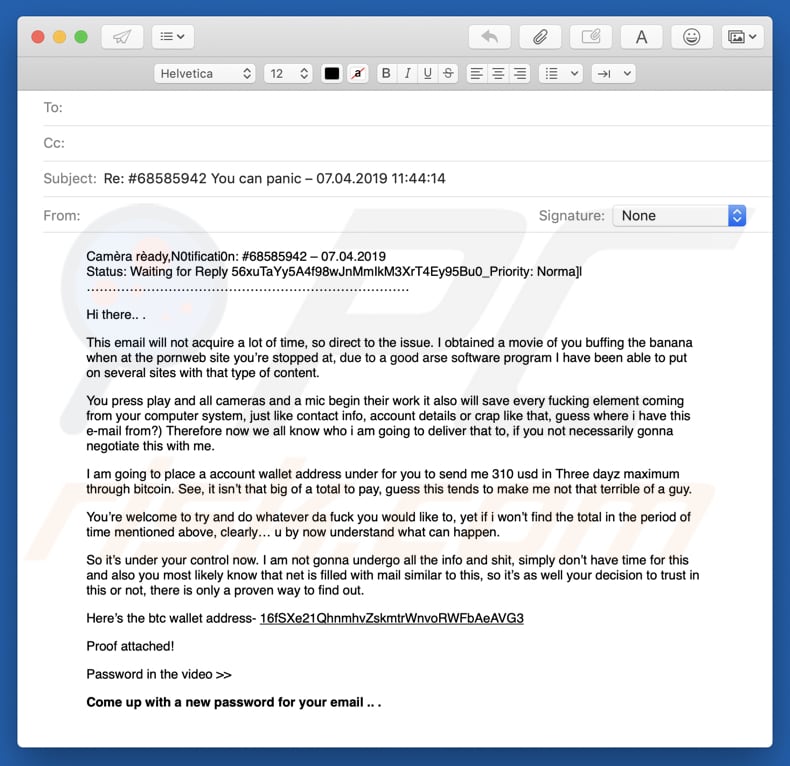

Texto mostrado en el mensaje "Proof attached" (primera versión):

Subject: Re: #68585942 You can panic ñ 07.04.2019 11:44:14

Attachment: Dr_fuss_bogle_Proof68585942.zip

Camèra rèady,N0tificati0n: #68585942 ñ 07.04.2019

Status: Waiting for Reply 56xuTaYy5A4f98wJnMmIkM3XrT4Ey95Bu0_Priority: Norma]lHi there.. .

This email will not acquire a lot of time, so direct to the issue. I obtained a movie of you buffing the banana when at the pornweb site youíre stopped at, due to a good arse software program I have been able to put on several sites with that type of content.

You press play and all cameras and a mic begin their work it also will save every fucking element coming from your computer system, just like contact info, account details or crap like that, guess where i have this e-mail from?) Therefore now we all know who i am going to deliver that to, if you not necessarily gonna negotiate this with me.

I am going to place a account wallet address under for you to send me 310 usd in Three dayz maximum through bitcoin. See, it isnít that big of a total to pay, guess this tends to make me not that terrible of a guy.

Youíre welcome to try and do whatever da fuck you would like to, yet if i wonít find the total in the period of time mentioned above, clearlyÖ u by now understand what can happen.

So itís under your control now. I am not gonna undergo all the info and shit, simply donít have time for this and also you most likely know that net is filled with mail similar to this, so itís as well your decision to trust in this or not, there is only a proven way to find out.

Hereís the btc wallet address- 16fSXe21QhnmhvZskmtrWnvoRWFbAeAVG3

Proof attached!

Password in the video >>

Come up with a new password for your email .. .

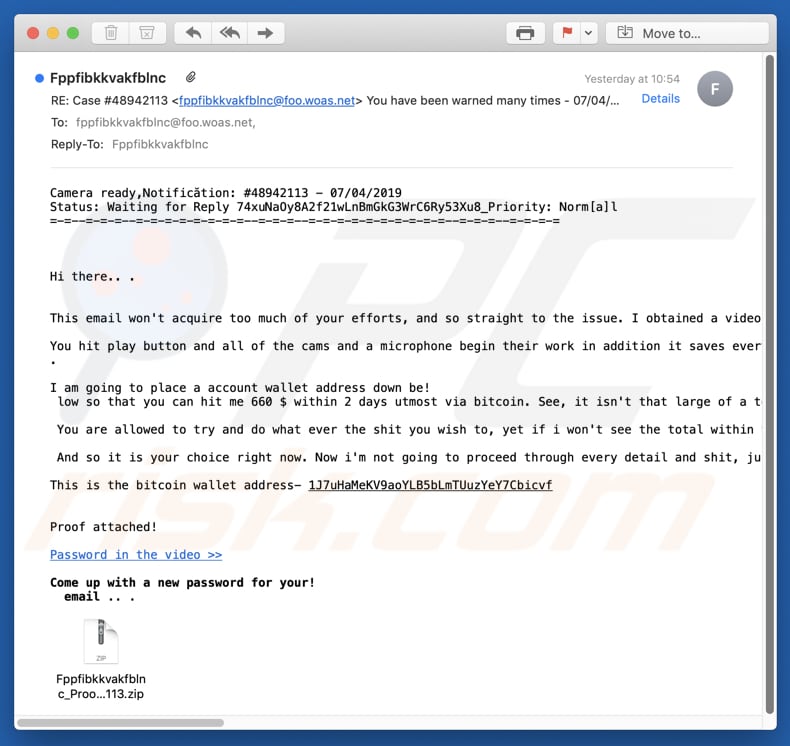

Captura de pantalla de la segunda versión del fraude "Proof attached":

Texto mostrado en la segunda versión de la estafa "Proof attached":

Subject: Case #48942113 You have been warned many times - 07/04/2019 10:57:20

Camera ready,Notificition: #48942113 - 07/04/2019

Status: Waiting for Reply 74xuNaOy8A2f21wLnBmGkG3WrC6Ry53Xu8_Priority: Norm[a]l

=-=--=-=-=--=-=-=-=-=-=-=-=--=-=-=--=-=-=-=-=-=-=-=-=-=--=-=-=--=-=-=-=Hi there.. .

This email won't acquire too much of your efforts, and so straight to the issue. I obtained a video of you flogging the dolphin when at a pornpage you are visited, thanks to an incredible arse software program I've managed to put on a few web sites with that type of content.You hit play button and all of the cams and a microphone begin their work in addition it saves every fucking element through your pc, for example contact information, account details or shit such as that, guess just where i got this email address from?) Therefore now we all know just who i will deliver that to, if you aren't gonna negotiate this along with me.

I am going to place a account wallet address down be!

low so that you can hit me 660 $ within 2 days utmost via bitcoin. See, it isn't that large of a total to pay, guess that makes me not that terrible of a person.You are allowed to try and do what ever the shit you wish to, yet if i won't see the total within the period of time mentioned above, clearly... you already realize what will happen.

And so it is your choice right now. Now i'm not going to proceed through every detail and shit, just simply ain't got precious time for this and also you likely know that web is filled with mail such as this, therefore it is as well your decision to believe in this or not, there may be only one way to uncover.

This is the bitcoin wallet address- 1J7uHaMeKV9aoYLB5bLmTUuzYeY7Cbicvf

Proof attached!Password in the video >>

Come up with a new password for your!

email .. .

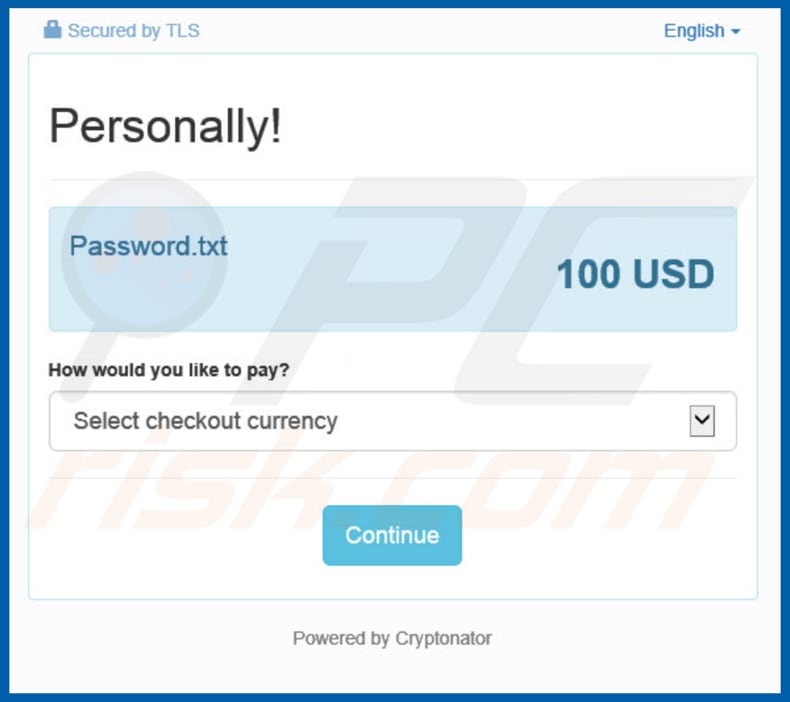

Los ciberdelincuentes intentan vender la contraseña del archivo a través de Cryptonator:

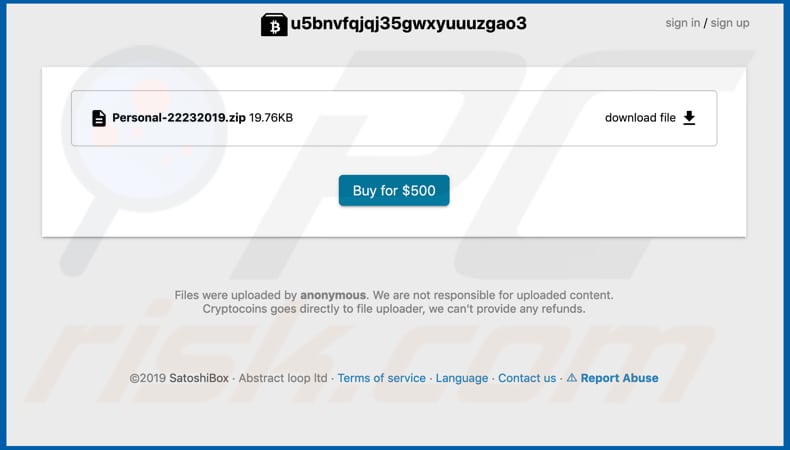

Captura de pantalla de los archivos subidos a Satoshibox:

Captura de pantalla de los archivos protegidos por contraseña (adjunto):

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es "Proof attached"?

- PASO 1. Eliminar manualmente posibles infecciones por software malicioso.

- PASO 2. Comprobar que el equipo esté limpio.

¿Cómo eliminar el software malicioso de forma manual?

Eliminar software malicioso de forma manual es una tarea complicada; normalmente es mejor dejar que un programa antivirus o antiespía lo haga por nosotros de forma automática. Para eliminar este software malicioso, recomendamos que use Combo Cleaner Antivirus para Windows. Si desea eliminar el software malicioso de forma manual, el primer paso es identificar el nombre del software malicioso que esté intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el equipo del usuario:

Si ha inspeccionado la lista de programas que se ejecuta en su equipo a través del Administrador de tareas, por ejemplo, y ha visto un programa que parece sospechoso, debería realizar lo siguiente:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Reinicie su equipo en modo seguro:

Reinicie su equipo en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y aceptar. Mientras el equipo arranca, pulse la tecla F8 en su teclado varias veces hasta que vea el menú de Opciones avanzadas de Windows, luego seleccione modo seguro con funciones de red de la lista.

Este vídeo muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red: Diríjase a la pantalla de inicio de Windows 8, escriba "avanzadas", en los resultados de búsqueda, seleccione "Cambiar opciones avanzadas de inicio". En la nueva ventana "Configuración de PC", vaya hasta la sección "Inicio avanzado". Haga clic en el botón "Reiniciar ahora". Su PC se reiniciará ahora con el "Menú de opciones de arranque avanzadas". Haga clic en el botón de "Solucionar problemas", luego haga clic en el botón de "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará mostrando primero la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logo de Windows y seleccione el icono de Inicio/Apagado. En el nuevo menú, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "mayúsculas" en su teclado. En la ventana "seleccione una opción", haga clic en "Solucionar problemas" y luego en "Opciones avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente pantalla, tendrá que pulsar la tecla F5 de su teclado. Luego se reiniciará el sistema operativo en modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Debería anotar la ruta completa y el nombre. Sepa que algunos programas maliciosos enmascaran sus nombres de proceso con nombres de procesos fiables de Windows. En este punto, es muy importante no eliminar archivos del sistema. Una vez que haya encontrado el programa sospechoso que desee eliminar, haga clic derecho sobre su nombre y seleccione Eliminar (Delete).

Tras eliminar el software malicioso a través de la aplicación Autoruns (así nos aseguramos de que el software malicioso deje de ejecutarse automáticamente en el sistema la próxima vez que se inicie), tendría que buscar por el nombre del software malicioso en su equipo. No olvide mostrar la lista de archivos y carpetas ocultas antes de continuar. Si encuentra el archivo del software malicioso, asegúrese de eliminarlo.

Reiniciar su equipo en modo normal Esta guía debería ayudarle a eliminar cualquier software malicioso de su equipo. Hay que destacar que se requieren conocimientos informáticos avanzados para eliminar amenazas de forma manual. Se recomienda confiar la eliminación de software malicioso a los programas antivirus o antimalware. Esta guía podría no ser efectiva si nos encontramos ante una infección avanzada de software malicioso. Como de costumbre, lo ideal es prevenir la infección en vez de probar a eliminar el software malicioso luego. Para mantener seguro su equipo, asegúrese de instalar las últimas actualizaciones del sistema operativo y usar software antivirus.

Para estar seguros de que su equipo está libre de infecciones de software malicioso, lo mejor es analizarlo con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión