No caiga en la estafa por correo del grupo de hackers WannaCry

EstafaConocido también como: posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía para eliminar la estafa por e-mail "WannaCry hacker group "

¿Qué es "WannaCry hacker group Email Scam"?

La estafa por e-mail "WannaCry hacker group", como su nombre indica, es un fraude por correo electrónico. Usa un tipo de chantaje llamado "extorsión sexual" que consiste en exigir un pago amenazando con publicar pruebas de que se ha tenido actividad sexual. En este caso en concreto, se asegura que la prueba se obtuvo a través de la webcam del usuario. Se dice que esta grabación se difundirá si no se transfiere una cantidad de dinero determinada a la cuenta facilitada en un plazo de tiempo concreto. Se debe recalcar que ninguna de esas afirmaciones son verdaderas y que los ciberdelincuentes tras esta estafa no tienen ningún material comprometedor. Todos los correos de este tipo deberían ignorarse.

El correo electrónico, titulado "Keep your secrets safe!", dice proceder de un representante del grupo de hackers WannaCry y que ha sido hackeada la cuenta de correo del sistema operativo. Supuestamente han hecho eso tras hackear uno de los servidores de proveedores de servicios de correo y obtuvieron acceso a la cuenta del usuario. Mediante esta táctica, aseguran haber infectado el sistema operativo de la víctima. En este sentido, han podido registrar datos de todos los contactos del usuario (p. ej. familiares y parientes lejanos, amigos, compañeros, etc.) y amenazan con enviarles pruebas explícitas con contenido sexual del usuario. El material comprometedor citado es supuestamente una grabación, grabada automáticamente por la webcam del dispositivo, en la que se ve al usuario visitando sitios web de adultos (viendo contenido pornográfico). Siguen advirtiendo de que si no reciben 500 USD en Bitcoins dentro de 60 horas, enviarán la prueba de vídeo a todos los contactos del destinatario por correo electrónico y messenger. Si se satisfacen sus demandas, la grabación referida será destruida. Sin embargo, debería recalcarse que todas esa amenazas son falsas y que los estafadores tras este correo no tienen ningún contenido comprometedor. Asimismo, no están presentes las infecciones que dicen haber propagado en el sistema de la víctima (no quiere decir que no haya ningún peligro, pero ninguno del grupo de hackers WannaCry). Los correos de este tipo no deben creerse, se recomienda ignorarlos simplemente.

| Nombre | Campaña de coreo basura "WannaCry hacker group" |

| Tipo de amenaza | Phishing, estafa, ingeniería social, fraude |

| Falsa afirmación | Los delincuentes dicen que han infectado el equipo del destinatario con una herramienta de acceso remoto y han sustraído todos los contactos de las víctimas. Asimismo, aseguran haber grabado al usuario viendo contenido para adultos y dándose placer a sí mismo. Para evitar que los delincuentes envíen la grabación a los contactos mencionados, cada destinatario tiene que pagar 500 USD usando criptomoneda Bitcoin. |

| Cuantía del rescate | $550 |

| Dirección del criptomonedero de los ciberdelincuentes | 18JbdkskQSNFP9DrcCp9txLMFJCyPwEPXg (Bitcoin) |

| Síntomas | Compras en internet no autorizadas, contraseñas de cuentas cambiadas, suplantación de la identidad, acceso ilegal al equipo. |

| Métodos de distribución | Correos engañosos, anuncios engañosos en ventanas emergentes, técnicas de envenenamiento en buscadores, dominios escritos mal. |

| Daño | Pérdida de información sensible privada, pérdida económica, suplantación de la identidad. |

| Eliminación |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Las estafas por e-mail se distribuyen por miles y suelen propagarse a través de campañas de spam a escala masiva. La extorsión y exigencias de pago no son los únicos métodos. El contexto va desde intentos de chantaje, varias advertencias "importantes", hasta comunicaciones de "premios" y otros tipos. Algunas estafas similares a "WannaCry hacker group email scam" son "This is important information for you", "The last time you visited a Porn website", "Looked at you for several months" y "So I'm the hacker who broke your email". Normalmente, las estafas de extorsión sexual dicen tener vídeos comprometedores y humillantes o capturas de pantalla/fotos de la víctima que se lanzarán si no se paga una cierta suma. Suelen pedir divisas que son difíciles de rastrear, por ejemplo, criptomonedas, cupones prepago, etc. Sin embargo, los objetivos de fraude por e-mail difieren también. Uno de ellos pueden ser la propagación de contenido malicioso a través de varios adjuntos por correo. Algunos ejemplos de software malicioso propagado a través de tal software incluye TrickBot, FormBook, Pony, LokiBot y otros tantos.

¿Cómo infectan las campañas de spam mi equipo?

Las campañas de correo basura pueden ocasionar la infección del sistema solo mediante adjuntos de archivo (o enlaces a sitios web que apuntan a ellos). Los adjuntos citados pueden verse en una serie de formatos, por ejemplo, archivos (ZIP, RAR, etc.), archivos ejecutables, (.exe, .run, etc.), documentos Microsoft Office o documentos PDF, JavaScript, etc. Esos archivos adjuntos tienen que abrirse para infectar los sistemas. Por ejemplo, los documentos MS Office piden a los usuarios habilitar comandos macro (para habilitar la edición); si se permiten, luego el archivo puede iniciar la descarga o instalación de software malicioso.

¿Cómo se evita la instalación de software malicioso?

Se recomienda encarecidamente no abrir, descargar o instalar nunca archivos adjuntos o seguir enlaces web en correos, enviados de direcciones desconocidas o dudosas. Por regla general, los correos dudosos y sospechosos no deberían abrirse. Normalmente, pretenden ser urgentes e importantes, ya sea amenazando a los delincuentes o se hacen pasar por fuentes oficiales. Independientemente de su apariencia, los correos irrelevantes y desconocidos no son de fiar. Se recomienda encarecidamente usar versiones de Microsoft Office lanzadas después del año 2010. Las versiones posteriores tienen el modo "vista protegida" que puede evitar que los adjuntos descarguen varias infecciones. Para asegurar la integridad del dispositivo y seguridad del usuario, todos los correos recibidos y adjuntos en ellos deberían tratarse con cuidado. Para evitar la descarga del contenido malicioso, los usuarios deberían usar siempre fuentes oficiales y verificadas de descarga. Se recomienda usar redes de compartición P2P y otros asistentes de descarga de terceros. Las herramientas de piratería de software se desaconsejan también; son ilegales y pueden llevar a instalaciones de software malicioso. Los usuarios deberían estar atentos al instalar y actualizar software para asegurarse de que no hay trampa ni cartón. Los programas antivirus o antiespía legítimos y fiables se recomienda para tener mayor protección en el sistema. El citado software debería usarse para realizar análisis regulares y mantener el equipo a salvo. Si ha abierto ya adjuntos maliciosos, le recomendamos ejecutar un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el software malicioso infiltrado.

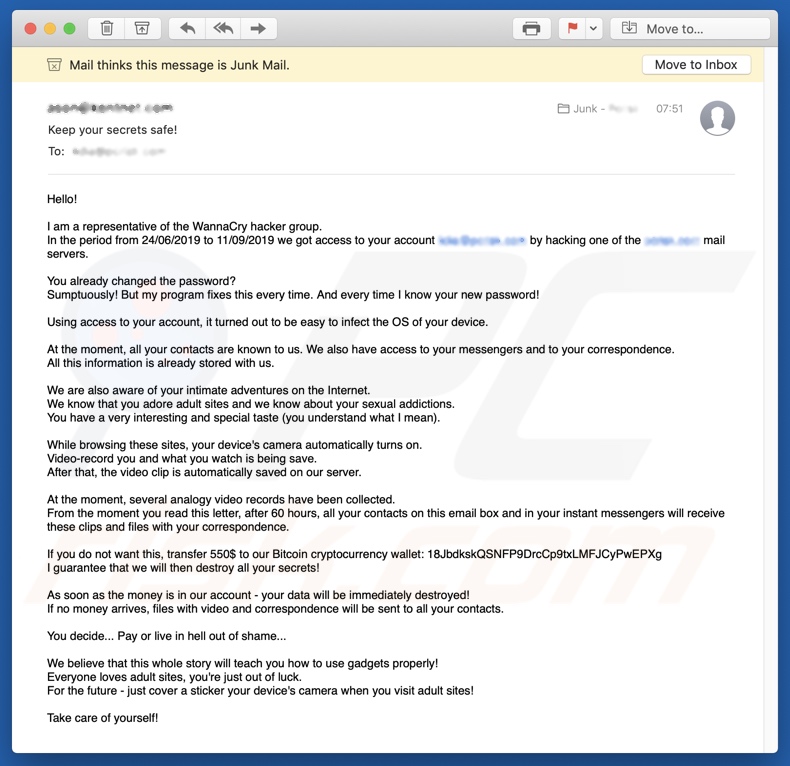

Texto mostrado en el correo fraudulento in the "WannaCry hacker group":

Hello!

I am a representative of the WannaCry hacker group.

In the period from 24/06/2019 to 11/09/2019 we got access to your account ******** by hacking one of the ******* mail servers.You already changed the password?

Sumptuously! But my program fixes this every time. And every time I know your new password!Using access to your account, it turned out to be easy to infect the OS of your device.

At the moment, all your contacts are known to us. We also have access to your messengers and to your correspondence.

All this information is already stored with us.We are also aware of your intimate adventures on the Internet.

We know that you adore adult sites and we know about your sexual addictions.

You have a very interesting and special taste (you understand what I mean).While browsing these sites, your device's camera automatically turns on.

Video-record you and what you watch is being save.

After that, the video clip is automatically saved on our server.At the moment, several analogy video records have been collected.

From the moment you read this letter, after 60 hours, all your contacts on this email box and in your instant messengers will receive these clips and files with your correspondence.If you do not want this, transfer 550$ to our Bitcoin cryptocurrency wallet: 18JbdkskQSNFP9DrcCp9txLMFJCyPwEPXg

I guarantee that we will then destroy all your secrets!As soon as the money is in our account - your data will be immediately destroyed!

If no money arrives, files with video and correspondence will be sent to all your contacts.You decide... Pay or live in hell out of shame...

We believe that this whole story will teach you how to use gadgets properly!

Everyone loves adult sites, you're just out of luck.

For the future - just cover a sticker your device's camera when you visit adult sites!Take care of yourself!

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es la estafa por e-mail "WannaCry hacker group"?

- PASO 1. Eliminar manualmente posibles infecciones por software malicioso.

- PASO 2. Comprobar si el equipo está limpio.

¿Cómo eliminar el software malicioso de forma manual?

Eliminar software malicioso de forma manual es una tarea complicada; normalmente es mejor dejar que un programa antivirus o antiespía lo haga por nosotros de forma automática. Para eliminar este software malicioso, recomendamos que use Combo Cleaner Antivirus para Windows. Si desea eliminar el software malicioso de forma manual, el primer paso es identificar el nombre del software malicioso que esté intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el equipo del usuario:

Si ha inspeccionado la lista de programas que se ejecuta en su equipo a través del Administrador de tareas, por ejemplo, y ha visto un programa que parece sospechoso, debería realizar lo siguiente:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Reinicie su equipo en modo seguro:

Reinicie su equipo en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y aceptar. Mientras el equipo arranca, pulse la tecla F8 en su teclado varias veces hasta que vea el menú de Opciones avanzadas de Windows, luego seleccione modo seguro con funciones de red de la lista.

Este vídeo muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red: Diríjase a la pantalla de inicio de Windows 8, escriba "avanzadas", en los resultados de búsqueda, seleccione "Cambiar opciones avanzadas de inicio". En la nueva ventana "Configuración de PC", vaya hasta la sección "Inicio avanzado". Haga clic en el botón "Reiniciar ahora". Su PC se reiniciará ahora con el "Menú de opciones de arranque avanzadas". Haga clic en el botón de "Solucionar problemas", luego haga clic en el botón de "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará mostrando primero la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logo de Windows y seleccione el icono de Inicio/Apagado. En el nuevo menú, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "mayúsculas" en su teclado. En la ventana "seleccione una opción", haga clic en "Solucionar problemas" y luego en "Opciones avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente pantalla, tendrá que pulsar la tecla F5 de su teclado. Luego se reiniciará el sistema operativo en modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Debería anotar la ruta completa y el nombre. Sepa que algunos programas maliciosos enmascaran sus nombres de proceso con nombres de procesos fiables de Windows. En este punto, es muy importante no eliminar archivos del sistema. Una vez que haya encontrado el programa sospechoso que desee eliminar, haga clic derecho sobre su nombre y seleccione Eliminar (Delete).

Tras eliminar el software malicioso a través de la aplicación Autoruns (así nos aseguramos de que el software malicioso deje de ejecutarse automáticamente en el sistema la próxima vez que se inicie), tendría que buscar por el nombre del software malicioso en su equipo. No olvide mostrar la lista de archivos y carpetas ocultas antes de continuar. Si encuentra el archivo del software malicioso, asegúrese de eliminarlo.

Reiniciar su equipo en modo normal Esta guía debería ayudarle a eliminar cualquier software malicioso de su equipo. Hay que destacar que se requieren conocimientos informáticos avanzados para eliminar amenazas de forma manual. Se recomienda confiar la eliminación de software malicioso a los programas antivirus o antimalware. Esta guía podría no ser efectiva si nos encontramos ante una infección avanzada de software malicioso. Como de costumbre, lo ideal es prevenir la infección en vez de probar a eliminar el software malicioso luego. Para mantener seguro su equipo, asegúrese de instalar las últimas actualizaciones del sistema operativo y usar software antivirus.

Para estar seguros de que su equipo está libre de infecciones de software malicioso, lo mejor es analizarlo con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión