Acerca de la campaña de spam por e-mail "Hacker who has access to your operating system"

EstafaConocido también como: posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía para eliminar "Hacker Who Has Access To Your Operating System"

¿Qué es "Hacker Who Has Access To Your Operating System"?

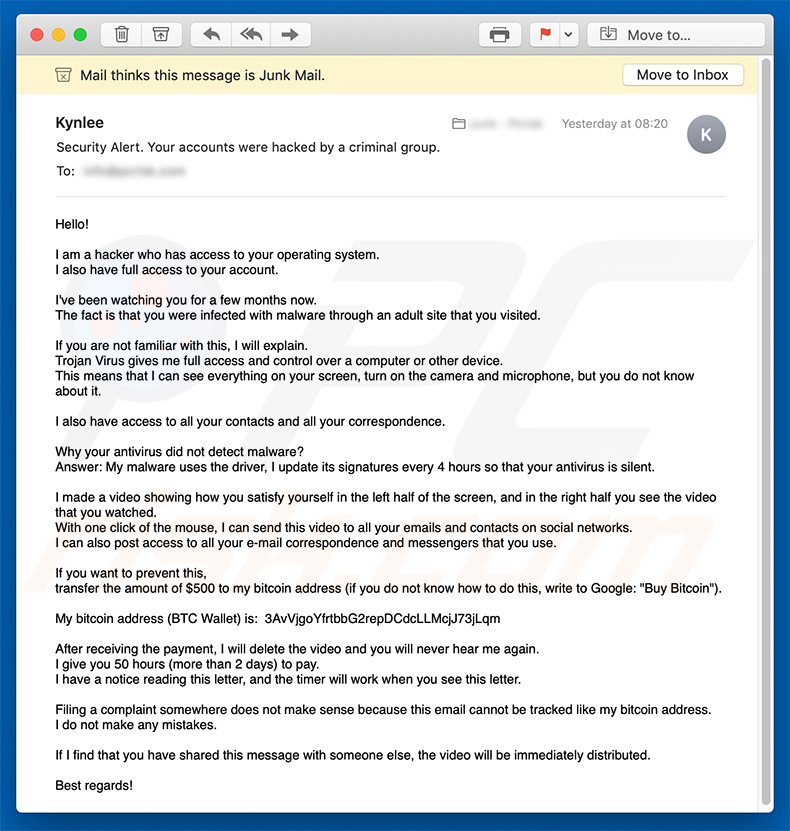

"Hacker Who Has Access To Your Operating System" es otra campaña de spam por e-mail que se engloba en la categoría de extorsión sexual. Los ciberdelincuentes envíen cientos de miles de correos engañosos donde se dice que se ha secuestrado el equipo de la víctima y se ha grabado un vídeo humillante. En realidad, se trata de una mera estafa y tales correos deberían ignorarse.

En el mensaje, se dice en esencial que los ciberdelincuentes han infectado el equipo con un troyano cuando el destinatario se proponía visitar un sitio web de adultos. Los ciberdelincuentes afirman también que han usado la webcam del equipo y un micrófono para grabar un vídeo del destinatario "dándose placer" y que han sustraído los datos de sus contactos. A esas afirmaciones, le sigue una amenaza o exigencia de pago. Esos individuos aseguran que enviarán el vídeo grabado (junto con el vídeo que el destinatario ha visto supuestamente) a todos los contactos del destinatario a no ser que se pague la suma de 500 USD. Se indica a los destinatarios que paguen el rescate en 50 horas y que tienen que usar la criptomoneda Bitcoin. Una vez que el pago se haya recibido, el vídeo se eliminará de forma permanente. Sepa, no obstante, que este error es fraudulento. En su equipo, no hay ningún virus probablemente y esos usuarios no tienen ningún vídeo con certeza. Los ciberdelincuentes envían esos correos a muchos usuarios esperando que alguien caiga en la trampa. Por desgracia, muchos usuarios caen y los ciberdelincuentes obtienen ingresos con muy poco esfuerzo. Por tanto, ignore "Hacker Who Has Access To Your Operating System" y otras estafas similares y no realice ningún pago a los ciberdelincuentes.

Algunos usuarios afectados nos envían muchos comentarios relacionados con esta estafa. Esta es la pregunta más frecuente que nos hacen (en este caso, relacionada con estafas que aseguran tener fotos o vídeos comprometedores del usuario):

P: Estimado equipo de pcrisk.com, he recibido un correo electrónico donde se dice que mi equipo ha sido hackeado y que tienen un vídeo donde salgo yo. Ahora me piden un rescate en Bitcoins. Tiene que ser verdad porque mencionan mi nombre real y contraseña en el correo electrónico. ¿Qué debería hacer?

R: No se preocupe por el correo. Ni los hackers ni los ciberdelincuentes se han infiltrado o hackeado su equipo y no hay ningún vídeo donde salga viendo pornografía. Simplemente, ignore el mensaje y no envíe ningún Bitcoin. Su correo electrónico, nombre y contraseña fueron sustraídos de cualquier sitio web comprometido como Yahoo (los fallos de seguridad en esta web son frecuentes). Si está preocupado, puede comprobar si sus cuentas han sido comprometidas visitando el sitio web haveibeenpwned.

| Nombre | Estafa por e-mail Hacker Who Has Access To Your Operating System |

| Tipo de amenaza | Phishing, estafa, ingeniería social, fraude |

| Falso reclamo | Los delincuentes asegura que tienen material humillante e intentarán chantajear a las víctimas. |

| Dirección del monedero criptográfico de los ciberdelincuentes | 3AvVjgoYfrtbbG2repDCdcLLMcjJ73jLqm (Bitcoin), 3GyUyLv6X6erPibUSavuuHGKzpDUWxNcCF (Bitcoin), 3391uBm42nTiHnjaeLqauuze57syqTk2zp (Bitcoin) |

| Cuantía del rescate |

$500 |

| Síntomas | Compras en internet no autorizadas, contraseñas de cuentas cambiadas, suplantación de la identidad, acceso ilegal al equipo. |

| Formas de distribución | Correos engañosos, anuncios engañosos en ventanas emergentes, técnicas de envenenamiento en buscadores, dominios mal escritos. |

| Daño | Pérdida de información sensible y privada, pérdida económica, suplantación de la identidad, posibles infecciones por malware. |

| Eliminación |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Hay muchas campañas de correo spam similares a "Hacker Who Has Access To Your Operating System". La lista de ejemplos incluye "You Certainly Do Not Know Me", "Looked At You For Several Months", y "So I'm The Hacker Who Broke Your Email". Sepa que la extorsión sexual no es el único tipo de campaña de spam. Los delincuentes usan también esta táctica para propagar software malicioso de alto riesgo TrickBot, Hancitor, Emotet, FormBook, etc.). Envían correos engañosos que contienen adjuntos maliciosos (normalmente, documentos de Microsoft Office) y mensajes instando a los destinatarios a abrir archivos adjuntos. Abrirlos conlleva la infección del equipo.

¿Cómo llegaron a infectar el equipo las campañas de spam?

Para que las campañas de spam tengan éxito, se requiere la intervención del usuario. Los ciberdelincuentes envían correos con adjuntos maliciosos y mensajes instando a los destinatarios a abrirlos. Esos adjuntos podrían mostrarse como documentos importantes con la intención de dar la impresión de legitimidad e incrementar la probabilidad de engañar a los receptores. En casi todos los casos, vienen en formato de documentos Microsoft Office (p. ej. Excel, Word y otros archivos similares) que infectan equipos usando comandos macro maliciosos; sin embargo, podrían ser también documentos PSD, archivos, enlaces, etc. En cualquier caso, esos adjuntos son inofensivos salvo que se abran. En resumen, los principales motivos por los que se infecta el equipo son falta de conocimiento sobre esas amenazas y comportamiento imprudente.

¿Cómo evitar la instalación del software malicioso?

Para evitar esta situación, vaya con cuidado al navegar por internet y al descargar, instalar y actualizar software. Debería gestionar todos los adjuntos de correos electrónicos con cuidado. No deberían abrir nunca archivos que reciba de direcciones de correo electrónico sospechosas. Asimismo, descargue sus aplicaciones de fuentes fiables a través de un enlace de descarga directo. Los instaladores o descargadores de terceros incluyen a menudo (empaquetan) programas dudosos y estas herramientas no deberían usarse. Estudie siempre con detenimiento los procesos de descarga e instalación con las opciones personalizadas o avanzadas. Desmarque todos los programas incluidos de forma adicional y rechace todas las ofertas de descarga e instalación. Mantener actualizadas las aplicaciones y los sistemas operativos instalados es importante. Sin embargo, esto debería hacerse con funciones o herramientas integradas proporcionadas por el desarrollador oficial. Tenga en cuenta que las versiones de Microsoft Office anteriores son vulnerables a los ataques de software malicioso. Las versiones posteriores tienen el modo "vista protegida" que puede evitar que los documentos descargados recientemente ejecuten macros y descarguen e instalen software malicioso. Por tanto, le recomendamos encarecidamente evitar el uso de versiones antiguas de MS Word. La clave para mantener el equipo seguro es la precaución. Si ya ha abierto adjuntos maliciosos, le recomendamos llevar a cabo un análisis con Combo Cleaner Antivirus para Windows para eliminar el software malicioso infiltrado de forma automática.

Texto mostrado en el mensaje de correo "Hacker Who Has Access To Your Operating System":

Subject: Security Alert. Your accounts were hacked by a criminal group.

Hello!

I am a hacker who has access to your operating system.

I also have full access to your account.I've been watching you for a few months now.

The fact is that you were infected with malware through an adult site that you visited.If you are not familiar with this, I will explain.

Trojan Virus gives me full access and control over a computer or other device.

This means that I can see everything on your screen, turn on the camera and microphone, but you do not know about it.I also have access to all your contacts and all your correspondence.

Why your antivirus did not detect malware?

Answer: My malware uses the driver, I update its signatures every 4 hours so that your antivirus is silent.I made a video showing how you satisfy yourself in the left half of the screen, and in the right half you see the video that you watched.

With one click of the mouse, I can send this video to all your emails and contacts on social networks.

I can also post access to all your e-mail correspondence and messengers that you use.If you want to prevent this,

transfer the amount of $500 to my bitcoin address (if you do not know how to do this, write to Google: "Buy Bitcoin").My bitcoin address (BTC Wallet) is: 3AvVjgoYfrtbbG2repDCdcLLMcjJ73jLqm, 395wdUpmkEG6iPdCguKCqYJR5UkpdWm5Wk, 3HnDpvc9mXTcmAePPCaU3q82egxP8p5P6G, 3JgjbyQJcymqApzph5EWDQdH8cNphXFZKu, 3NmUUGnYGkMn2hAi9L8sd5J4okWjq3mZNe, 1ELKdWgfedTJ9FV4U5W2JVXFzTpKSqcCjM, 3HxqrQmEffcMZo5cgNqRXwD3dw5LCYSx7K, 1ANFoTP6ETjBfL6o3ZhJm1jag1x1KAbAxZ, 37yLxF7mM7h3KiDvqWh88wm1VjFvemDYpf, 358MfWU8MctxPJhFBiNpsdGtxDtHixTi8r

After receiving the payment, I will delete the video and you will never hear me again.

I give you 50 hours (more than 2 days) to pay.

I have a notice reading this letter, and the timer will work when you see this letter.Filing a complaint somewhere does not make sense because this email cannot be tracked like my bitcoin address.

I do not make any mistakes.If I find that you have shared this message with someone else, the video will be immediately distributed.

Best regards!

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es "Hacker Who Has Access To Your Operating System"?

- PASO 1. Eliminar manualmente posibles infecciones por software malicioso.

- PASO 2. Comprobar si el equipo está limpio.

¿Cómo eliminar el software malicioso de forma manual?

Eliminar software malicioso de forma manual es una tarea complicada; normalmente es mejor dejar que un programa antivirus o antiespía lo haga por nosotros de forma automática. Para eliminar este software malicioso, recomendamos que use Combo Cleaner Antivirus para Windows. Si desea eliminar el software malicioso de forma manual, el primer paso es identificar el nombre del software malicioso que esté intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el equipo del usuario:

Si ha inspeccionado la lista de programas que se ejecuta en su equipo a través del Administrador de tareas, por ejemplo, y ha visto un programa que parece sospechoso, debería realizar lo siguiente:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Reinicie su equipo en modo seguro:

Reinicie su equipo en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y aceptar. Mientras el equipo arranca, pulse la tecla F8 en su teclado varias veces hasta que vea el menú de Opciones avanzadas de Windows, luego seleccione modo seguro con funciones de red de la lista.

Este vídeo muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red: Diríjase a la pantalla de inicio de Windows 8, escriba "avanzadas", en los resultados de búsqueda, seleccione "Cambiar opciones avanzadas de inicio". En la nueva ventana "Configuración de PC", vaya hasta la sección "Inicio avanzado". Haga clic en el botón "Reiniciar ahora". Su PC se reiniciará ahora con el "Menú de opciones de arranque avanzadas". Haga clic en el botón de "Solucionar problemas", luego haga clic en el botón de "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará mostrando primero la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logo de Windows y seleccione el icono de Inicio/Apagado. En el nuevo menú, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "mayúsculas" en su teclado. En la ventana "seleccione una opción", haga clic en "Solucionar problemas" y luego en "Opciones avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente pantalla, tendrá que pulsar la tecla F5 de su teclado. Luego se reiniciará el sistema operativo en modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Debería anotar la ruta completa y el nombre. Sepa que algunos programas maliciosos enmascaran sus nombres de proceso con nombres de procesos fiables de Windows. En este punto, es muy importante no eliminar archivos del sistema. Una vez que haya encontrado el programa sospechoso que desee eliminar, haga clic derecho sobre su nombre y seleccione Eliminar (Delete).

Tras eliminar el software malicioso a través de la aplicación Autoruns (así nos aseguramos de que el software malicioso deje de ejecutarse automáticamente en el sistema la próxima vez que se inicie), tendría que buscar por el nombre del software malicioso en su equipo. No olvide mostrar la lista de archivos y carpetas ocultas antes de continuar. Si encuentra el archivo del software malicioso, asegúrese de eliminarlo.

Reiniciar su equipo en modo normal Esta guía debería ayudarle a eliminar cualquier software malicioso de su equipo. Hay que destacar que se requieren conocimientos informáticos avanzados para eliminar amenazas de forma manual. Se recomienda confiar la eliminación de software malicioso a los programas antivirus o antimalware. Esta guía podría no ser efectiva si nos encontramos ante una infección avanzada de software malicioso. Como de costumbre, lo ideal es prevenir la infección en vez de probar a eliminar el software malicioso luego. Para mantener seguro su equipo, asegúrese de instalar las últimas actualizaciones del sistema operativo y usar software antivirus.

Para estar seguros de que su equipo está libre de infecciones de software malicioso, lo mejor es analizarlo con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión