¿Cómo evitar ser estafado por una extorsión sexual de un sitio web?

EstafaConocido también como: Posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Evite ser estafado a través de extorsión sexual de un sitio web

¿Qué es una estafa de extorsión sexual de un sitio web?

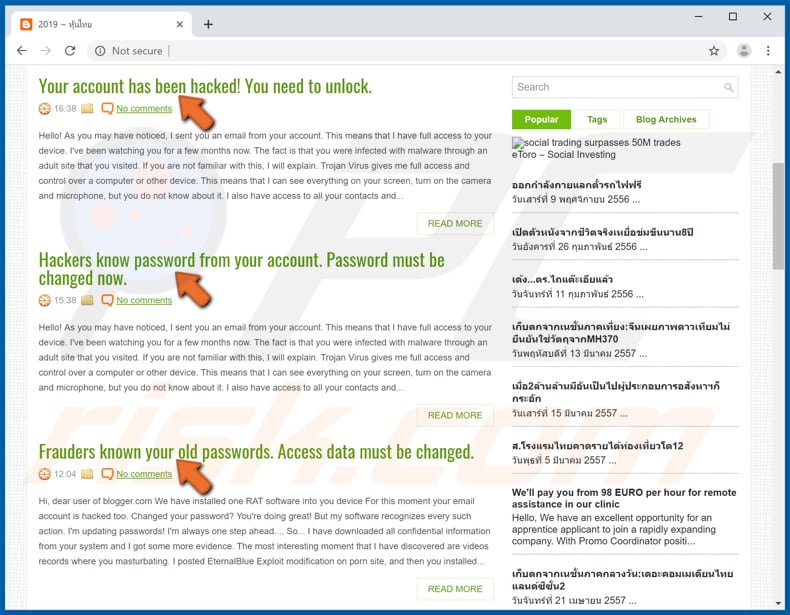

Por lo general, los estafadores difunden estafas de extorsiones sexuales por correo electrónico. Sin embargo, en este caso usan cuentas pirateadas de WordPress y Blogger para publicar estos mensajes de estafa en las portadas de varios sitios web. Una vez visitados, esos sitios web muestran publicaciones que indican que la computadora del visitante está pirateada y su cámara se usó para grabar un video donde se puede ver a un visitante mirando un video en algún sitio web para adultos. Los estafadores detrás de estas estafas intentan engañar a las personas para que les paguen dinero declarando que difundirán un video grabado si no se les pagará una cierta cantidad de dinero. Recomendamos no confiar en tales estafas, incluso si se publican en sitios web de blogs legítimos (como páginas pirateadas de WebPress y Blogger) o en cualquier otro lugar.

El texto en esas estafas de extorsión sexual puede ser diferente (se proporcionan algunos ejemplos de esas estafas más abajo). Sin embargo, los estafadores las usan con el mismo propósito: extraer dinero de personas desprevenidas. Los estafadores afirman que la computadora del usuario ha sido infectada con algún software malicioso que les permitió acceder a la cámara de la computadora y grabar un video (o tomar fotos) de un usuario mientras visitaba un sitio web y/o miraba videos para adultos. Muy a menudo, afirman que también se utilizó malware instalado para grabar la pantalla y acceder al micrófono. De cualquier manera, los estafadores amenazan con enviar material comprometedor grabado a los contactos del usuario, amigos y/o difundirlo en Internet si no reciben cierta cantidad de dinero (generalmente, criptomoneda). En nuestros ejemplos, piden alrededor de $700. Si tales estafas se muestran en páginas legítimas como WordPress, Blogger, etc., es muy probable que la cuenta de otro usuario haya sido pirateada y utilizada con fines fraudulentos. Como mencionamos en la introducción, los estafadores a menudo también difunden estafas de extorsión sexual por correo electrónico. De una forma u otra, nunca se debe confiar en tales estafas. Recibimos una gran cantidad de comentarios de usuarios preocupados sobre este tipo de estafa de correo electrónico.

Aquí está la pregunta más popular que recibimos (en este caso, en relación con una estafa de quien dice haber obtenido videos o fotos comprometedoras del usuario):

P: Hola equipo de pcrisk.com, recibí un correo electrónico indicando que mi computadora fue pirateada y que tienen un video mío. Ahora están pidiendo un rescate en Bitcoins. Creo que esto debe ser cierto porque incluyeron mi nombre real y contraseña en el correo electrónico. ¿Qué tengo que hacer?

R: No te preocupes por este correo electrónico. Ni los piratas informáticos ni los ciberdelincuentes se han infiltrado/pirateado en tu computadora, y no hay ningún video de ti viendo pornografía. Simplemente ignora el mensaje y no envíes Bitcoins. Tu correo electrónico, nombre y contraseña probablemente fueron robados de un sitio web comprometido como Yahoo (estas brechas de seguridad de sitios web son comunes). Si te preocupa, puedes verificar si sus cuentas se han visto comprometidas visitando el sitio web haveibeenpwned.

| Nombre | Estafa de Extorsión Sexual en Sitios Web |

| Tipo de Amenaza | Phishing, Scam, Social Engineering, Fraud |

| Falsa Afirmación | Los estafadores afirman que han infectado una computadora con algún malware que les permitió grabar videos o fotos comprometedoras de este tipo. |

| Ejemplos de Direcciones de Criptobilleteras Propiedad de Ciberdelincuentes | 158r99HsERpiBqWg3w2FCPHbUfkXG8Zxsd, 13nsNBfoVwXDHY4puRD1AHjARbomKhsxEL, 3G8a83Y6HgzuyMV4SW4TvBJGyr7Cp2mL3Q, 1MeSv4fBS9BPEV5N5oySxDqnR2JLbchqF9, 1DJakk2a9Z18NMRo4Z8TV6eWu1NvWP5UCW, 15yF8WkUg8PRjJehYW4tGdqcyzc4z7dScM, 1N6dubqFmnyQ2qDWvi32ppVbc3kKMTYcGW |

| Cantidad del Rescate | En estos ejemplos, los estafadores exigen que se les pague alrededor de $700. |

| Síntomas | Compras en línea no autorizadas, cambio de contraseñas de cuenta en línea, robo de identidad, acceso ilegal a la computadora. |

| Métodos de Distribución | Correos electrónicos engañosos, anuncios emergentes falsos online, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daño | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Más ejemplos de estafas de este tipo son "Jeanson J. Ancheta Email Scam", "WannaCry Hacker Group Email Scam" y "The Last Time You Visited A Porn Website Email Scam". Lo que todos tienen en común es que los estafadores detrás de ellos afirman que han grabado algún video comprometedor o tomado una foto y lo difundirán si se les paga. Vale la pena mencionar que los ciberdelincuentes a menudo usan correos electrónicos para engañar a las personas para que también instalen malware. Adjuntan un archivo malicioso y esperan que los destinatarios lo abran. Cuando se abre, instala algún malware de alto riesgo. Algunos ejemplos de programas maliciosos que se proliferan a través de campañas de spam son TrickBot, LokiBot, Emotet y FormBook.

¿Cómo infectan las campañas de spam las computadoras?

Los sistemas operativos se pueden infectar a través de correos electrónicos solo cuando las personas abren archivos maliciosos adjuntos o archivos que se descargan a través de enlaces a sitios web que están incluidos en ellos. Por lo general, los delincuentes cibernéticos adjuntan archivos como Microsoft Office de documentos PDF, archivos JavaScript, archivos ejecutables (como .exe) y archivos de almacenamiento (ZIP, RAR, etc.). Por ejemplo, cuando un destinatario abre un documento malicioso de MS Office, solicita un permiso para habilitar la edición (comandos de macros). Si se otorga dicho permiso, ese documento instala software malicioso. De una forma u otra, ninguno de los archivos adjuntos a los correos electrónicos enviados por ciberdelincuentes puede infectar los sistemas si los destinatarios los dejan sin abrir.

¿Cómo evitar la instalación de malware?

No se deben abrir enlaces web o archivos adjuntos que se incluyen en correos electrónicos irrelevantes que se envían desde algunas direcciones sospechosas y/o desconocidas. Vale la pena mencionar que los delincuentes cibernéticos generalmente los disfrazan como oficiales, importantes, etc. Además, recomendamos descargar el software solo desde sitios web oficiales y mediante enlaces de descarga directa. No se debe confiar/usar descargadores de terceros (e instaladores), redes punto a punto como clientes de torrents, eMule, páginas sombreadas y otros canales similares. A menudo se usan como herramientas para distribuir malware. Además, es importante mantener actualizados los programas y el sistema operativo instalados. Sin embargo, debe hacerse utilizando funciones o herramientas implementadas que son proporcionadas por el desarrollador oficial. Lo mismo se aplica a las activaciones de software. Los 'activadores' de terceros (herramientas de 'craqueo') no son legales y a menudo infectan los sistemas al instalar malware de alto riesgo. Y, por último, recomendamos tener instalado un equipo antivirus o antispyware de buena reputación en una computadora, mantenerlo actualizado y escanear el sistema regularmente. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos ejecutar un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Ejemplos de mensajes de extorsión sexual publicados en varias páginas de blogs:

Ejemplos de mensajes de extorsión sexual publicados en varios sitios web secuestrados de WordPress:

Ejemplos de mensajes de extorsión sexual presentados en estos sitios web secuestrados:

Ejemplo 1:

Title: Your account is being used by another person!

Hi, dear user of blogger.com

We have installed one RAT software into you device

For this moment your email account is hacked too.

I know your password. I logged in to your account and wrote this letter to you from there.Changed your password? You're doing great!

But my software recognizes every such action. I'm updating passwords!

I'm always one step ahead....So... I have downloaded all confidential information from your system and I got some more evidence.

The most interesting moment that I have discovered are videos records where you masturbating.I posted EternalBlue Exploit modification on porn site, and then you installed my malicious code (trojan) on your operation system.

When you clicked the button Play on porn video, at that moment my trojan was downloaded to your device.

After installation, your front camera shoots video every time you masturbate, in addition, the software is synchronized with the video you choose.For the moment, the software has harvrested all your contact information from social networks and email addresses.

If you need to erase all of your collected data and videos, send me $725 in BTC (crypto currency).This is my Bitcoin wallet: 158r99HsERpiBqWg3w2FCPHbUfkXG8Zxsd

You have 48 hours after reading this letter.After your transaction I will erase all your data.

Otherwise, I will send a video with your sweepstakes to all your colleagues, friends and relatives!!!P.S. I ask you not to reply to this email, this is impossible (the sender's address is your own address).

And henceforth be more careful!

Please visit only secure sites!

Bye,Bye...

Ejemplo 2:

Title: Security Notice. Someone have access to your system.

Hello!As you may have noticed, I sent you an email from your account.

This means that I have full access to your device.I've been watching you for a few months now.

The fact is that you were infected with malware through an adult site that you visited.If you are not familiar with this, I will explain.

Trojan Virus gives me full access and control over a computer or other device.

This means that I can see everything on your screen, turn on the camera and microphone, but you do not know about it.I also have access to all your contacts and all your correspondence.

Why your antivirus did not detect malware?

Answer: My malware uses the driver, I update its signatures every 4 hours so that your antivirus is silent.I made a video showing how you satisfy yourself in the left half of the screen, and in the right half you see the video that you watched.

With one click of the mouse, I can send this video to all your emails and contacts on social networks.

I can also post access to all your e-mail correspondence and messengers that you use.If you want to prevent this,

transfer the amount of $702 to my bitcoin address (if you do not know how to do this, write to Google: "Buy Bitcoin").My bitcoin address (BTC Wallet) is: 13nsNBfoVwXDHY4puRD1AHjARbomKhsxEL

After receiving the payment, I will delete the video and you will never hear me again.

I give you 50 hours (more than 2 days) to pay.

I have a notice reading this letter, and the timer will work when you see this letter.Filing a complaint somewhere does not make sense because this email cannot be tracked like my bitcoin address.

I do not make any mistakes.If I find that you have shared this message with someone else, the video will be immediately distributed.

Best regards!

Ejemplo 3:

Title: We Can Make A Deal

Hello!

I have very bad news for you.

25/02/2019 - on this day I hacked your OS and got full access to your account ********So, you can change the password, yes... But my malware intercepts it every time.

How I made it:

In the software of the router, through which you went online, was a vulnerability.

I just hacked this router and placed my malicious code on it.

When you went online, my trojan was installed on the OS of your device.After that, I made a full dump of your disk (I have all your address book, history of viewing sites, all files, phone numbers and addresses of all your contacts).

A month ago, I wanted to lock your device and ask for a not big amount of btc to unlock.

But I looked at the sites that you regularly visit, and I was shocked by what I saw!!!

I'm talk you about sites for adults.I want to say - you are a BIG pervert. Your fantasy is shifted far away from the normal course!

And I got an idea....

I made a screenshot of the adult sites where you have fun (do you understand what it is about, huh?).

After that, I made a screenshot of your joys (using the camera of your device) and glued them together.

Turned out amazing! You are so spectacular!I'm know that you would not like to show these screenshots to your friends, relatives or colleagues.

I think $750 is a very, very small amount for my silence.

Besides, I have been spying on you for so long, having spent a lot of time!Pay ONLY in Bitcoins!

My BTC wallet: 1MeSv4fBS9BPEV5N5oySxDqnR2JLbchqF9You do not know how to use bitcoins?

Enter a query in any search engine: "how to replenish btc wallet".

It's extremely easyFor this payment I give you two days (48 hours).

As soon as this letter is opened, the timer will work.After payment, my virus and dirty screenshots with your enjoys will be self-destruct automatically.

If I do not receive from you the specified amount, then your device will be locked, and all your contacts will receive a screenshots with your "enjoys".I hope you understand your situation.

- Do not try to find and destroy my virus! (All your data, files and screenshots is already uploaded to a remote server)

- Do not try to contact me (this is impossible, sender's address was randomly generated)

- Various security services will not help you; formatting a disk or destroying a device will not help, since your data is already on a remote server.P.S. You are not my single victim. so, I guarantee you that I will not disturb you again after payment!

This is the word of honor hackerI also ask you to regularly update your antiviruses in the future. This way you will no longer fall into a similar situation.

Do not hold evil! I just do my job.

Have a nice day!

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú Rápido:

- ¿Qué es una extorsión sexual en un sitio web?

- PASO 1. Eliminación manual de posibles infecciones de malware.

- PASO 2. Verifique si su computadora está limpia.

¿Cómo eliminar malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisaste la lista de programas que se ejecutan en tu computadora, por ejemplo, usando el Administrador de Tareas, e identificaste un programa que parece sospechoso, debes continuar con estos pasos:

Descarga un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones en el sistema de archivos:

Descarga un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones en el sistema de archivos:

Reinicie tu computadora en modo seguro:

Reinicie tu computadora en modo seguro:

Usuarios de Windows XP y Windows 7: Inicia tu computadora en modo seguro. Haz clic en Inicio, haz clic en Apagar, haz clic en Reiniciar, haz clic en Aceptar. Durante el proceso de inicio de tu computadora, presione la tecla F8 en su teclado varias veces hasta que veas el menú Opciones Avanzadas de Windows y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: ve a la pantalla de inicio de Windows 8, escribe Avanzado, en los resultados de búsqueda, selecciona Configuración. Haz clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Haz clic en el botón "Reiniciar Ahora". Tu computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haz clic en el botón "Solucionar problemas" y luego haz clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haz clic en "Configuración de inicio". Haz clic en el botón "Reiniciar". Tu PC se reiniciará en la pantalla de Configuración de inicio. Presiona F5 para iniciar en Modo Seguro con Funciones de Red..

Video que muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haz clic en el logotipo de Windows y selecciona el icono de Encendido. En el menú abierto, haz clic en "Reiniciar" mientras mantienes presionado el botón "Shift" en tu teclado. En la ventana "Elija una opción", haz clic en "Solucionar Problemas", luego selecciona "Opciones Avanzadas". En el menú de opciones avanzadas, selecciona "Configuración de Inicio" y haz clic en el botón "Reiniciar". En la siguiente ventana, debes hacer clic en la tecla "F5" en tu teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extrae el archivo descargado y ejecute el archivo Autoruns.exe.

Extrae el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haz clic en "Opciones" en la parte superior y desactiva las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haz clic en el icono "Actualizar".

En la aplicación Autoruns, haz clic en "Opciones" en la parte superior y desactiva las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haz clic en el icono "Actualizar".

Consulta la lista provista por la aplicación Autoruns y localiza el archivo de malware que deseas eliminar.

Consulta la lista provista por la aplicación Autoruns y localiza el archivo de malware que deseas eliminar.

Debes escribir su ruta y nombre completos. Ten en cuenta que algunos programas maliciosos ocultan procesos bajo nombres de procesos legítimos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que deseas eliminar, haz clic con el botón derecho del mouse sobre su nombre y elije "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debes buscar el nombre del malware en tu computadora. Asegúrate de habilitar los archivos y carpetas ocultas antes de continuar. Si encuentras el nombre de archivo del malware, asegúrate de eliminarlo.

Reinicia tu computadora en modo normal. Al seguir estos pasos deberías eliminar cualquier malware de tu computadora. Ten en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tienes estas habilidades, deja la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener tu computadora segura, instala las últimas actualizaciones del sistema operativo y usa un software antivirus.

Para asegurarte de que tu computadora esté libre de infecciones de malware, te recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión