Evite ser estafador por el email LAB Bot

EstafaConocido también como: Posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía de eliminación de la estafa por email "LAB Bot"

¿Qué es "LAB Bot Email"?

El correo electrónico "LAB Bot" es una carta fraudulenta. Es un asunto/título engañoso que dice que el correo electrónico proviene del Soporte de Entrega de Amazon, sin embargo, no tiene nada que ver con la compañía. Esta carta no es de ninguno de los asociados de la empresa mencionada anteriormente ni el contenido está relacionado temáticamente. La carta afirma ser de un grupo de ciberdelincuentes que piratea el almacenamiento de datos, que supuestamente ha pirateado el almacenamiento en la nube del destinatario. Esta estafa se fomenta mediante el uso de "tácticas de miedo", en este caso, el modelo se utiliza para engañar a los usuarios para que paguen y evitar que los delincuentes hagan un mal uso de sus datos. Debe enfatizarse que el dispositivo del usuario no está infectado y sus datos no han sido comprometidos por los estafadores.

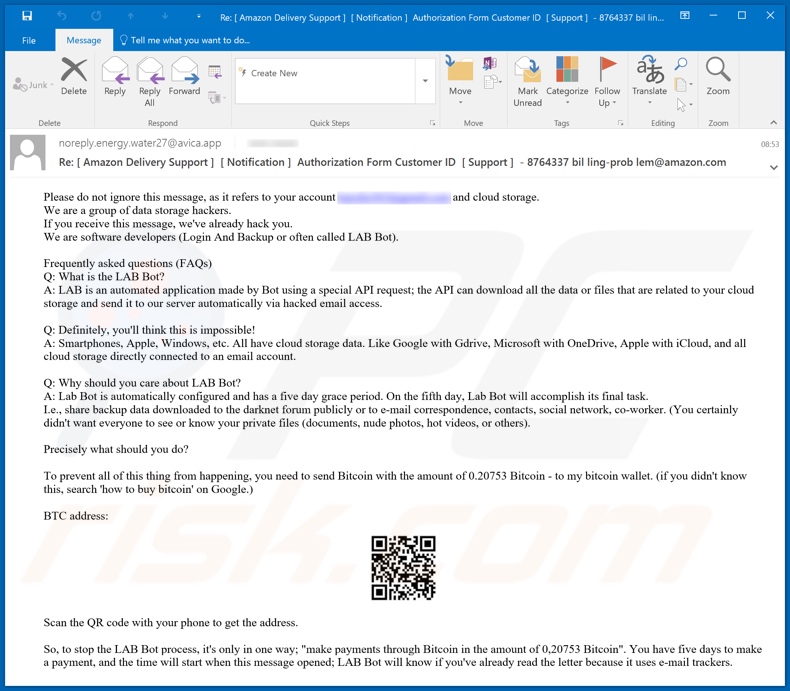

La carta engañosa alerta a los destinatarios para que no la ignoren, ya que se relaciona con su cuenta de correo electrónico y su almacenamiento en la nube. Afirma ser de un grupo de hackers, que se especializa en acceso no autorizado a este tipo de almacenamiento de datos. El correo electrónico indica que, como los usuarios lo han recibido, ya han sido pirateados. Estos estafadores se presentaron como desarrolladores de software, que han creado una aplicación de robo de datos. Este programa malicioso supuestamente es capaz de extraer archivos del almacenamiento en la nube a través de cuentas de correo electrónico afectadas. Luego, la carta continúa explicando que hay varios servicios de almacenamiento en la nube, a los que puede acceder este malware falso, como Google Drive, OneDrive, iCloud y similares. A menos que los usuarios paguen, los datos "recopilados" por este software se publicarán en un foro darknet y/o se compartirán con todos los contactos de correo electrónico de los destinatarios. La publicación material comprometedora puede evitarse transfiriendo 0,20753 en criptomoneda de Bitcoin (aproximadamente 1500 USD) a la billetera de Bitcoin de los delincuentes dentro de cinco días. Esta estafa proclama que esta es la única forma de detener este proceso. Para obtener la dirección de cryptowallet, los usuarios deben escanear el código QR presentado en la carta con su dispositivo móvil. Además, se informa a los destinatarios que la cuenta regresiva de cinco días comienza desde el momento en que se abre la carta, que se está monitoreando con la ayuda de rastreadores de correo electrónico. Este esquema no difunde contenido malicioso ni está presente en los dispositivos de los usuarios. Se recomienda nunca cumplir con las demandas de los ciberdelincuentes, independientemente de la validez de sus reclamos, ya que no hay garantías de que sus promesas se cumplirán después del pago.

| Nombre | LAB Bot Email Scam |

| Tipo de Amenaza | Phishing, Scam, Social Engineering, Fraud |

| Falsa Afirmación | Los estafadores afirman haber infectado el dispositivo de los usuarios y los datos extraídos de su almacenamiento en la nube. |

| Monto de Rescate | 0.20753 BTC |

| Disfraz | La carta se disfraza como un Formulario de autorización de ID de Amazon Delivery Support |

| Síntomas | Compras en línea no autorizadas, cambio de contraseñas de cuenta en línea, robo de identidad, acceso ilegal a la computadora. |

| Métodos de Distribución | Correos electrónicos engañosos, anuncios emergentes falsos en línea, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daño | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

"CVE-2018-10562", "On this day I hacked your OS", "Hacker Who Has Access To Your Operating System" son algunos ejemplos de otras estafas similares al correo electrónico "LAB Bot". Los correos electrónicos engañosos tienen varios modelos, definidos como ingeniería social y tácticas de miedo. Por lo general, su propósito es engañar a los usos para que realicen pagos monetarios, revelando su información personal (por ejemplo, credenciales bancarias), infectando los dispositivos de los destinatarios con malware, etc. El único objetivo de estos esquemas es generar ingresos para sus diseñadores.

¿Cómo las campañas de spam infectan las computadoras?

El correo fraudulento/engañoso se envía durante campañas de spam a gran escala. Los correos electrónicos generalmente se resaltan como "importantes", "oficiales", "urgentes" y similares. Las infecciones son causadas por archivos virulentos adjuntos (o por enlaces que conducen a ellos). Los formatos de archivo vienen en una amplia variedad, por ejemplo: documentos de Microsoft Office y PDF, archivos (ZIP, RAR) y ejecutables (.exe, .run), JavaScript, etc. Cuando se ejecutan, ejecutan o abren archivos infecciosos, Inicia el proceso de infección. En otras palabras, abrir estos archivos los activa para comenzar a descargar/instalar malware (ej. troyanos, ransomware, etc). Las infecciones del sistema a través de documentos maliciosos de MS Office se inician habilitando comandos de macro (es decir, habilitando la edición). Sin embargo, en las versiones de Microsoft Office lanzadas antes del año 2010, la infección se inicia en el momento en que se abre el documento.

¿Cómo evitar la instalación de malware?

Es importante no abrir correos electrónicos sospechosos y/o irrelevantes, especialmente los recibidos de remitentes desconocidos (direcciones). Todos los archivos adjuntos (y enlaces) encontrados en el correo dudoso nunca deben abrirse, debido al alto riesgo de instalación de malware. El uso frecuente de los servicios de correo electrónico requiere que los usuarios ejecuten análisis de sistemas regulares para garantizar que no se haya instalado contenido malicioso en sus dispositivos a través de las cartas recibidas. Se recomienda utilizar versiones de Microsoft Office lanzadas después del año 2010. Las versiones más nuevas tienen el modo "Vista protegida", que evita que las macros maliciosas infecten los sistemas en el momento en que se abren documentos virulentos. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos que ejecute un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Texto presentado en la carta de correo electrónico "LAB Bot":

Subject: Re: [ Amazon Delivery Support ] [ Notification ] Authorization Form Customer ID

[ Support ] - 8764337 bil ling-prob lem@amazon.comPlease do not ignore this message, as it refers to your account **************** and cloud storage.

We are a group of data storage hackers.

If you receive this message, we've already hack you.

We are software developers (Login And Backup or often called LAB Bot).Frequently asked questions (FAQs)

Q: What is the LAB Bot?

A: LAB is an automated application made by Bot using a special API request; the API can download all the data or files that are related to your cloud storage and send it to our server automatically via hacked email access.Q: Definitely, you'll think this is impossible!

A: Smartphones, Apple, Windows, etc. All have cloud storage data. Like Google with Gdrive, Microsoft with OneDrive, Apple with iCloud, and all cloud storage directly connected to an email account.Q: Why should you care about LAB Bot?

A: Lab Bot is automatically configured and has a five day grace period. On the fifth day, Lab Bot will accomplish its final task.

I.e., share backup data downloaded to the darknet forum publicly or to e-mail correspondence, contacts, social network, co-worker. (You certainly didn't want everyone to see or know your private files (documents, nude photos, hot videos, or others).Precisely what should you do?

To prevent all of this thing from happening, you need to send Bitcoin with the amount of 0.20753 Bitcoin - to my bitcoin wallet. (if you didn't know this, search 'how to buy bitcoin' on Google.)

BTC address:

Scan the QR code with your phone to get the address.So, to stop the LAB Bot process, it's only in one way; "make payments through Bitcoin in the amount of 0,20753 Bitcoin". You have five days to make a payment, and the time will start when this message opened; LAB Bot will know if you've already read the letter because it uses e-mail trackers.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es "LAB Bot Email"?

- PASO 1. Eliminación manual de posibles infecciones de malware.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en modo seguro:

Reinicie su computadora en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su computadora en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, y clic en Aceptar. Durante el proceso de inicio de su computadora, presione la tecla F8 en su teclado varias veces hasta que veas el menú Opciones Avanzadas de Windows y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red - vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Haga clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" de su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe presionar la tecla "F5" en tu teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe escribir la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión