Evite ser estafado via email por "On This Day I Hacked Your OS"

EstafaConocido también como: posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía de eliminación "On this day I hacked your OS"

¿Qué es "On this day I hacked your OS"?

"On this day I hacked your OS" es una estafa de correo electrónico. Utiliza una táctica de estafa/chantaje llamada extorsión sexual), que extorsiona dinero de los usuarios a través de amenazas para exponer evidencia de su actividad sexual. Esta estafa afirma tener contenido de audio y visual obtenido a través de la cámara y el micrófono del dispositivo. Informa a los usuarios que esta evidencia se enviará a todos sus contactos, a menos que una cierta suma se transfiera a la cuenta de los ciberdelincuentes detrás de "On this day I hacked your OS". Los usuarios deben tener en cuenta que todas estas afirmaciones son falsas y que no existe material comprometedor. Los correos electrónicos de este tipo deben ser ignorados.

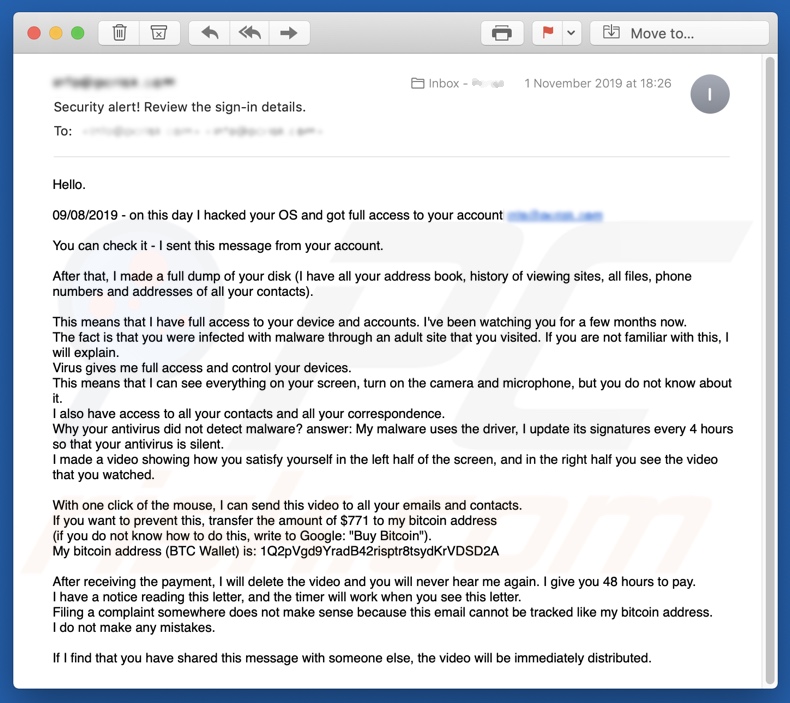

El correo electrónico titulado "Security alert! Review the sign-in details." indica que el sistema operativo (OS) de los usuarios ha sido pirateado, y ahora sus cuentas de correo electrónico están bajo el control total de los ciberdelincuentes. Afirman tener acceso a la libreta de direcciones de los usuarios, el historial de navegación, el inventario de archivos, las direcciones de correo electrónico y los números de los contactos. Además, a los usuarios se les dice que han estado bajo observación durante varios meses. Eso fue posible debido a una infección de un sitio para adultos comprometido que visitaron. Supuestamente, el virus dio a los delincuentes acceso y control total del dispositivo, incluida la cámara web y el micrófono. El antivirus no pudo detectar esta infección, ya que el malware utiliza un controlador y su firma se actualiza cada cuatro horas. A través de esta supuesta piratería, se hicieron grabaciones de video/audio y pantalla de usuarios que se "satisfacían" a sí mismos. Los ciberdelincuentes exigen que se transfieran 771 USD a su criptomoneda Bitcoin, de lo contrario, este material humillante se enviará a todos los contactos de los usuarios. Si el pago no se realiza en 48 horas, se enviará a sus contactos un video que consiste en los usuarios dándose placer y el contenido que vieron al hacerlo. Se promete a los usuarios que una vez que se complete la transacción, el video se eliminará y estas personas no los molestarán nuevamente. La cuenta regresiva de 48 horas comienza desde el momento en que se abre el correo electrónico. La carta informa a los usuarios que presentar algún tipo de queja no los ayudará, ya que este correo electrónico y las direcciones de Bitcoin no se pueden rastrear. El mensaje finaliza con una advertencia, que les indica a los usuarios que no compartan este correo electrónico con nadie, ya que esto dará como resultado la distribución inmediata del video comprometedor. Como se mencionó, "On this day I hacked your OS" es una estafa, y no existe ninguno de los supuestos contenidos. Además, los ciberdelincuentes detrás de este chantaje no han infectado el sistema, y por lo tanto, no se pudo obtener evidencia de la actividad sexual de los usuarios y la integridad del dispositivo no está comprometida. Se recomienda no confiar nunca, y simplemente ignorar todos los correos electrónicos similares a "On this day I hacked your OS".

| Nombre | Campaña de email spam "On this day I hacked your OS" |

| Tipo de Amenza | Phishing, Scam, Social Engineering, Fraud |

| Falsa Afirmación | Los ciberdelincuentes afirman haber infectado el dispositivo con malware, lo que les permitió grabar audio/video comprometedor. Amenazan con compartir este contenido con los contactos de la víctima, a menos que se realice un pago dentro del tiempo dado. |

| Dirección de Criptobilleteras Propiedad del Ciberdelincuente | 1Q2pVgd9YradB42risptr8tsydKrVDSD2A (Bitcoin) |

| Cantidad del Rescate | $771 en Bitcoins |

| Síntomas | Compras en línea no autorizadas, cambio de contraseñas de cuenta en línea, robo de identidad, acceso ilegal a la computadora. |

| Métodos de Distribución | Correos electrónicos engañosos, anuncios emergentes falsos online, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daño | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Los correos electrónicos fraudulentos se distribuyen mediante campañas masivas de correo no deseado. Se pueden emplear varias tácticas, no sólo extorsión sexual: Van desde varias alertas de "importación" hasta anuncios de "premios". "Hacker Who Has Access To Your Operating System", "Your Device Was Infected With My Private Malware", "WannaCry Hacker Group" son algunos ejemplos de estafas similares a "On this day I hacked your OS". Por lo general, esta estafa involucra amenazas para distribuir videos/capturas de pantalla comprometedoras de la víctima, a menos que se pague un rescate. Los ciberdelincuentes prefieren que estos pagos se realicen en monedas digitales (por ejemplo, criptomonedas, cupones prepagos, etc.), ya que sus transacciones son difíciles/imposibles de rastrear. Sin embargo, los propósitos si este correo pueden diferir. Se pueden usar para propagar ransomware y otros tipos de malware.

¿Cómo las campañas de spam infectan las computadoras?

Las infecciones a través de campañas de spam son causadas por la apertura de archivos adjuntos, que se encuentran dentro del correo engañoso. Estos correos electrónicos a menudo se marcan como "oficiales", "importantes", "urgentes" o de forma similar como correo prioritario. Los archivos adjuntos infecciosos vienen en una variedad de formatos, como archivos (ZIP, RAR) y archivos ejecutables (.exe, .run), documentos de Microsoft Office y PDF, JavaScript, etc. Cuando estos archivos se ejecutan, ejecutan o se abren de otro modo, comenzar a descargar/instalar software malicioso. Por ejemplo, los documentos de MS Office solicitan a los usuarios que habiliten comandos de macro (para habilitar la edición). Si están permitidos, se activan para infectar los sistemas.

¿Cómo evitar la instalación de malware?

Se recomienda no leer correos electrónicos sospechosos/irrelevantes, especialmente los recibidos de remitentes desconocidos. Los archivos adjuntos encontrados en dicho correo nunca deben abrirse, ya que estos archivos son la fuente de una posible infección. Se recomienda utilizar versiones de Microsoft Office lanzadas después del año 2010; ya que tienen un modo de "Vista protegida" que evita que los documentos virulentos descarguen/instalen malware. Se insta a los usuarios a descargar solo de fuentes oficiales y verificadas. Las redes de intercambio P2P (BitTorrent, eMule, Gnutella, etc.), sitios web gratuitos de alojamiento de archivos, descargadores de terceros y canales similares se consideran poco confiables, por lo tanto, no se recomienda su uso. Las fuentes de descarga no confiables tienen más probabilidades de ofrecer contenido engañoso y/o regular incluido con software malicioso. Los programas deben activarse y actualizarse utilizando funciones/herramientas proporcionadas por desarrolladores genuinos. Las herramientas de activación ilegal ("cracks") y los actualizadores de terceros se consideran de alto riesgo. Se recomienda encarecidamente tener un conjunto confiable de antivirus/antispyware instalado y actualizado. Este software se utilizará para realizar análisis regulares del sistema y para eliminar las amenazas detectadas. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos ejecutar un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Texto presentado en la carta de correo electrónico "On this day I hacked your OS":

Hello.

09/08/2019 - on this day I hacked your OS and got full access to your account ************

You can check it - I sent this message from your account.

After that, I made a full dump of your disk (I have all your address book, history of viewing sites, all files, phone numbers and addresses of all your contacts).

This means that I have full access to your device and accounts. I've been watching you for a few months now.

The fact is that you were infected with malware through an adult site that you visited. If you are not familiar with this, I will explain.

Virus gives me full access and control your devices.

This means that I can see everything on your screen, turn on the camera and microphone, but you do not know about it.

I also have access to all your contacts and all your correspondence.

Why your antivirus did not detect malware? answer: My malware uses the driver, I update its signatures every 4 hours so that your antivirus is silent.

I made a video showing how you satisfy yourself in the left half of the screen, and in the right half you see the video that you watched.With one click of the mouse, I can send this video to all your emails and contacts.

If you want to prevent this, transfer the amount of $771 to my bitcoin address

(if you do not know how to do this, write to Google: "Buy Bitcoin").

My bitcoin address (BTC Wallet) is: 1Q2pVgd9YradB42risptr8tsydKrVDSD2AAfter receiving the payment, I will delete the video and you will never hear me again. I give you 48 hours to pay.

I have a notice reading this letter, and the timer will work when you see this letter.

Filing a complaint somewhere does not make sense because this email cannot be tracked like my bitcoin address.

I do not make any mistakes.If I find that you have shared this message with someone else, the video will be immediately distributed.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es "On this day I hacked your OS"?

- PASO 1. Eliminación manual de posibles infecciones de malware.

- PASO 2. Verifique si su computadora está limpia.

¿Como remover malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisaste la lista de programas que se ejecutan en tu computadora, por ejemplo, usando el Administrador de Tareas, e identificaste un programa que parece sospechoso, debes continuar con estos pasos:

Descarga un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones en el sistema de archivos:

Descarga un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones en el sistema de archivos:

Reinicie tu computadora en modo seguro:

Reinicie tu computadora en modo seguro:

Usuarios de Windows XP y Windows 7: Inicia tu computadora en modo seguro. Haz clic en Inicio, haz clic en Apagar, haz clic en Reiniciar, haz clic en Aceptar. Durante el proceso de inicio de tu computadora, presione la tecla F8 en su teclado varias veces hasta que veas el menú Opciones Avanzadas de Windows y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: ve a la pantalla de inicio de Windows 8, escribe Avanzado, en los resultados de búsqueda, selecciona Configuración. Haz clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Haz clic en el botón "Reiniciar Ahora". Tu computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haz clic en el botón "Solucionar problemas" y luego haz clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haz clic en "Configuración de inicio". Haz clic en el botón "Reiniciar". Tu PC se reiniciará en la pantalla de Configuración de inicio. Presiona F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haz clic en el logotipo de Windows y selecciona el icono de Encendido. En el menú abierto, haz clic en "Reiniciar" mientras mantienes presionado el botón "Shift" en tu teclado. En la ventana "Elija una opción", haz clic en "Solucionar Problemas", luego selecciona "Opciones Avanzadas". En el menú de opciones avanzadas, selecciona "Configuración de Inicio" y haz clic en el botón "Reiniciar". En la siguiente ventana, debes hacer clic en la tecla "F5" en tu teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extrae el archivo descargado y ejecute el archivo Autoruns.exe.

Extrae el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haz clic en "Opciones" en la parte superior y desactiva las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haz clic en el icono "Actualizar".

En la aplicación Autoruns, haz clic en "Opciones" en la parte superior y desactiva las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haz clic en el icono "Actualizar".

Consulta la lista provista por la aplicación Autoruns y localiza el archivo de malware que deseas eliminar.

Consulta la lista provista por la aplicación Autoruns y localiza el archivo de malware que deseas eliminar.

Debes escribir su ruta y nombre completos. Ten en cuenta que algunos programas maliciosos ocultan procesos bajo nombres de procesos legítimos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que deseas eliminar, haz clic con el botón derecho del mouse sobre su nombre y elije "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debes buscar el nombre del malware en tu computadora. Asegúrate de habilitar los archivos y carpetas ocultas antes de continuar. Si encuentras el nombre de archivo del malware, asegúrate de eliminarlo.

Reinicia tu computadora en modo normal. Al seguir estos pasos deberías eliminar cualquier malware de tu computadora. Ten en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tienes estas habilidades, deja la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener tu computadora segura, instala las últimas actualizaciones del sistema operativo y usa un software antivirus.

Para asegurarte de que tu computadora esté libre de infecciones de malware, te recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión