No confíe en la estafa de email "World Health Organization (WHO)"

TroyanoConocido también como: posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía de eliminación del virus por email "World Health Organization (WHO)"

¿Qué es el correo electrónico "World Health Organization (WHO)"?

Como descubrieron e investigaron hiro_ y BleepingComputer respectivamente, "World Health Organization (WHO)" son campañas de spam, que distribuyen correos electrónicos engañosos disfrazados de correo de funcionarios/representantes de World Health Organization (WHO) (Organización Mundial de la Salud, por sus siglas en inglés). En resumen, hay varias variantes de estas cartas: afirman contener información importante sobre la pandemia de Coronavirus/COVID-19. l propósito de estos correos electrónicos es la proliferación de phishing y malware. En el momento de la investigación, se han utilizado para difundir los programas maliciosos GuLoader, HawkEye, AgentTesla y FormBook. Sin embargo, estos correos pueden usarse para proliferar otro malware.

Hay cuatro variantes del correo electrónico "World Health Organization (WHO)", sin embargo, es probable que haya más versiones. Por lo tanto, el texto y el tema de estos correos pueden diferir o reutilizarse para otras campañas de spam. Del mismo modo, este modelo puede usarse potencialmente en otras estafas de phishing y/o para proliferar diferentes tipos de malware. Para dar un breve resumen, el correo electrónico con el tema "COVID-19 Solidarity Response Fund for WHO - DONATE NOW" solicita a los destinatarios que donen para ayudar con los esfuerzos contra el Coronavirus. Este correo proporciona una breve explicación de qué es la Organización Mundial de la Salud y qué medidas está tomando para combatir la pandemia. Las donaciones se realizarán en criptomonedas de Bitcoin, que de hecho se transfieren a criptomonedas en posesión de ciberdelincuentes. La segunda variante con el tema "W.H.O."CORONAVIRUS(COV,19) SAFETY&PREVENTIVE MEASURES" establece que el archivo adjunto contiene recomendaciones y pasos para la prevención diaria de la salud y la infección por virus. En cambio, el archivo adjunto es el archivo ejecutable de HawkEye, un malware que roba información La tercera variante, tema "Actualización de prevención y cura de brotes de la enfermedad del coronavirus (COVID-19)", afirma que el archivo adjunto es una lista de instrucciones simples y medicamentos comunes y asequibles para tomar como medidas preventivas para el coronavirus. Este archivo malicioso se utiliza para infectar sistemas con el Agent Tesla RAT. El correo electrónico con el tema "Latest on corona-virus" afirma que el archivo archivado en él contiene un E-Book llamado "My-health". El supuesto libro electrónico contiene información importante sobre COVID-19, tales como: los orígenes y la investigación del virus, escenarios de transmisión, pautas de protección y prevención, así como instrucciones de adaptación y planes de emergencia para y autoridades locales. Sin embargo, en lugar de contener la información prometida, contiene el malware de descarga GuLoader. Se puede usar para descargar/instalar programas maliciosos adicionales, en el momento de la investigación se utilizó infectar sistemas con el ladrón de información FormBook. Debe enfatizarse que todos estos correos electrónicos son ilegítimos y sus afirmaciones son falsas. Por lo tanto, se recomienda expresamente no confiar en estos correos "World Health Organization (WHO)" y otras similares a ellas.

| Nombre | posibles infecciones de malware |

| Tipo de Amenaza | Trojan, password-stealing virus, banking malware, spyware. |

| Engaño | Los correos electrónicos se disfrazan de correo del "World Health Organization (WHO)", con respecto a información importante sobre el Coronavirus/COVID-19. |

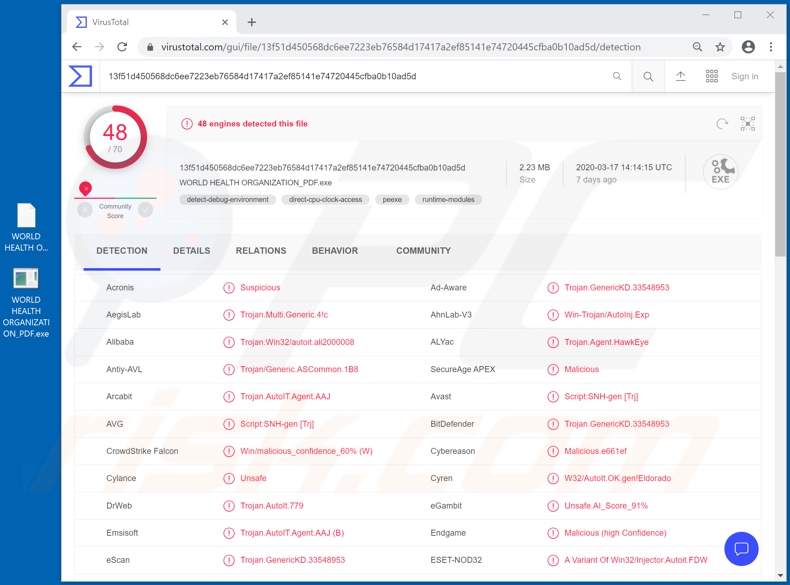

| Nombres de Detección (segunda variante del anexo) |

Avast (Script:SNH-gen [Trj]), BitDefender (Trojan.GenericKD.33548953), ESET-NOD32 (una variante de Win32/Injector.Autoit.FDW), Kaspersky (Trojan-Spy.MSIL.Heye.ln), Lista Completa de Detección (VirusTotal) |

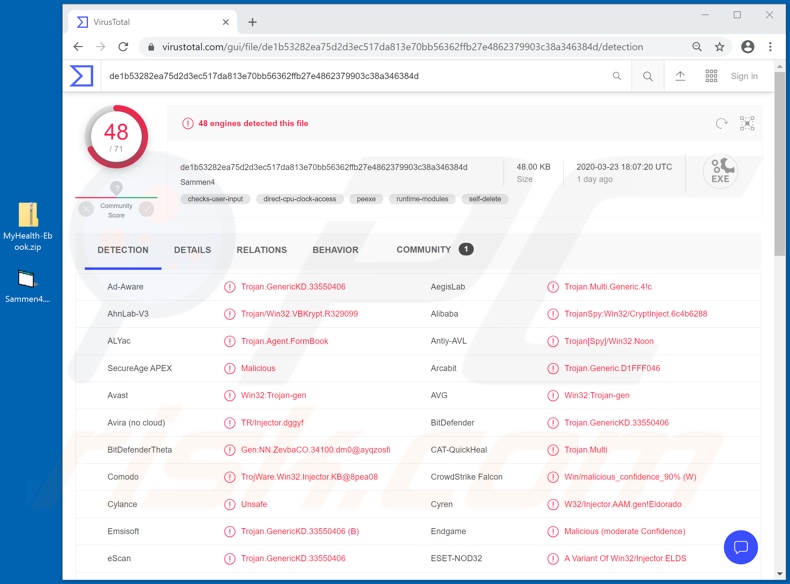

| Nombres de Detección (cuarta variante del anexo) | Avast (Win32:Trojan-gen), BitDefender (Trojan.GenericKD.33550406), ESET-NOD32 (una variante de Win32/Injector.ELDS), Kaspersky ( Trojan-Spy.Win32.Noon.awjt), Lista Completa de Detección (VirusTotal) |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en la computadora de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Carga Útil | GuLoader, HawkEye, AgentTesla y FormBook y posiblemente otros programas maliciosos. |

| Métodos de Distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, 'cracks' de software. |

| Daño | Contraseñas robadas e información bancaria, robo de identidad, la computadora de la víctima agregada a una botnet. |

| Eliminación |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Miles de correos electrónicos engañosos/fraudulentos se envían durante las operaciones denominadas "campañas de spam". Este correo generalmente se disfraza de "oficial", "importante", "urgente", "prioritario" o de otra manera abusa del clima social actual. Con la creciente preocupación pública por la Coronavirus/COVID-19 pandemic, los ciberdelincuentes han empezado a incorporarla a sus planes. Los correos electrónicos de "World Health Organization (WHO)" son solo un ejemplo de esto; "COVID-19 Solution Announced by WHO", "Coronavirus Face Mask", "COVID-19 Insurance Plan From CIGNA" son otros, entre docenas. Todos los correos electrónicos engañosos/fraudulentos están diseñados para un propósito: generar ingresos para los estafadores/ciberdelincuentes detrás de ellos.

¿Cómo "World Health Organization (WHO)" Email Virus" infectó mi computadora?

Los sistemas se infectan a través de archivos maliciosos en correos electrónicos engañosos. Este contenido puede adjuntarse a las letras o vincularse en ellas (es decir, enlaces de descarga). Los archivos infecciosos pueden estar en varios formatos, como Microsoft Office y documentos PDF, archivo (ZIP, RAR, etc.) y archivos ejecutables (.exe, .run, etc.), JavaScript, etc. Cuando estos archivos se abren (ejecutan, ejecutan, etc.), inicia el proceso de infección En otras palabras, abrirlos desencadena la descarga/instalación de malware. Por ejemplo, los documentos de Microsoft Office infectan sistemas ejecutando comandos macro maliciosos. Al abrirse, los documentos solicitan a los usuarios que habiliten los comandos de macro (es decir, que habiliten la edición) y, una vez hecho esto, comienza la infección. Sin embargo, en los lanzamientos de programas de MS Office anteriores a 2010, este proceso se inicia en el momento en que se abre un documento infeccioso.

¿Cómo evitar la instalación de malware?

No se deben abrir correos electrónicos sospechosos y/o irrelevantes, especialmente los recibidos de remitentes sospechosos/desconocidos. Cualquier archivo adjunto o enlace que se encuentre en dicho correo no debe abrirse nunca, ya que puede provocar una infección de alto riesgo. Además, se recomienda utilizar versiones de Microsoft Office lanzadas después de 2010. Dado que las versiones más recientes tienen el modo "Vista protegida", que evita que se ejecuten comandos de macro en el momento en que se abre un documento. Además de las campañas de spam, el malware también suele proliferar a través de canales de descarga no confiables (por ejemplo, sitios web de alojamiento de archivos no oficiales y gratuitos, redes de intercambio punto a punto y otros descargadores de terceros), así como a través de herramientas de activación ilegal ("cracking") y actualizaciones falsas. Por lo tanto, se recomienda descargar siempre productos de fuentes oficiales y verificadas. Además, todo el software debe activarse y actualizarse solo con herramientas/funciones, proporcionadas por desarrolladores legítimos. Para garantizar la integridad del dispositivo y la seguridad del usuario, es crucial tener instalado un paquete de antivirus/antispyware de buena reputación. Estos programas deben mantenerse actualizados, utilizados para realizar análisis regulares del sistema y eliminar amenazas/problemas detectados. Si ya ha abierto el archivo adjunto "World Health Organization (WHO) Email Virus", le recomendamos que ejecute un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

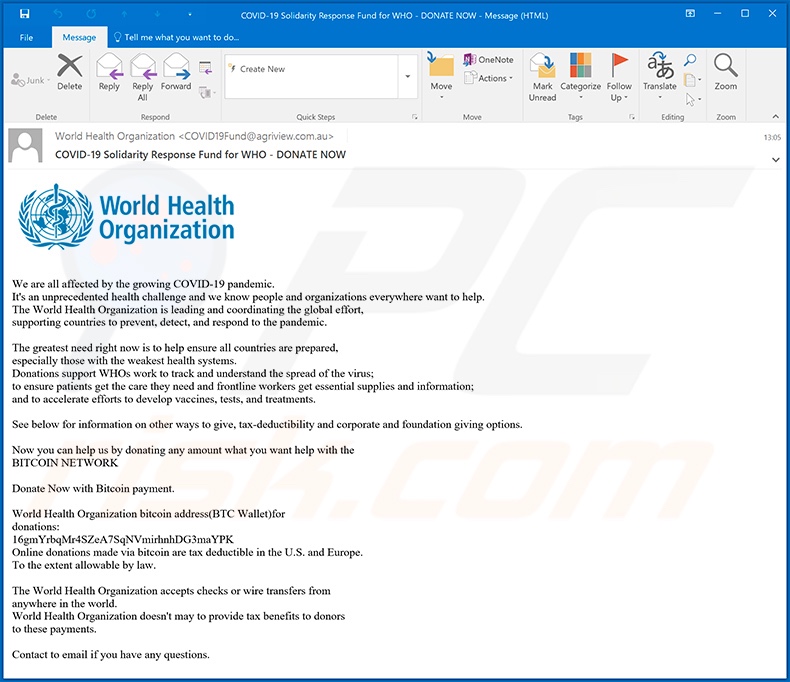

Texto presentado en la primera variante del correo de correo electrónico "World Health Organization (WHO)":

Subject: COVID-19 Solidarity Response Fund for WHO - DONATE NOW

World Health Organization

We are all affected by the growing COVID-19 pandemic.

It's an unprecedented health challenge and we know people and organizations everywhere want to help.

The World Health Organization is leading and coordinating the global effort,

supporting countries to prevent, detect, and respond to the pandemic.The greatest need right now is to help ensure all countries are prepared,

especially those with the weakest health systems.

Donations support WHOs work to track and understand the spread of the virus;

to ensure patients get the care they need and frontline workers get essential supplies and information;

and to accelerate efforts to develop vaccines, tests, and treatments.See below for information on other ways to give, tax-deductibility and corporate and foundation giving options.

Now you can help us by donating any amount what you want help with the

BITCOIN NETWORKDonate Now with Bitcoin payment.

World Health Organization bitcoin address(BTC Wallet) for

donations:

16gmYrbqMr4SZeA7SqNVmirhnhDG3maYPK

Online donations made via bitcoin are tax deductible in the U.S. and Europe.

To the extent allowable by law.The World Health Organization accepts checks or wire transfers from

anywhere in the world.

World Health Organization doesn't may to provide tax benefits to donors

to these payments.Contact to email if you have any questions.

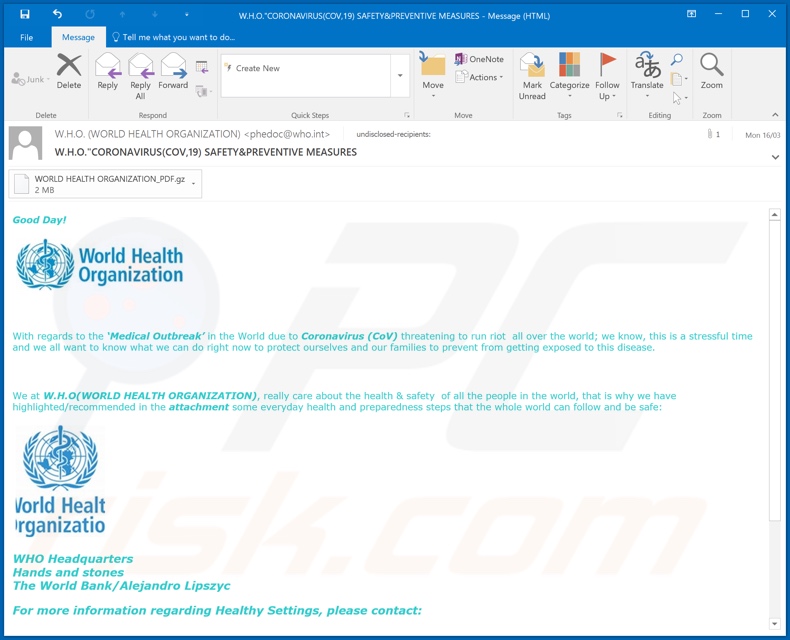

Captura de pantalla de la segunda variante del correo electrónico "World Health Organization (WHO)", utilizada para distribuir el malware HawkEye:

Texto presentado en este correo:

Subject: W.H.O."CORONAVIRUS(COV,19) SAFETY&PREVENTIVE MEASURES

Good Day!

With regards to the ‘Medical Outbreak’ in the World due to Coronavirus (CoV) threatening to run riot all over the world; we know, this is a stressful time and we all want to know what we can do right now to protect ourselves and our families to prevent from getting exposed to this disease.

We at W.H.O(WORLD HEALTH ORGANIZATION), really care about the health & safety of all the people in the world, that is why we have highlighted/recommended in the attachment some everyday health and preparedness steps that the whole world can follow and be safe:

WHO Headquarters

Hands and stones

The World Bank/Alejandro LipszycFor more information regarding Healthy Settings, please contact:

Interventions for Healthy Environments Unit (IHE)

Public Health and Environment Department (PHE)

World Health Organization

20 Avenue Appia

1211 Geneva 27

Switzerland

Fax No.: +41 22 791 13 83 Attention: Healthy Settings

E-mail: phedoc@who.int

Captura de pantalla de las detecciones en VirusTotal del archivo adjunto malicioso distribuido a través de esta variante:

Apariencia de la tercera variante del correo electrónico "World Health Organization (WHO)", utilizada para distribuir Agent Tesla RAT (GIF):

Texto presentado en este correo:

Subject: RE: Coronavirus disease (COVID-19) outbreak prevention and cure update.

Dear ******

Please find the attached file with the instructions on comon drugs to take for prevention and fase cure to this deadly virus called

Coronavirus Disease (COVID-19).This is an instruction from WHO (World Health Organization) to help fight agaisnt coronavirus.

NOTE : once received this mail review the attached file and follow the instructions .

please forward to your family members and friends to help us reach every one on how to fight

this virus , and the instructions are very simple and affordable.

Thanks

Best regard

Director WHO (World Health Organization)

Dr. Tedros Adhanom W.H.OVeriforce and PEC Safety have merge. Learn more.

This e-mail is confidential and is intended solely for the use of the recipient. If you are not the intended recipient, be advised that you have received this e-mail in error and that any use, dissemination, forwarding, printing, or copying of this e-mail is strictly prohibited.

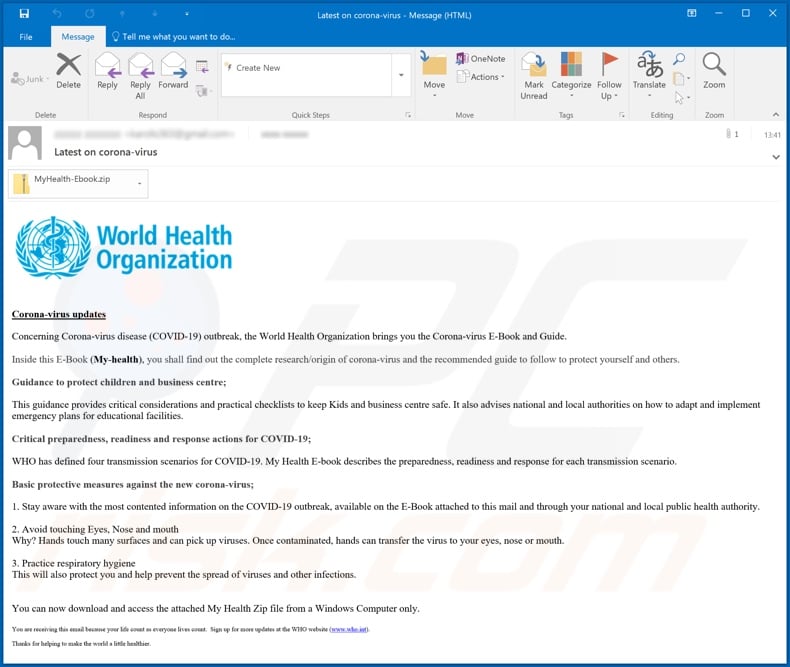

Captura de pantalla de la cuarta variante del correo electrónico "World Health Organization (WHO)", utilizada para distribuir GuLoader (que inyecta el malware FormBook):

Texto presentado en este correo:

Subject: Latest on corona-virus

Corona-virus updates

Concerning Corona-virus disease (COVID-19) outbreak, the World Health Organization brings you the Corona-virus E-Book and Guide.Inside this E-Book (My-health), you shall find out the complete research/origin of corona-virus and the recommended guide to follow to protect yourself and others.

Guidance to protect children and business centre;

This guidance provides critical considerations and practical checklists to keep Kids and business centre safe. It also advises national and local authorities on how to adapt and implement emergency plans for educational facilities.

Critical preparedness, readiness and response actions for COVID-19;

WHO has defined four transmission scenarios for COVID-19. My Health E-book describes the preparedness, readiness and response for each transmission scenario.

Basic protective measures against the new corona-virus;

1. Stay aware with the most contented information on the COVID-19 outbreak, available on the E-Book attached to this mail and through your national and local public health authority.

2. Avoid touching Eyes, Nose and mouth

Why? Hands touch many surfaces and can pick up viruses. Once contaminated, hands can transfer the virus to your eyes, nose or mouth.3. Practice respiratory hygiene

This will also protect you and help prevent the spread of viruses and other infections.You can now download and access the attached My Health Zip file from a Windows Computer only.

You are receiving this email because your life count as everyone lives count. Sign up for more updates at the WHO website (www.who[.]int).

Thanks for helping to make the world a little healthier.

Captura de pantalla de las detecciones en VirusTotal del archivo adjunto malicioso distribuido a través de esta variante:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es Email Virus "World Health Organization (WHO)"?

- PASO 1. Eliminación manual del malware Email Virus "World Health Organization (WHO)".

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión