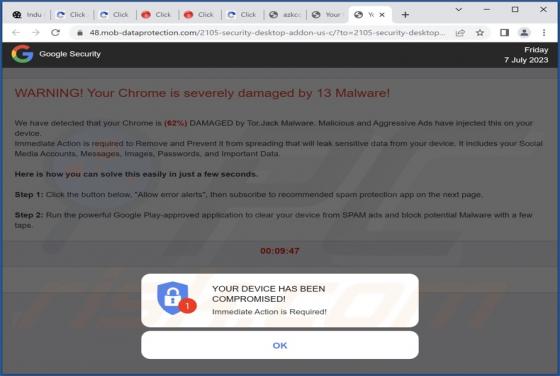

Anuncios de Mob-dataprotection.com

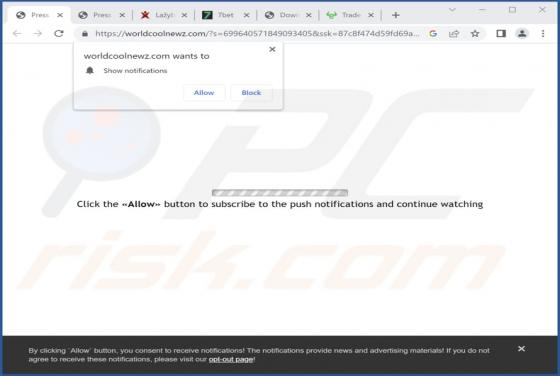

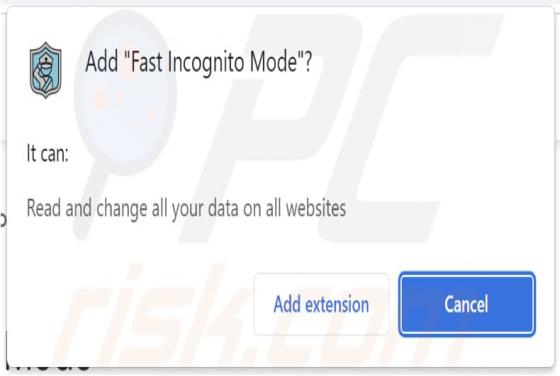

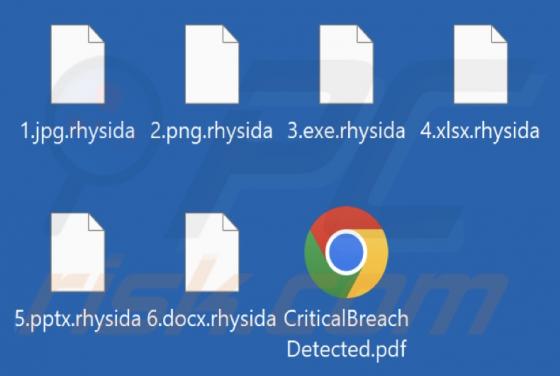

Mob-dataprotection[.]com es la dirección de una página web fraudulenta que promueve contenido dudoso/engañoso y notificaciones de spam en el navegador. Además, esta página puede redirigir a los visitantes a otros sitios (probablemente sitios web poco fiables o peligrosos). La mayoría de los usuar