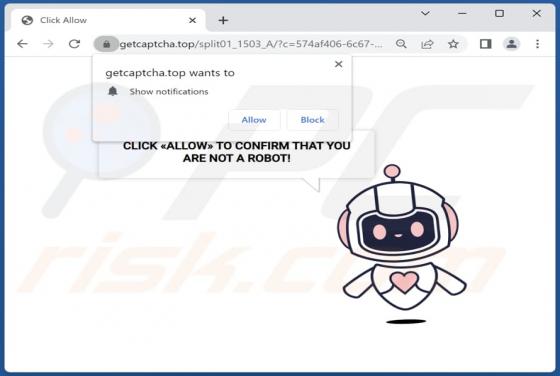

Anuncios de Getcaptcha.top

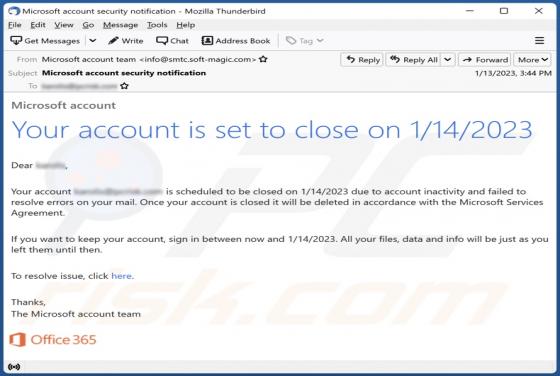

Getcaptcha[.]top se encuentra entre los numerosos sitios web que utilizan mensajes engañosos para inducir a los visitantes a que les permitan mostrar notificaciones. Además, los visitantes pueden ser redirigidos a otros sitios web poco fiables mientras navegan por getcaptcha[.]top. Nuestro descubr