Cómo eliminar el malware Bobik del sistema operativo

TroyanoConocido también como: El RAT "Bobik" (Troyano de acceso remoto)

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué es Bobik?

Bobik es un software malicioso clasificado como RAT (troyano de acceso remoto). Estos troyanos están diseñados para permitir el acceso/control remoto sobre las máquinas infectadas. Bobik puede realizar varias actividades maliciosas, que incluyen: causar infecciones en cadena, robar datos y añadir dispositivos comprometidos a una red de bots para lanzar ataques DDoS.

Este malware se ha utilizado activamente en ataques de motivación geopolítica contra Ucrania y sus aliados. Los ataques DDoS habilitados por Bobik son elementos de cibercrimen en la guerra de Ucrania.

Esta actividad se ha vinculado con un grupo de hackers prorruso poco conocido llamado NoName057(16); lo que se ha comprobado con las pruebas recogidas por los investigadores de Avast, como la jactancia del grupo en Telegram coincidiendo con los ataques DDoS de Bobik. Sin embargo, Avast también ha estimado que las tasas de éxito de este grupo de hackers oscilan entre el 20 y el 40%.

Descripción del malware Bobik

Bobik es un troyano de acceso remoto (RAT), un tipo de malware que permite a los atacantes acceder y controlar remotamente los sistemas infectados. Los RAT suelen ser programas multifuncionales, que pueden causar una gran variedad de daños dependiendo de los objetivos de los ciberdelincuentes.

Bobik tiene capacidades de spyware: descarga de archivos, recopilación de datos del sistema/usuario y keylogging (grabación de pulsaciones de teclas). Este programa también puede gestionar y terminar procesos en ejecución.

Como Bobik puede cargar y ejecutar archivos, es capaz de causar infecciones en cadena. En otras palabras, este RAT puede descargar/instalar malware adicional. En teoría, esta capacidad puede utilizarse para introducir casi cualquier tipo de software malicioso en un sistema comprometido (por ejemplo, troyanos, ransomware, criptomineros, etc.); sin embargo, cabe señalar que a menudo existen ciertas limitaciones en cuanto a las cargas útiles que pueden introducirse con éxito.

Bobik también puede lanzar ataques DDoS (Distributed Denial-of-Service). Básicamente, estos ataques implican el envío de un gran número de peticiones (enviadas por botnets) para interrumpir un servicio. Cuando se despliegan los ataques DDoS, las peticiones legítimas pueden perderse, o el propio servicio (por ejemplo, el sitio web, el dispositivo, la red, etc.) puede colapsar bajo la presión.

Esta actividad maliciosa puede ser especialmente dañina, ya que puede derribar un servicio vital (por ejemplo, la salud, las finanzas, la energía, la educación u otros sectores) y hacer que no esté disponible durante minutos, semanas e incluso más tiempo.

Los dispositivos añadidos a una red de bots utilizada para realizar este tipo de ataques pueden experimentar una disminución del rendimiento del sistema e incluso un fallo. Las infecciones por RAT pueden provocar la pérdida de datos, graves problemas de privacidad, pérdidas financieras y robo de identidad.

Bobik utilizado en ataques contra Ucrania y sus aliados

Bobik se ha utilizado en múltiples ataques contra diversos sectores de Ucrania y los países que la apoyan y rodean. Este ciberdelito está vinculado al grupo prorruso llamado NoName057(16). En el momento de escribir este artículo, este grupo de hackers se dedica exclusivamente a los ataques DDoS.

La actividad relacionada con el DDoS se basa en las redes de bots. Los investigadores de Avast han verificado números de cientos, pero (teniendo en cuenta la cantidad necesaria) es probable que las máquinas infectadas sean miles. Un gran número de bots (dispositivos victimizados) se encuentran en Brasil, India y el sudeste asiático.

En la mayoría de los ataques analizados, la cadena de infección de Bobik comenzó con el RedLine Stealer. Este malware lanzaba Bobik, que a su vez introducía el módulo DDoS que posteriormente contactaba con el servidor de Mando y Control (C&C )para obtener la lista de objetivos.

Avast ha recopilado un informe completo y cronológico de todos los ataques DDoS de Bobik. Para resumir el contenido: los ataques se desplegaron contra sitios web de los siguientes sectores ucranianos: gobierno, ejército, proveedores de armas, bancos e instituciones financieras, energía (electricidad, gas), transporte (ferrocarriles, servicios de autobús), medios de comunicación, servicios postales, educación (escuelas, universidades), etc.

Bobik también atacó a empresas multinacionales que han expresado su apoyo a Ucrania, como G4S, GKN Ltd, y Verizon Communications.

Los sitios web polacos atacados incluyen estos sectores: gobierno (oficina presidencial, Sejm, espacio aéreo, ciberespacio, etc.), ejército (defensa nacional, fabricación de armamento), justicia/derecho (tribunales regionales y de distrito), aeropuertos, etc.

Sitios web lituanos: gobierno (defensa nacional, cultura, educación, ciencia y otros ministerios), bancos e instituciones financieras, transporte (aeropuertos, ferrocarriles, servicios de autobús) y otros sectores.

Letonia sufrió ataques dirigidos a su sector financiero. Además, el Banco Central de Estonia, el sector del transporte (aeropuertos, viajes por mar) y el mayor portal de noticias en línea fueron objeto de ataques.

También se produjeron ataques contra las instituciones gubernamentales y la policía de Finlandia. Las instituciones financieras noruegas, así como los sitios de transporte y servicios postales fueron atacados. El sitio web del mayor banco de Dinamarca también sufrió ataques con Bobik.

| Nombre | El RAT "Bobik" (Troyano de acceso remoto) |

| Tipo de amenaza | RAT (troyano de acceso remoto), troyano, virus que roba contraseñas, malware bancario, spyware. |

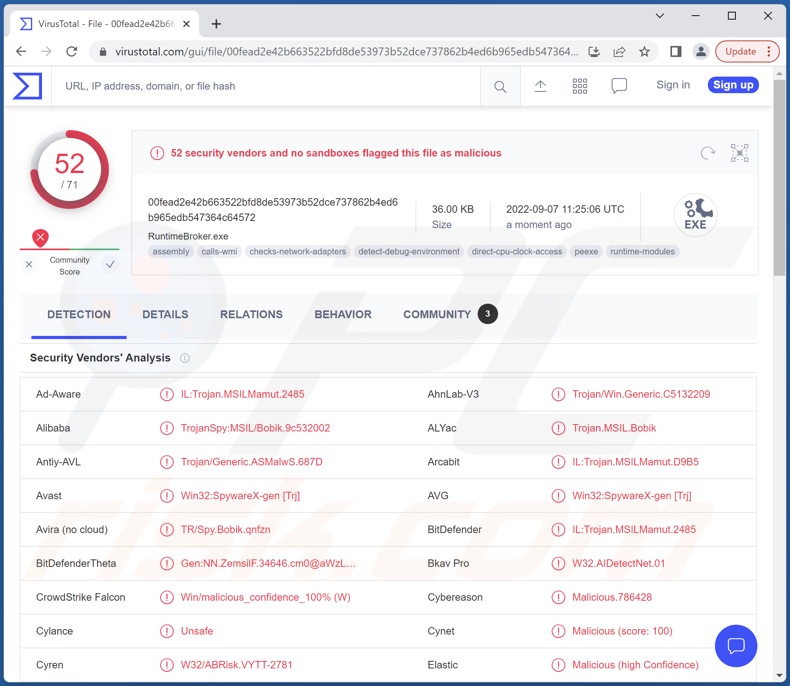

| Nombres de detección | Avast (Win32:SpywareX-gen [Trj]), Combo Cleaner (IL:Trojan.MSILMamut.2485), ESET-NOD32 (Una variante de MSIL/Small.GW), Kaspersky (HEUR:Trojan-Spy.MSIL.Bobik.gen), Microsoft ( Trojan:MSIL/WizzMonetize.LML!MTB), Lista completa de detecciones (VirusTotal) |

| Métodos de distribución | Adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, "cracks" de software. |

| Daños | Robo de contraseñas e información bancaria, robo de identidad, incorporación del ordenador de la víctima a una red de bots. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Ejemplos de malware similares

Hemos analizado miles de muestras de malware; Aurora, Eternity, NetDooka, Borat son algunos ejemplos de programas capaces de lanzar ataques DDoS, mientras que WhisperGate, Cobalt Strike, CONTI, HermeticWiper, Vote2024, CaddyWiper, Pterodo - son aquellos que han sido utilizados en o vinculados con ataques geopolíticos contra Ucrania.

¿Cómo se ha infiltrado Bobik en mi ordenador?

El malware se distribuye mediante técnicas de phishing ingeniería social. El software malicioso se suele disfrazar o incluir en un paquete de contenido ordinario. Los archivos infecciosos pueden ser ejecutables (.exe, .run, etc.), archivos comprimidos (ZIP, RAR, etc.), documentos de Microsoft Office y PDF, JavaScript, etc. Una vez que se lanza, se ejecuta o se abre un archivo malicioso, se desencadena el proceso de infección.

Los métodos de proliferación más utilizados son: archivos adjuntos/links maliciosos en correos electrónicos y mensajes de spam, descargas drive-by (sigilosas/engañosas), estafas en línea, fuentes de descarga dudosas (por ejemplo, sitios web de programas gratuitos y de terceros, redes de intercambio Peer-to-Peer, etc.), herramientas ilegales de activación de programas ("cracks"), actualizaciones falsas y publicidad maliciosa.

¿Cómo evitar la instalación de programas maliciosos?

Recomendamos encarecidamente tener cuidado con el correo entrante. Los archivos adjuntos y los enlaces que se encuentran en los correos sospechosos/irrelevantes no deben abrirse, ya que pueden provocar una infección del sistema. Además, es esencial estar atento al navegar, ya que el material falso y malicioso suele parecer legítimo.

Aconsejamos descargar sólo de fuentes oficiales y verificadas. Es igualmente importante activar y actualizar el software utilizando herramientas auténticas, ya que las herramientas de activación ilegales ("cracking") y las actualizaciones falsas pueden contener malware.

Es primordial tener instalado y actualizado un antivirus de confianza. Los programas de seguridad deben utilizarse para realizar análisis regulares del sistema y eliminar las amenazas detectadas. Si cree que su ordenador ya está infectado, le recomendamos que ejecute un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú de acceso rápido:

- ¿Qué es Bobik?

- PASO 1. Eliminación manual del malware Bobik.

- PASO 2. Comprobar si su ordenador está libre de virus.

¿Cómo eliminar el malware manualmente?

La eliminación manual del malware es una tarea complicada - normalmente es mejor dejar que los programas antivirus o anti-malware lo hagan automáticamente. Para eliminar este malware recomendamos utilizar Combo Cleaner Antivirus para Windows.

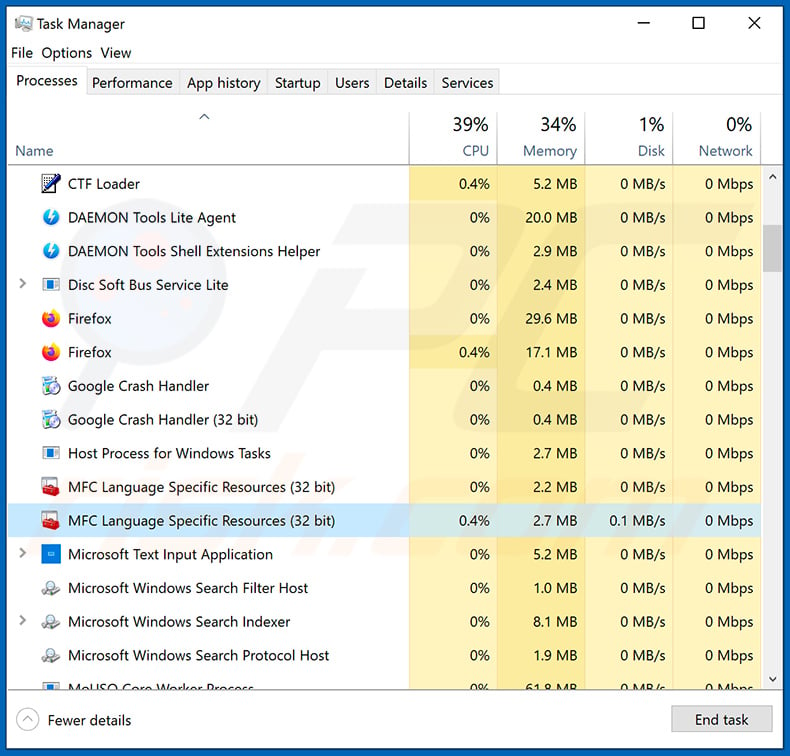

Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Este es un ejemplo de un programa sospechoso que se ejecuta en el ordenador de un usuario:

Si ha comprobado la lista de programas que se ejecutan en su ordenador, por ejemplo, utilizando el administrador de tareas, y ha identificado un programa que parece sospechoso, debe continuar con estos pasos:

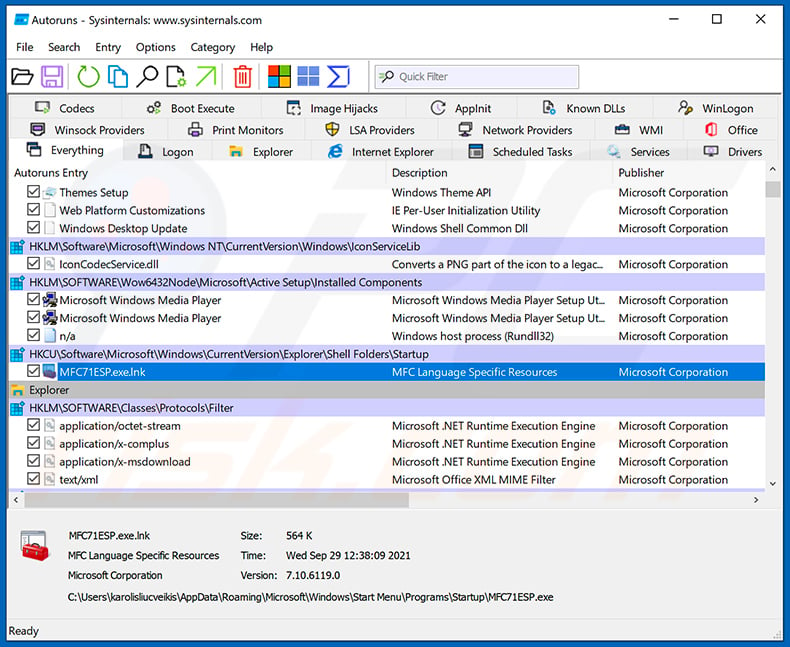

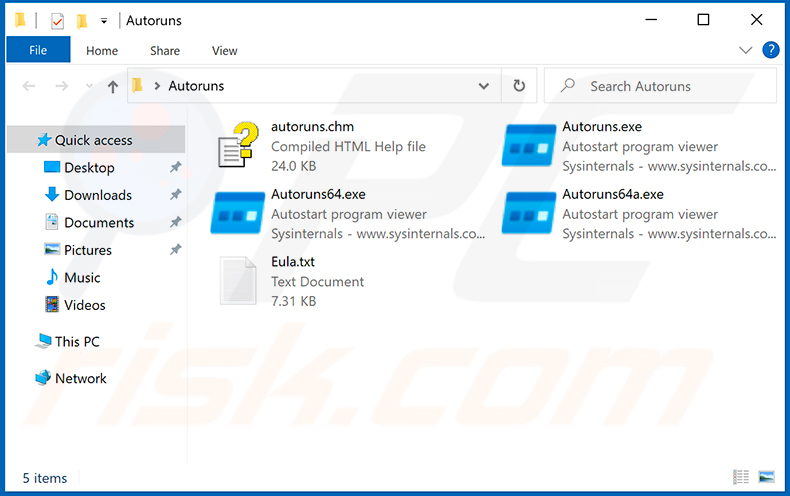

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

Descargar un programa llamado Autoruns. Este programa muestra las aplicaciones de inicio automático, el Registro y las ubicaciones del sistema de archivos:

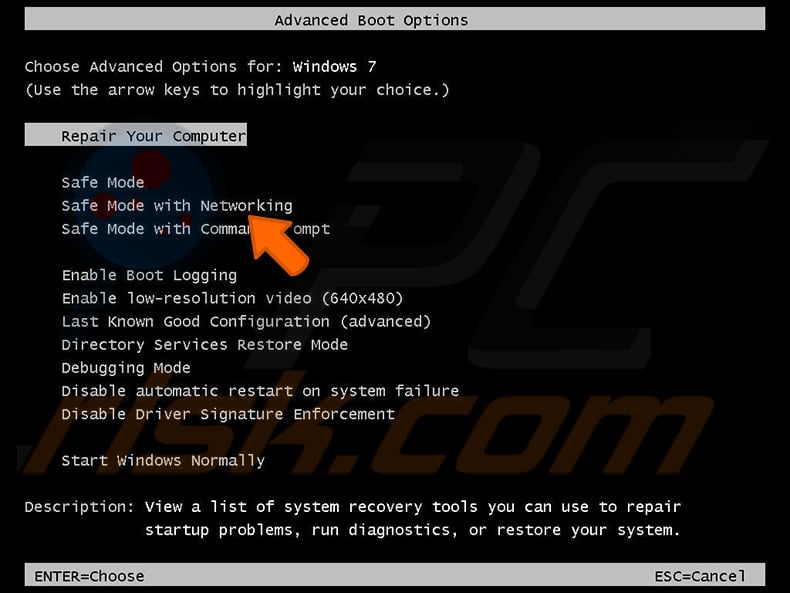

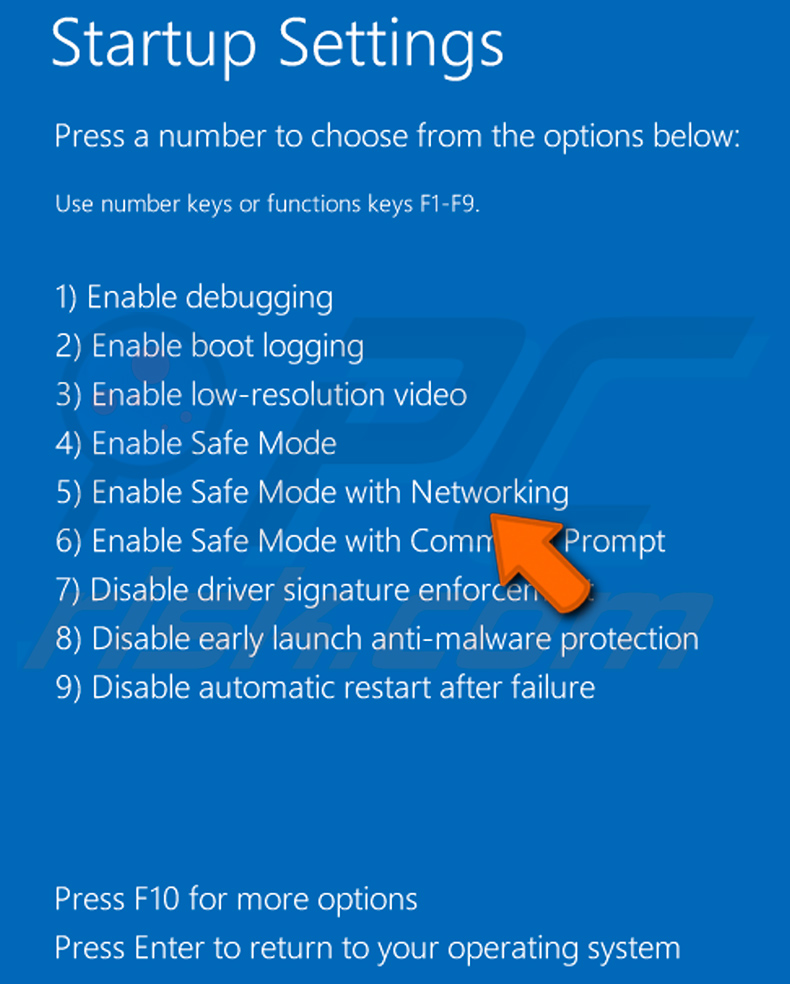

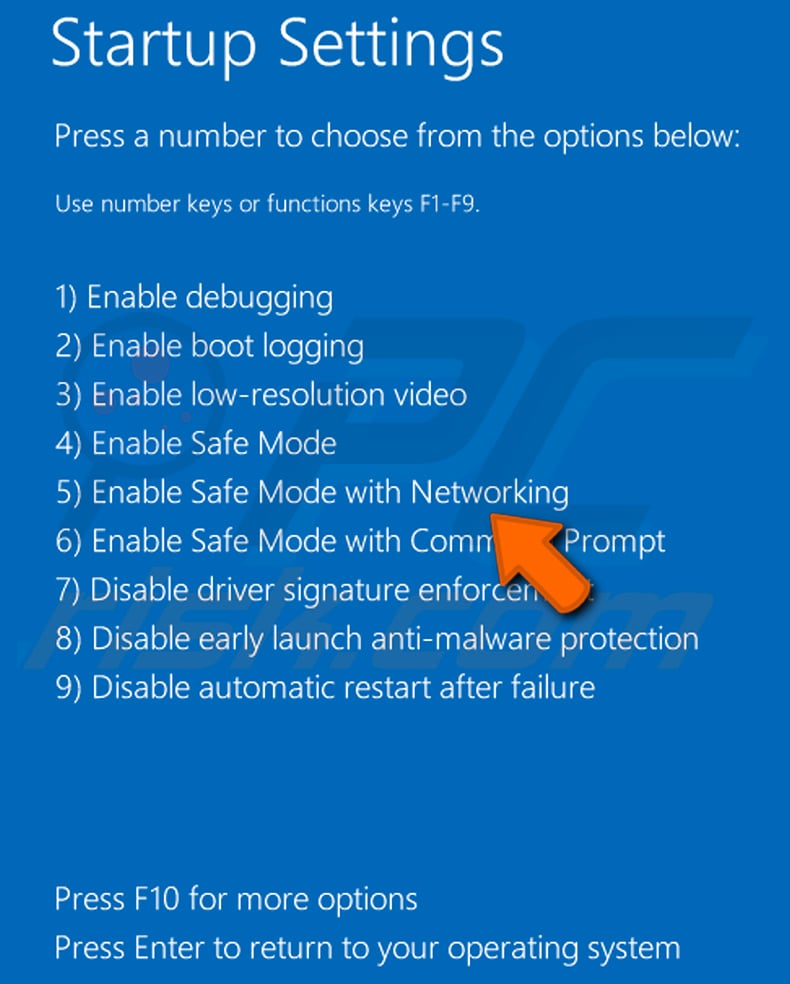

Reiniciar su ordenador en Modo seguro:

Reiniciar su ordenador en Modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su ordenador en Modo seguro. Haga clic en Inicio, en Apagar, en Reiniciar y en Aceptar. Durante el proceso de arranque de su ordenador, pulse la tecla F8 de su teclado varias veces hasta que vea el menú de opciones avanzadas de Windows y, a continuación, seleccione el Modo seguro con funciones de red de la lista.

Vídeo que demuestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en Modo seguro con funciones de red - Vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de la búsqueda seleccione Configuración. Haga clic en Opciones avanzadas de inicio, en la ventana abierta "Configuración general del PC", seleccione Inicio avanzado.

Haga clic en el botón "Reiniciar ahora". Su ordenador se reiniciará en el menú "Opciones avanzadas de inicio". Haga clic en el botón "Solucionar problemas" y, a continuación, en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio".

Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de configuración de inicio. Pulse F5 para arrancar en modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "Shift" del teclado. En la ventana "elige una opción" haga clic en "Solucionar problemas", a continuación seleccione "Opciones avanzadas".

En el menú de opciones avanzadas seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana deberá pulsar la tecla "F5" de su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Vídeo que demuestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

Extraer el archivo descargado y ejecutar el archivo Autoruns.exe.

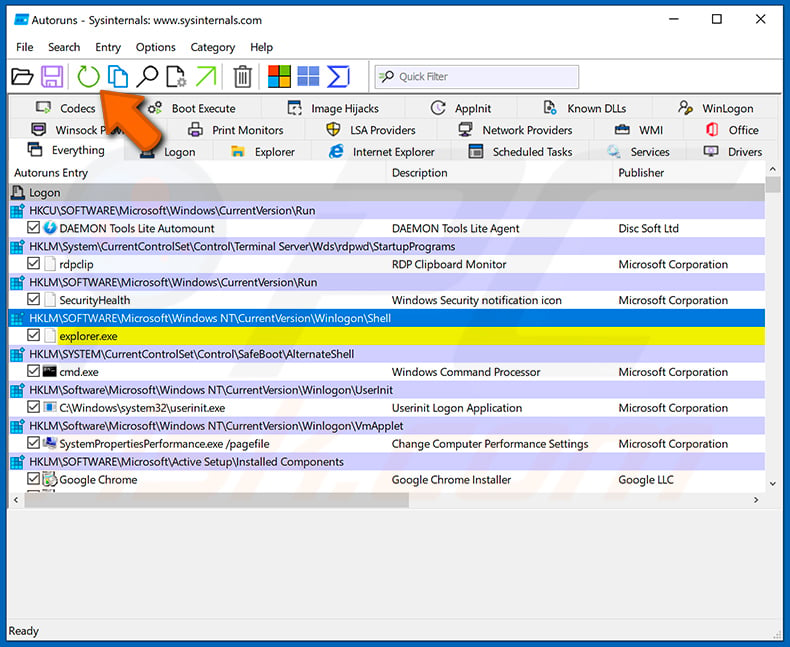

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desmarque las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

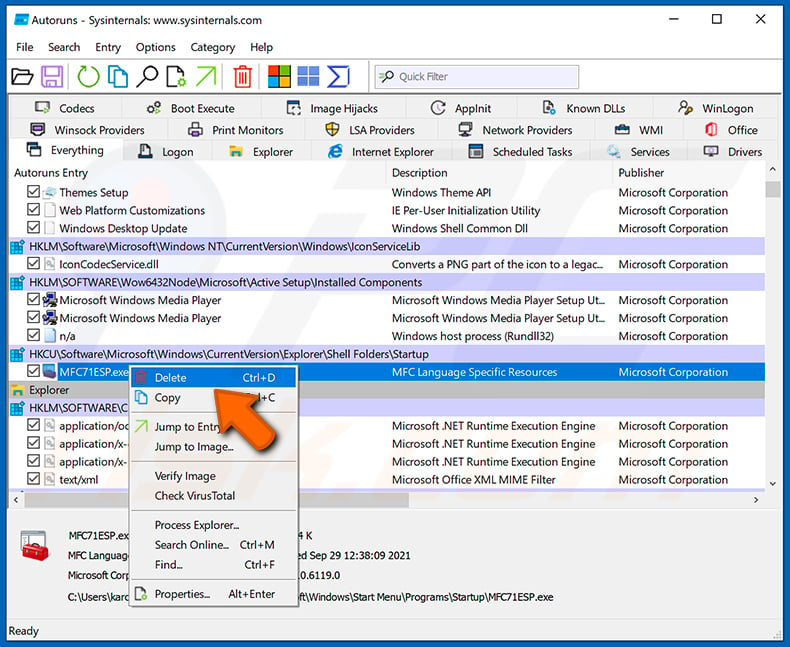

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Revisar la lista proporcionada por la aplicación Autoruns y localizar el archivo de malware que desea eliminar.

Debe anotar su ruta completa y su nombre. Tenga en cuenta que algunos programas maliciosos ocultan los nombres de los procesos bajo los nombres legítimos de los procesos de Windows. En esta fase, es muy importante evitar la eliminación de archivos del sistema. Una vez localizado el programa sospechoso que desea eliminar, haga clic con el botón derecho del ratón sobre su nombre y seleccione "Eliminar".

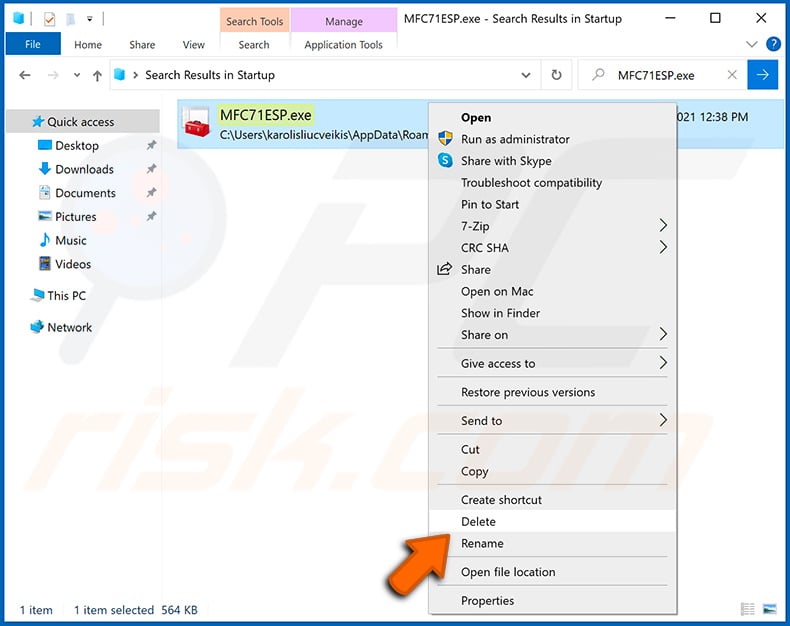

Tras eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el siguiente inicio del sistema), debe buscar el nombre del malware en su ordenador. Asegúrese de habilitar los archivos y carpetas ocultos antes de proceder. Si encuentra el nombre del malware, asegúrese de eliminarlo.

Reinicie su ordenador en modo normal. Al seguir estos pasos se debería eliminar el malware de su ordenador. Tenga en cuenta que la eliminación manual de amenazas requiere conocimientos informáticos avanzados. Si no dispone de estos conocimientos, deje la eliminación del malware en manos de los programas antivirus y antimalware.

Es posible que estos pasos no funcionen con infecciones de malware avanzadas. Como siempre, es mejor prevenir la infección que intentar eliminar el malware después. Para mantener su ordenador seguro, instale las últimas actualizaciones del sistema operativo y utilice software antivirus. Para asegurarse de que su ordenador está libre de infecciones de malware, le recomendamos que lo analice con Combo Cleaner Antivirus para Windows.

Preguntas frecuentes (FAQ)

Mi ordenador está infectado con el malware Bobik, ¿debo formatear mi dispositivo de almacenamiento para deshacerme de él?

No, la eliminación de Bobik no requiere el formateo.

¿Cuáles son los principales problemas que puede causar el malware Bobik?

Las amenazas que plantea un programa malicioso dependen de sus capacidades y del modus operandi de los ciberdelincuentes. Bobik es un RAT, es decir, un malware capaz de permitir el acceso/control remoto de las máquinas infectadas. Sus capacidades incluyen la extracción de datos del sistema/usuario, el registro de teclas, la descarga de archivos, etc. Este troyano puede ser utilizado para descargar/instalar malware adicional. También puede emplearse para lanzar ataques DDoS. Cabe mencionar que Bobik ha sido utilizado como elemento de ciberguerra en la guerra de Ucrania. Este RAT permitió el despliegue de ataques DDoS contra varios sitios web del sector de Ucrania y sus aliados.

¿Cuál es el objetivo del malware Bobik?

Normalmente, el malware se utiliza con fines lucrativos; Bobik también puede emplearse para generar ingresos. Sin embargo, este programa se ha utilizado ampliamente en ataques DDoS como parte de los ataques con motivación geopolítica contra Ucrania y otros países que la apoyan.

¿Cómo se ha infiltrado el malware Bobik en mi ordenador?

Los programas maliciosos se propagan principalmente a través de correos electrónicos/mensajes de spam, estafas en línea, descargas "drive-by", fuentes de descarga poco fiables (por ejemplo, sitios de alojamiento de archivos gratuitos y libres, redes de intercambio P2P, etc.), herramientas ilegales de activación de programas ("cracks"), actualizadores falsos y publicidad maliciosa. Además, algunos programas maliciosos pueden autoproliferarse a través de redes locales y dispositivos de almacenamiento extraíbles (por ejemplo, discos duros externos, dispositivos de almacenamiento extraíbles, etc.).

¿Me protegerá Combo Cleaner del malware?

Sí, Combo Cleaner es capaz de detectar y eliminar casi todas las infecciones de malware conocidas. Cabe destacar que, dado que el software malicioso de alta gama tiende a esconderse en lo más profundo de los sistemas, realizar un análisis completo del sistema es crucial para su detección.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión