¿Cómo identificar emails spam maliciosos como "Purchase Order"

EstafaConocido también como: Spam "Purchase Order"

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué es el virus por email "Purchase Order"?

El virus por email "Purchase Order" es otra campaña de email no deseado que comparte similitudes con Client Requirements Email Virus, Order Confirmation Email Virus y muchos otros. Como es habitual, esta campaña se utiliza para propagar malware (en concreto el troyano Pony).

Los desarrolladores envían miles de emails que contienen mensajes engañosos que alientan a los usuarios a abrir un archivo adjunto malicioso. Una vez abierto, el archivo infecta inmediatamente el sistema.

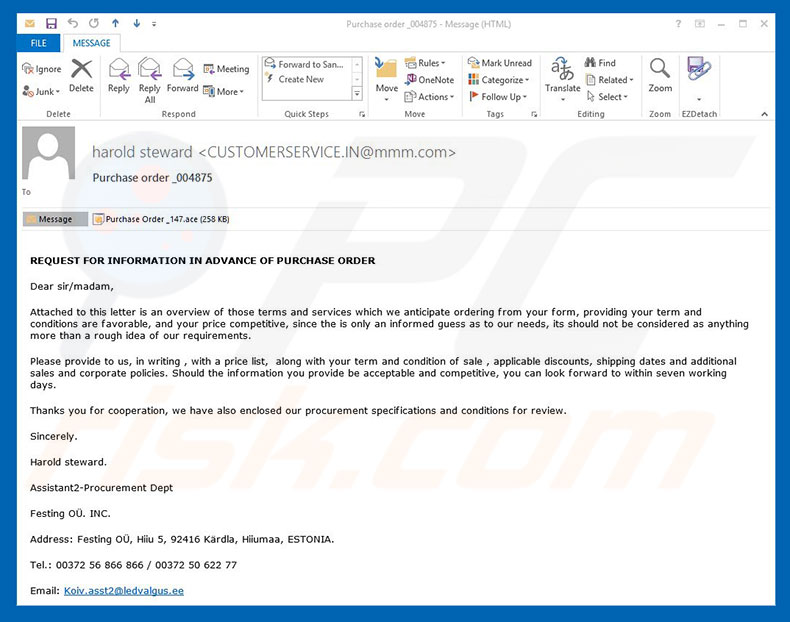

Descripción general del virus por email "Purchase Order"

Los emails de la campaña email virus "Purchase Order" contienen un mensaje que anima a los usuarios a leer una descripción general (en el archivo adjunto) de una compra. Esto es una estafa: el documento abierto se descarga e instala el troyano Pony en el sistema. El email puede parecer oficial, pero es un intento de dar la impresión de legitimidad.

Los ciberdelincuentes a menudo se esconden detrás de nombres de empresas legítimas o agencias gubernamentales para aumentar la cantidad de infecciones. Es mucho más probable que los usuarios abran archivos que reciben de nombres familiares. Pony es un malware de recolección de información de alto riesgo.

Este virus es capaz de obtener nombres de usuario/contraseñas guardados en más de cien aplicaciones, incluidos navegadores web, clientes FTP, VPN, etc. Los ciberdelincuentes pueden acceder a las cuentas personales de las víctimas en redes sociales, bancos, etc.

Estas personas tienen como objetivo generar la mayor cantidad de ingresos posible y es muy probable que hagan un mal uso de las cuentas secuestradas para lograr sus objetivos (compras online, transferencias de dinero, etc.). La presencia de un troyano de seguimiento de información como Pony puede provocar pérdidas financieras e incluso el robo de identidad.

Si ya ha abierto los archivos adjuntos de la campaña de virus por email "Purchase Order", elimine inmediatamente todas las aplicaciones sospechosas y los complementos del navegador.

| Nombre | Spam "Purchase Order" |

| Tipo de Amenaza | Trojan, Password stealing virus, Banking malware, Spyware |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en la computadora de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de Distribución | Archivos adjuntos al email infectados, anuncios maliciosos online, ingeniería social, cracks de software. |

| Daño | Información bancaria robada, contraseñas, robo de identidad, la computadora de la víctima es agregada a una botnet. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Ejemplos de malware propagado por spam

Pony comparte muchas similitudes con Adwind, FormBook, TrickBot, LokiBot, Emotet y docenas de otros virus de tipo troyano. La mayoría se distribuye mediante campañas de email no deseado y recopila información confidencial. En algunos casos, sin embargo, estos troyanos (por ejemplo, Hancitor) propagan otros virus y, por lo tanto, provocan infecciones en cadena.

En cualquier caso, todos representan una amenaza significativa para su privacidad y la seguridad de su computadora, por lo que es extremadamente importante eliminarlos.

¿Cómo infectó mi computadora el virus por email "Purchase Order"?

Esta campaña de email propaga un archivo (.ace) de archivos al presentarlo como un archivo que detalla la información de compra. De hecho, los archivos comprimidos son maliciosos: ejecutarlos da como resultado la infiltración del troyano Pony. Afortunadamente, este malware se dirige solo al sistema operativo Microsoft Windows y los usuarios de otras plataformas (por ejemplo, Linux, MacOS, etc.) están a salvo.

¿Cómo evitar la instalación de malware?

Para evitar esta situación, tenga mucho cuidado al navegar por Internet. Analice cuidadosamente cada archivo adjunto de email recibido. Los archivos irrelevantes y los recibidos de direcciones de email sospechosas/irreconocibles nunca deben abrirse.

Además, tenga un paquete antivirus/antispyware de buena reputación instalado y en ejecución, ya que es probable que estas herramientas detecten y eliminen archivos maliciosos antes de que realicen cualquier acción. La falta de conocimiento y el comportamiento descuidado son las principales razones de las infecciones informáticas.

La clave de la seguridad es la precaución. Si ya ha abierto un archivo adjunto de virus por email "Purchase Order", le recomendamos que ejecute un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Texto presentado en el mensaje del email virus "Purchase Order":

Subject: Purchase order

REQUEST FOR INFORMATION IN ADVANCE OF PURCHASE ORDER

Dear sir/madam,

Attached to this letter is an overview to those terms and services witch we anticipate from your form, providing you term and conditions are favourable, and your price competitive, since the is only informed guess as to our needs, its should not be considered as anything more than a rough idea of our requirements.

Please provide to use, in writing, with a price list, along with your term and condition of sale, applicable discounts, shipping dates and additional sales and corporate policies. Should the information you provide be acceptable and competitive, you can look forward to within seven working days.

Thanks you for cooperation, we have also enclosed our procurement specifications and conditions for review.

Sincerely,

Harold stewad.

Assistant2-Procurement Dept

Festing OU. INC

Address: Festing, OU, Hiiu 5, 92416 Kardla, Hiiumaa, ESTONIA

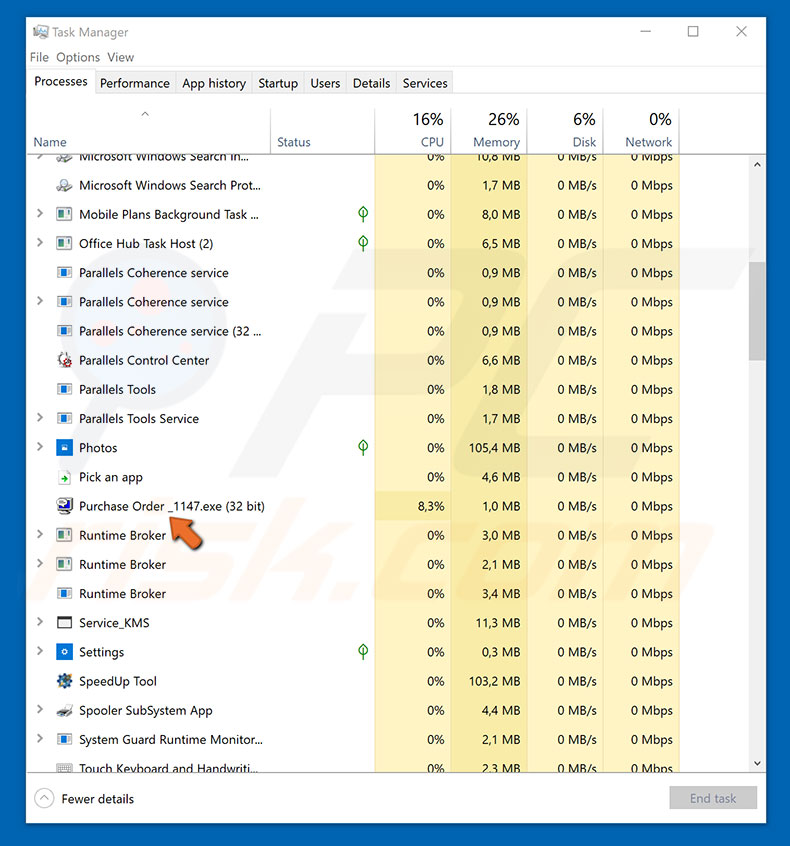

Proceso del troyano Pony en el Administrador de Tareas de Windows:

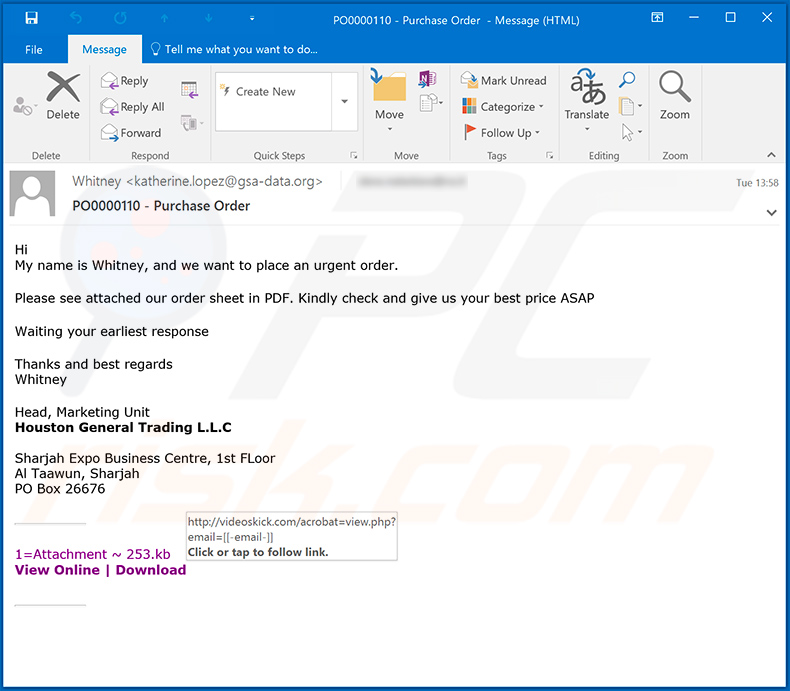

Otra variante de la campaña de spam por email "Purchase Order". En este caso, los emails no deseados se utilizan con fines de phishing: los emails contienen enlaces a páginas web maliciosas o poco confiables con la intención de extraer información valiosa o engañar a los destinatarios para que descarguen archivos:

Texto presentado en este email:

Subject: PO0000110 - Purchase Order

Hi

My name is Whitney, and we want to place an urgent order.

Please see attached our order sheet in PDF. Kindly check and give us your best price ASAP

Waiting your earliest response

Thanks and best regards

Whitney

Head, Marketing Unit

Houston General Trading L.L.CSharjah Expo Business Centre, 1st FLoor

Al Taawun, Sharjah

PO Box 26676

__

1=Attachment ~ 253.kb

View Online | Download

__

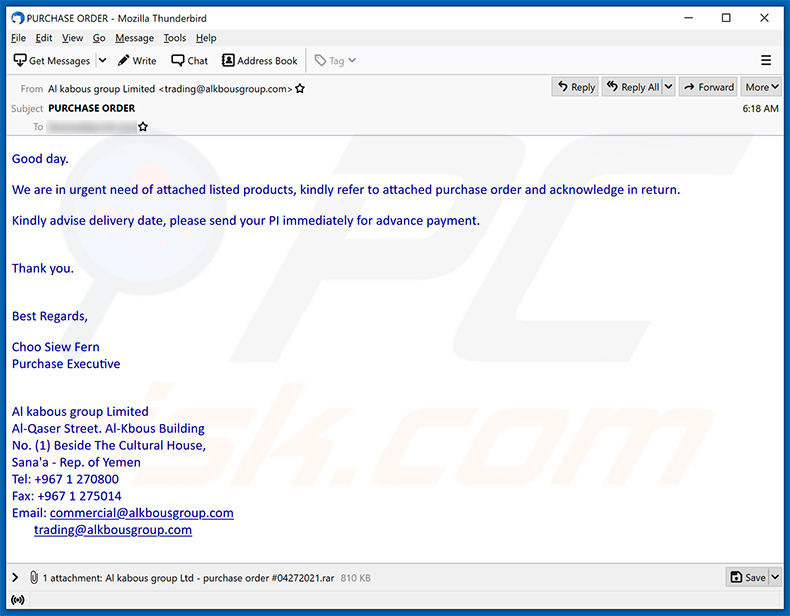

Otro ejemplo más de email no deseado con el tema "Purchase Order" que promociona un ejecutable malicioso (NanoCore RAT):

Texto presentado adentro:

Subject: PURCHASE ORDER

Good day.

We are in urgent need of attached listed products, kindly refer to attached purchase order and acknowledge in return.

Kindly advise delivery date, please send your PI immediately for advance payment.

Thank you.

Best Regards,Choo Siew Fern

Purchase ExecutiveAl kabous group Limited

Al-Qaser Street. Al-Kbous Building

No. (1) Beside The Cultural House,

Sana'a - Rep. of Yemen

Tel: +967 1 270800

Fax: +967 1 275014

Email: commercial@alkbousgroup.com

trading@alkbousgroup.com

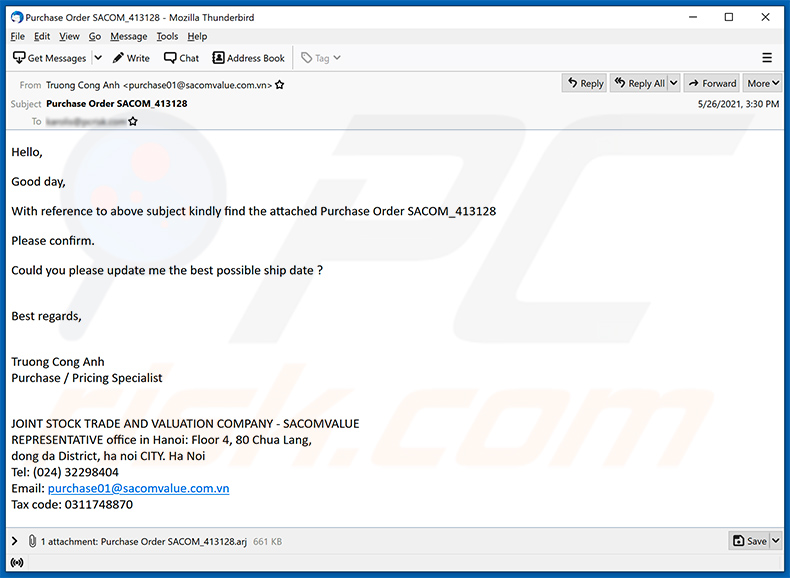

Otro ejemplo más de email no deseado con el tema "Purchase Order" utilizado para propagar malware (njRAT):

Texto presentado adentro:

Subject: Purchase Order SACOM_413128

Hello,

Good day,

With reference to above subject kindly find the attached Purchase Order SACOM_413128

Please confirm.

Could you please update me the best possible ship date ?

Best regards,

Truong Cong Anh

Purchase / Pricing Specialist

JOINT STOCK TRADE AND VALUATION COMPANY - SACOMVALUE

REPRESENTATIVE office in Hanoi: Floor 4, 80 Chua Lang,

dong da District, ha noi CITY. Ha Noi

Tel: (024) 32298404

Email: purchase01@sacomvalue.com.vn

Tax code: 0311748870

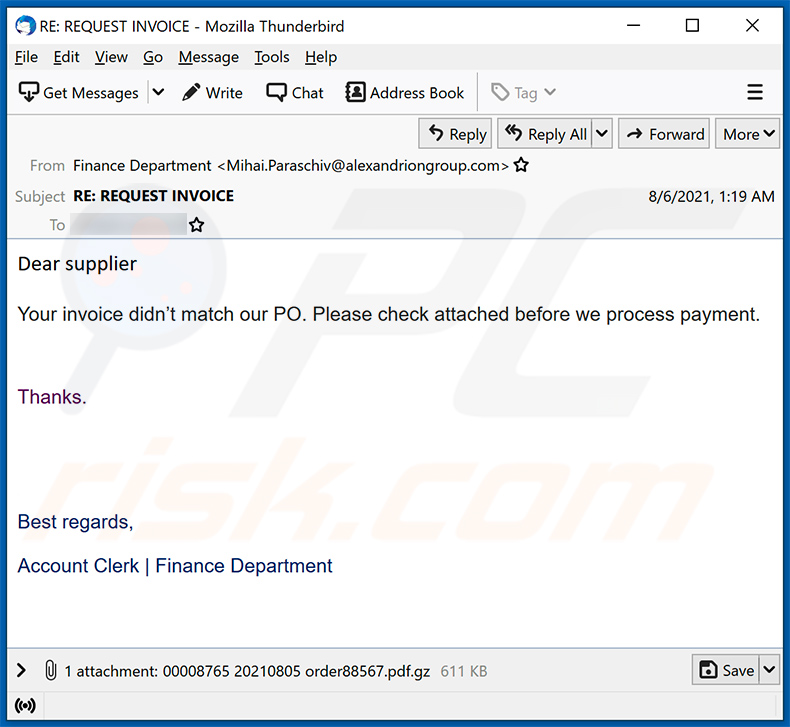

Otro ejemplo más de email no deseado con el tema "Purchase Order" utilizado para promover malware (en este caso, FormBook):

Texto presentado adentro:

Subject: RE: REQUEST INVOICE

Dear supplier

Your invoice didn’t match our PO. Please check attached before we process payment.

Thanks.

Best regards,

Account Clerk | Finance Department

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es Spam "Purchase Order"?

- Tipos de emails maliciosos.

- ¿Cómo detectar un email malicioso?

- ¿Qué hacer si cayó en una estafa por email?

Tipos de emails maliciosos:

![]() Emails Phishing

Emails Phishing

Por lo general, los ciberdelincuentes utilizan emails engañosos para engañar a los usuarios de Internet para que revelen su información privada confidencial. Oor ejemplo, información de inicio de sesión para varios servicios online, cuentas de email o información bancaria online.

Estos ataques se denominan phishing (suplantación de identidad). En un ataque de phishing, los ciberdelincuentes generalmente envían un mensaje por email con algún logotipo de servicio popular (por ejemplo, Microsoft, DHL, Amazon, Netflix), crean urgencia (dirección de envío incorrecta, contraseña caducada, etc.) y colocan un enlace esperando que sus potenciales víctimas hagan clic en el.

Después de hacer clic en el enlace presentado en dicho email, las víctimas son redirigidas a una página web falsa que se ve idéntica o extremadamente similar a la original. Luego se les pide a las víctimas que ingresen su contraseña, los detalles de la tarjeta de crédito o alguna otra información que sea robada por los ciberdelincuentes.

![]() Emails con Archivos Adjuntos Maliciosos

Emails con Archivos Adjuntos Maliciosos

Otro vector de ataque popular son los emails spam (correos no deseado) con archivos adjuntos maliciosos que infectan las computadoras de los usuarios con malware. Los archivos adjuntos maliciosos suelen llevar troyanos capaces de robar contraseñas, información bancaria y otra información confidencial.

En tales ataques, el objetivo principal de los ciberdelincuentes es engañar a sus víctimas potenciales para que abran un archivo adjunto infectado en el email. Para lograr este objetivo, los mensajes de email generalmente hablan de facturas, faxes o mensajes de voz recibidos recientemente.

Si una víctima potencial cae en la trampa y abre el archivo adjunto, su computadora se infectan y los ciberdelincuentes pueden recopilar mucha información confidencial.

Si bien es un método más complicado para robar información personal (los filtros de spam y los programas antivirus generalmente detectan tales intentos), si logran tener éxito, los ciberdelincuentes pueden obtener una gama mucho más amplia de datos y recopilar información durante un período de tiempo prolongado.

![]() Emails de sextorsión

Emails de sextorsión

Este es un tipo de phishing. En este caso, los usuarios reciben un email alegando que un ciberdelincuente podría acceder a la cámara web de la víctima potencial y tiene una grabación de video de su masturbación.

Para eliminar del video, se les pide a las víctimas que paguen un rescate (generalmente usando Bitcoin u otra criptomoneda). Sin embargo, todas estas afirmaciones son falsas: los usuarios que reciben dichos emails deben ignorarlos y eliminarlos.

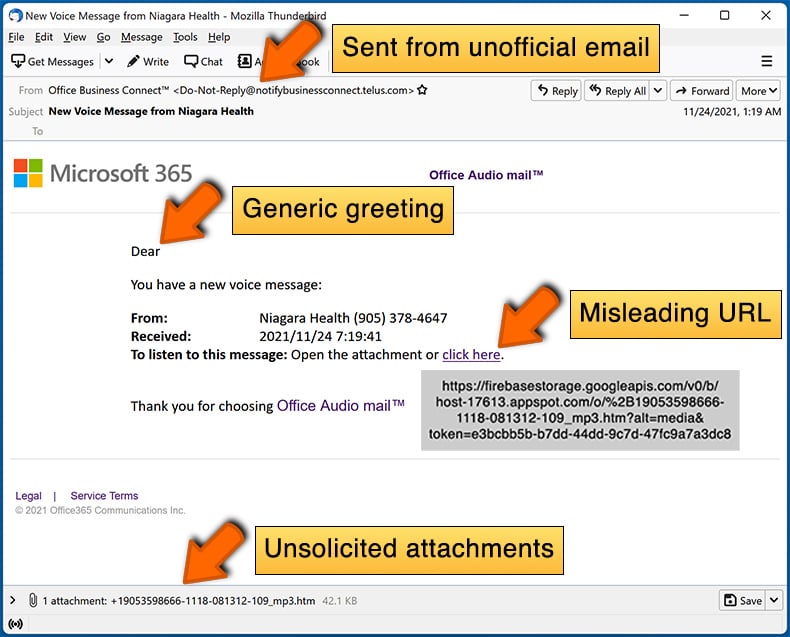

¿Cómo detectar un email malicioso?

Si bien los ciberdelincuentes intentan que sus emails trampas parezcan confiables, aquí hay algunas cosas que debe tener en cuenta cuando intente detectar un email phishing:

- Verifique la dirección email del remitente ("de"): coloque el mouse sobre la dirección "de" y verifique si es legítima. Por ejemplo, si recibió un email de Microsoft, asegúrese de verificar si la dirección de email es @microsoft.com y no algo sospechoso como @m1crosoft.com, @microsfot.com, @account-security-noreply.com, etc.

- Compruebe si hay saludos genéricos: si el saludo en el email es "Estimado usuario", "Estimado @su_email.com", "Estimado cliente", debería generar sospechas. Por lo general, las empresas lo llaman por su nombre. La falta de esta información podría indicar un intento de phishing.

- Verifique los enlaces en el email: coloque el mouse sobre el enlace presentado en el email, si el enlace que aparece parece sospechoso, no haga clic en él. Por ejemplo, si recibió un email de Microsoft y el enlace del email muestra que dirige a firebasestorage.googleapis.com/v0..., no debe confiar en él. Es mejor no hacer clic en los enlaces de los emails, sino visitar la página web de la empresa que le envió el email en primer lugar.

- No confíe ciegamente en los archivos adjuntos de email: por lo general, las empresas legítimas le pedirán que inicie sesión en su página web y vea los documentos desde allí. Si recibió un email con un archivo adjunto, es una buena idea escanearlo con una aplicación antivirus. Los archivos adjuntos de email infectados son un vector de ataque común utilizado por los ciberdelincuentes.

Para minimizar el riesgo de abrir emails phishing y maliciosos, le recomendamos utilizar Combo Cleaner Antivirus para Windows.

Ejemplo de email spam:

¿Qué hacer si cayó en una estafa por email?

- Si hizo clic en un enlace en un email de phishing e ingresó su contraseña: asegúrese de cambiar su contraseña lo antes posible. Por lo general, los ciberdelincuentes recopilan credenciales robadas y luego las venden a otros grupos que las utilizan con fines maliciosos. Si cambia su contraseña de manera oportuna, existe la posibilidad de que los delincuentes no tengan tiempo suficiente para hacer ningún daño.

- Si ingresó la información de su tarjeta de crédito: comuníquese con su banco lo antes posible y explique la situación. Es muy probable que deba cancelar su tarjeta de crédito comprometida y pedir una nueva.

- Si ve algún signo de robo de identidad: debe comunicarse de inmediato con la Federal Trade Commission. Esta institución recopilará información sobre su situación y creará un plan de recuperación personal.

- Si abrió un archivo adjunto malicioso: su computadora probablemente esté infectada, debe escanearla con una aplicación antivirus confiable. Para ello, le recomendamos utilizar Combo Cleaner Antivirus para Windows.

- Ayude a otros usuarios de Internet: informe los emails de phishing a Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center y U.S. Department of Justice.

Preguntas Frecuentes (FAQ)

¿Por qué recibí este email?

Los emails no deseados no son personales. Los ciberdelincuentes envían miles de ellos, con la esperanza de que al menos algunos de los destinatarios caigan en la trampa. Por lo tanto, muchos usuarios reciben emails idénticas.

He leído este email no deseado pero no abrí el archivo adjunto, ¿está infectada mi computadora?

No, simplemente leer un email no deseado no desencadenará ningún proceso de descarga/instalación de malware. Las cadenas de infección se inician cuando se abren o se hace clic en los archivos adjuntos o enlaces en dichas emails.

He descargado y abierto un archivo adjunto a este email no deseado, ¿está infectada mi computadora?

Si se produjo una infección, depende del formato del archivo. Si era un ejecutable (.exe, .run, etc.), lo más probable es que sí, su sistema estaba infectado. Sin embargo, si se tratara de un documento (.doc, .xls, .pdf, etc.), es posible que haya evitado la infiltración de malware. En algunos casos, los formatos de documentos requieren interacción adicional del usuario (por ejemplo, habilitar comandos de macro) para comenzar a descargar/instalar software malicioso.

¿Eliminará Combo Cleaner las infecciones de malware presentes en los archivos adjuntos de email?

Sí, Combo Cleaner puede detectar y eliminar la mayoría de las infecciones de malware conocidas. También puede escanear archivos descargados en busca de contenido malicioso. Debe enfatizarse que el malware sofisticado generalmente se esconde en lo profundo de los sistemas. Por lo tanto, es crucial ejecutar un análisis completo del sistema.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión