Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía para eliminar el virus Nymeria

¿Qué es Nymeria?

Nymeria (también conocido como Loda) es un virus de alto riesgo que funciona como un registrador de teclas y troyano de acceso remoto (RAT, siglas en inglés). Este software malicioso está programado en el lenguaje de script AutoIT. Aunque es bastante simple de un punto de vista técnico, Nymeria es extremadamente peligroso y puede ocasionar problemas con la seguridad y privacidad en el equipo. Según la investigación, casi siempre los ciberdelincuentes propagan Nymeria usando campañas de correo basura.

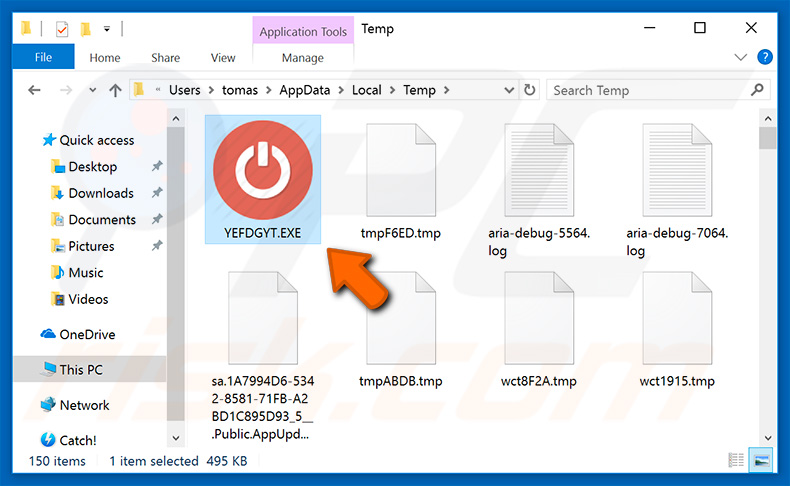

Como se ha indicado anteriormente, Nymeria es capaz de realizar varias acciones en función de la amenaza, ya que Nymeria está diseñado para recibir órdenes de un servidor remoto. Tras introducirse con éxito, Nymeria coloca una copia de su ejecutable en la carpeta "%TEMP%" y crea una tarea programada para que se ejecute constantemente. Asimismo, Nymeria recaba varios parámetros e información del sistema y la envía a un servidor remoto. Puede ver la lista de datos recabados más abajo. Luego se lleva a cabo una comunicación con el servidor remoto desde el que Nymeria es capaz de descargar y subir archivos. También registra las pulsaciones de teclas y envía los datos recabados al servidor. Nymeria es capaz también de controlar la webcam, micrófono del equipo; finalizar procesos en ejecución; y realizar una serie de tareas maliciosas (la funcionalidad de Nymeria está detallada más adelante). El programa está controlado por un servidor remoto; de esta forma, los delincuentes envían de forma remota órdenes específicas para Nymeria. La existencia de este software malicioso puede dar lugar a serios problemas. En primer lugar, los ciberdelincuentes podrían obtener acceso a las cuentas personales de las víctimas, como por ejemplo, correo electrónico, red social, banca online, etc. Pueden robar la identidad de la víctima, ocasionar varios problemas de privacidad y robar dinero. Asimismo, dado que Nymeria descarga y ejecuta varios archivos, puede usarse como puerta trasera para introducir otro software malicioso en el sistema. Anteriormente, Nymeria ha sido usado para propagar otra infección de alto riesgo llamada ISR Stealer, que también roba credenciales de cuentas. En realidad, el software malicioso capaz de realizar una serie de acciones suele usarse para propagar otros virus que cubren diferentes funcionalidades. Según el caso, la existencia de Nymeria lleva a la infiltración de ransomware, lo cual podría llevar a la pérdida permanente de datos; los virus de tipo ransomware están diseñados para encriptar archivos y pedir rescates. Pagar un rescate no trae nada bueno, ya que los delincuentes suelen ignorar a sus víctimas. Por tanto, si se ve afectado por una infección ransomware, la mejor solución es recuperarlo todo a partir de una copia de seguridad. Sepa que Nymeria puede manipular la webcam del equipo y el micrófono, ambos pueden usarse para grabar al usuario. Los ciberdelincuentes suelen asegurar que han grabado material comprometedor y pueden usarlo para chantajear. En resumen, Nymeria representa una amenaza directa a su privacidad y a la seguridad financiera. Por tanto, elimine esta infección de inmediato

| Nombre | el virus Trojan.Nymeria |

| Tipo de amenaza | Troyano, virus que sustrae contraseñas, software malicioso bancario, software espía |

| Detectada como | Avast (Win32:Malware-gen), BitDefender (AIT:Trojan.Nymeria.219), ESET-NOD32 (una versión de Win32/Autoit.CK), Kaspersky (Trojan-Dropper.Win32.Scrop.ecv), lista completa (VirusTotal) |

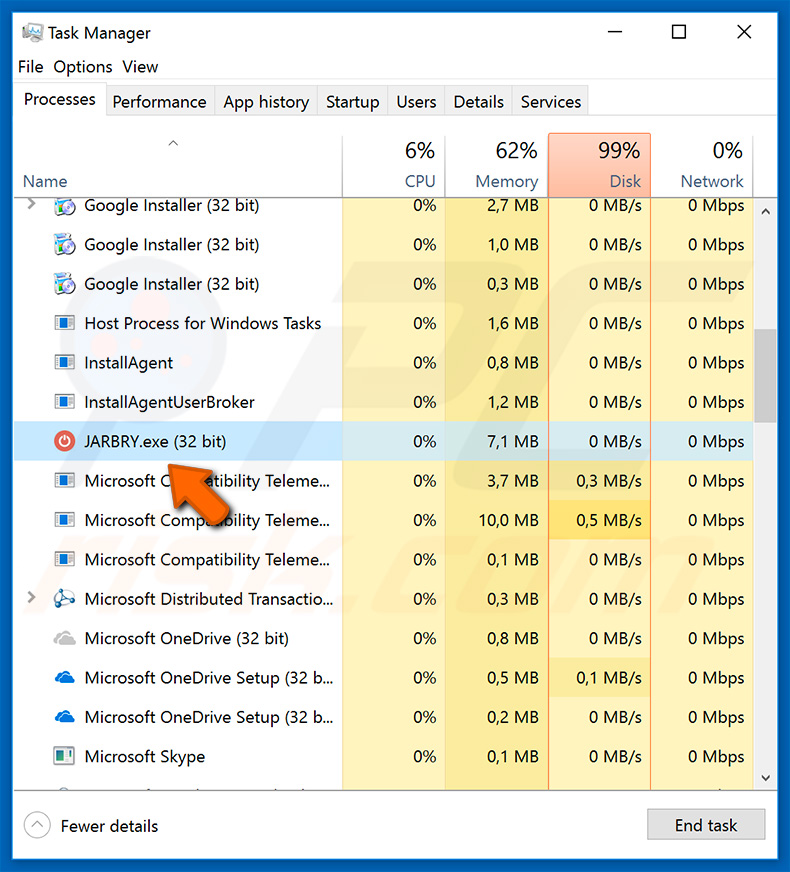

| Nombres de procesos maliciosos | JARBRY.exe (el nombre del proceso puede variar en función del ejecutable malicioso). |

| Síntomas | Los troyanos han sido diseñados para infiltrarse silenciosamente en el equipo de las víctimas y permanecer en silenciosa, por lo que no percibe ningún síntomas en la máquina infectada. |

| Formas de distribución/strong> | Adjuntos de correo infectados, anuncios maliciosos en línea, ingeniería social, software pirata. |

| Daño | Información bancaria sustraída, contraseñas, suplantación de la identidad, equipo de la víctima añadido a una red de robots. |

| Eliminación |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Hay muchos virus de tipo troyano similares a Nymeria, como por ejemplo, FormBook, Hancitor, TrickBot, y Adwind. No todos son tan versátiles como Nymeria. Unos recaban información y otros hacen un uso indebido de los recursos del sistema para minar criptomonedas u ocasionar infecciones en cadena. Aunque el modus operandi es diferente, su presencia puede dar lugar a problemas vinculados a la privacidad y seguridad informática. Por tanto, debería eliminar esas amenazas de inmediato.

¿Cómo se infiltró Nymeria en mi equipo?

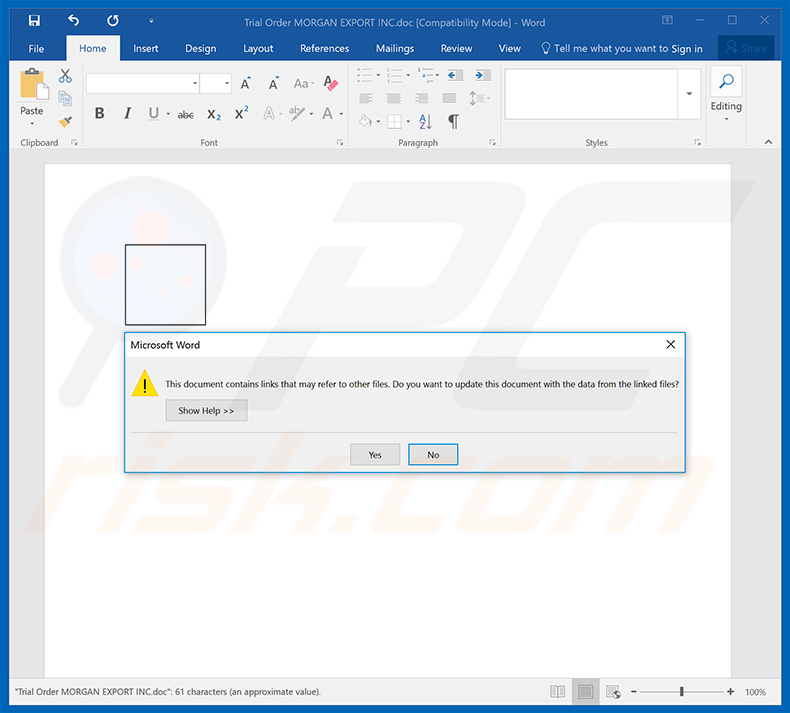

Como se ha indicado, Nymeria se propaga en campañas de correo basura. Los ciberdelincuentes envíen cientos de miles de correos engañosos que consisten en adjuntos maliciosos (documentos de Microsoft Word normalmente). Esos correos contienen mensajes engañosos que instan a los usuarios a abrir los adjuntos (o, en algunos casos, enlaces que llevan a esos ficheros). Los delincuentes suelen hacerse pasar por empleados de empresas conocidas y presentan los adjuntos como facturas, recibos, etc. Una vez abierto, el documento MS Office pide a los usuarios habilitar comandos macro; sin embargo, al hacer eso, los usuarios ceden permiso sin saberlo para que se descarguen los adjuntos y se instala Nymeria en el sistema. Aunque casi todos los archivos usados para propagar Nymeria son documentos Microsoft Word, también se propaga usando enlaces de descarga directa, PDF y archivos ejecutables.

¿Cómo se evita la instalación de software malicioso?

La falta de conocimiento y un comportamiento imprudente son los ingredientes principales por los que se infecta el equipo. La clave para la seguridad es la precaución. Por tanto, preste especial atención al navegar por internet. Le recomendamos encarecidamente que se lo piense dos veces antes de abrir adjuntos en correos. Si ha recibido el e-mail de una cuenta de correo sospechosa o desconocida y el archivo/enlace parece totalmente irrelevante, no lo abra. Tenga en cuenta que esas personas suelen aprovecharse de la curiosidad del usuario; no caiga en esa trampa. Tenga instalada y en funcionamiento una solución antivirus y antiespía que sea de confianza; esas herramientas pueden detectar y eliminar software malicioso antes de que dañe el sistema. Si considera que su equipo está infectado, le recomendamos realizar un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el software malicioso infiltrado.

Captura de pantalla del ejecutable de Nymeria en la carpeta "%TEMP%":

Adjunto malicioso que distribuye Nymeria:

Lista de información del sistema recabada por Nymeria:

- Una cadena con código (se ve como ‘victim’, ‘Clientv4’)

- Cadena de código (se ve como ‘ddd’)

- Los antivirus instalados (enumerados según los procesos en ejecución)

- versión de malware p. ej. 1.0.1

- Resolución del monitor en un formato especial ("Pr[Height]X2[Width]X3")

- Tipo de sistema operativo (puede ser un portátil, escritorio o "x" enumerado usando la consulta "Select * from Win32_SystemEnclosure")

- Nombre de cuenta de usuario

- Versión (beta)

- País de la víctima

- Dirección IP de la víctima

- Webcam instalada (sí o no, enumerada usando capGetDriverDescription de Avicap32.dll)

- Arquitectura Windows (X64 o X86)

- Versión de Windows

Lista de función en Nymeria:

- Comando básico ShellExecute

- Capturar la pantalla y enviarla al servidor remoto

- Cambiar el fondo de pantalla mediante la modificación del registro

- Finalizar un proceso en ejecución

- Cerrar windows media player (probablemente vinculado a lo anterior)

- Copiar archivo o directorio (rutas solicitadas desde el servidor remoto)

- Crear una ventana de chat (conversación de víctima o atacante almacenada en un archivo; ver figura 8)

- Eliminar cookies en Chrome/Firefox (cierra los navegadores para ello)

- Eliminar datos de registro de teclas

- Detectar ajustes UAC

- Descargar y ejecutar un archivo (ruta HTTP detallada en el servidor remoto)

- Descargar y reproducir archivos .wav del servidor remoto

- Enumerar unidades adjuntas

- Enumerar ubicaciones de carpetas comunes (Desktop/Pictures/Profile/Appdata/Temp)

- Ejecutar el Windows Media Player de forma oculta con una radio en árabe MMS

- Obtener los tamaños de archivo y carpetas (ruta solicitada desde el servidor remoto)

- Abrir y cerrar la unidad de CD

- Leer texto a la víctima usando SAPI.SpVoice (texto enviado desde el servidor remoto)

- Recibir datos del servidor remoto y escribir un archivo binario (ejecutable) para ejecutarlo

- Recibir texto de un servidor remoto y escribir un archivo (probable para archivos batch)

- Grabar de la webcam

- Grabar sonidos del micrófono usando la grabadora de Windows

- Enviar archivos al servidor remoto

- Enviar clics de ratón (tanto el izquierdo como el derecho son comandos separados)

- Enviar proceso en ejecución al servidor remoto

- Apagar el PC de la víctima

- Cargar los datos del registrador de teclas

- Comprimir o descomprimir archivos (para comprimir o descomprimir del servidor remoto)

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es Nymeria?

- PASO 1. Eliminar manualmente el software malicioso Nymeria.

- PASO 2. Comprobar si el equipo está limpio.

¿Cómo eliminar el software malicioso de forma manual?

Eliminar software malicioso de forma manual es una tarea complicada; normalmente es mejor dejar que un programa antivirus o antiespía lo haga por nosotros de forma automática. Para eliminar este software malicioso, recomendamos que use Combo Cleaner Antivirus para Windows. Si desea eliminar el software malicioso de forma manual, el primer paso es identificar el nombre del software malicioso que esté intentando eliminar. He aquí un ejemplo de un programa sospechoso que se ejecuta en el equipo del usuario:

Si ha inspeccionado la lista de programas que se ejecuta en su equipo a través del Administrador de tareas, por ejemplo, y ha visto un programa que parece sospechoso, debería realizar lo siguiente:

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Descargue un programa llamado Autoruns. Este programa muestra las aplicaciones que se ejecutan automáticamente, carpetas de registro y del sistema de archivos.

Reinicie su equipo en modo seguro:

Reinicie su equipo en modo seguro:

Usuarios de Windows XP y Windows 7: Inicie su equipo en modo seguro. Haga clic en Inicio, Apagar, Reiniciar y aceptar. Mientras el equipo arranca, pulse la tecla F8 en su teclado varias veces hasta que vea el menú de Opciones avanzadas de Windows, luego seleccione modo seguro con funciones de red de la lista.

Este vídeo muestra cómo iniciar Windows 7 en "Modo seguro con funciones de red":

Usuarios de Windows 8: Inicie Windows 8 en modo seguro con funciones de red: Diríjase a la pantalla de inicio de Windows 8, escriba "avanzadas", en los resultados de búsqueda, seleccione "Cambiar opciones avanzadas de inicio". En la nueva ventana "Configuración de PC", vaya hasta la sección "Inicio avanzado". Haga clic en el botón "Reiniciar ahora". Su PC se reiniciará ahora con el "Menú de opciones de arranque avanzadas". Haga clic en el botón de "Solucionar problemas", luego haga clic en el botón de "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará mostrando primero la pantalla de Configuración de inicio. Pulse F5 para arrancar en Modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 8 en "Modo seguro con funciones de red":

Usuarios de Windows 10: Haga clic en el logo de Windows y seleccione el icono de Inicio/Apagado. En el nuevo menú, haga clic en "Reiniciar" mientras mantiene pulsada la tecla "mayúsculas" en su teclado. En la ventana "seleccione una opción", haga clic en "Solucionar problemas" y luego en "Opciones avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de inicio" y haga clic en el botón "Reiniciar". En la siguiente pantalla, tendrá que pulsar la tecla F5 de su teclado. Luego se reiniciará el sistema operativo en modo seguro con funciones de red.

Este vídeo muestra cómo iniciar Windows 10 en "Modo seguro con funciones de red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

En la aplicación Autoruns, haga clic en Opciones (Options) arriba y desmarque Ocultar ubicaciones vacías ("Hide empty locations") y Ocultar entradas de Windows ("Hide Windows Entries"). Seguidamente, haga clic en el icono Actualizar (Refresh).

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Revise la lista que proporciona la aplicación Autoruns y encuentre el archivo malicioso que desea eliminar.

Debería anotar la ruta completa y el nombre. Sepa que algunos programas maliciosos enmascaran sus nombres de proceso con nombres de procesos fiables de Windows. En este punto, es muy importante no eliminar archivos del sistema. Una vez que haya encontrado el programa sospechoso que desee eliminar, haga clic derecho sobre su nombre y seleccione Eliminar (Delete).

Tras eliminar el software malicioso a través de la aplicación Autoruns (así nos aseguramos de que el software malicioso deje de ejecutarse automáticamente en el sistema la próxima vez que se inicie), tendría que buscar por el nombre del software malicioso en su equipo. No olvide mostrar la lista de archivos y carpetas ocultas antes de continuar. Si encuentra el archivo del software malicioso, asegúrese de eliminarlo.

Reiniciar su equipo en modo normal Esta guía debería ayudarle a eliminar cualquier software malicioso de su equipo. Hay que destacar que se requieren conocimientos informáticos avanzados para eliminar amenazas de forma manual. Se recomienda confiar la eliminación de software malicioso a los programas antivirus o antimalware. Esta guía podría no ser efectiva si nos encontramos ante una infección avanzada de software malicioso. Como de costumbre, lo ideal es prevenir la infección en vez de probar a eliminar el software malicioso luego. Para mantener seguro su equipo, asegúrese de instalar las últimas actualizaciones del sistema operativo y usar software antivirus.

Para estar seguros de que su equipo está libre de infecciones de software malicioso, lo mejor es analizarlo con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión