Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Guía de eliminación del virus Phoenix

¿Qué es Phoenix?

Phoenix es el nombre de un programa malicioso que se clasifica como un "keylogger" (keystroke logger, registrador de teclas presionadas). Es una nueva variante de Alpha keylogger. Por lo general, un software de este tipo registra las teclas presionadas en el teclado, por lo tanto, supervisa/graba las entradas del teclado. Este malware en particular es capaz de descargar y ejecutar archivos en una computadora infectada, tomar capturas de pantalla, robar credenciales (incluidas las contraseñas), deshabilitar el software antivirus instalado y terminar en máquinas virtuales (VM). Para evitar problemas graves que Phoenix puede causar, desinstálelo del sistema operativo de inmediato.

En general, los delincuentes cibernéticos usan registradores de teclas presionadas para robar datos como inicios de sesión, contraseñas y otra información confidencial. Las entradas grabadas se pueden usar para robar varias cuentas, como banca, correo electrónico, redes sociales, billeteras de criptomonedas y otras. Luego, los delincuentes cibernéticos utilizan los detalles para realizar transacciones o compras, engañar a otras personas para que les transfieran dinero, proliferar malware, etc. En cualquier caso, pueden hacer mal uso de los detalles robados para generar ingresos de varias maneras. La investigación muestra que este malware puede robar credenciales de muchos navegadores (incluidos Chrome, Firefox, Opera), clientes de correo como Thunderbird, Outlook, Seamonkey y Foxmail, cliente de chat Pidgin y cliente Filezilla FTP. Envía datos robados a ciberdelincuentes principalmente por correo electrónico, sin embargo, también es capaz de hacerlo a través de Telegram. Además, Phoenix puede robar datos guardados en el portapapeles de la víctima que también pueden contener información confidencial. Phoenix se puede usar para descargar y ejecutar ciertos archivos. Es probable que los ciberdelincuentes utilicen esta técnica para proliferar otro software malicioso, incluido, por ejemplo, ransomware. El ransomware es un malware de alto riesgo diseñado para cifrar archivos almacenados en la computadora para que los ciberdelincuentes puedan chantajear a las víctimas por la liberación de sus datos. Otra característica disponible en Phoenix es la captura de pantalla. Esto se usa para tomar capturas de pantalla para que los ciberdelincuentes puedan ver las acciones realizadas por la víctima en la computadora. Por ejemplo, podría usarse para tomar capturas de pantalla de documentos personales abiertos o capturar otros detalles confidenciales. Además, Phoenix es capaz de deshabilitar herramientas de Windows como CMD (Símbolo del Sistema), Registro, Administrador de Tareas, Restaurar Sistema, etc. Para evitar ser detectado, puede deshabilitar Windows Defender (a su módulo AntiSpyware) o una serie de otras suites de seguridad.

| Nombre | Malware Phoenix |

| Tipo de Amenaza | Keystroke Logger, Password-stealing virus, Banking malware, Spyware. |

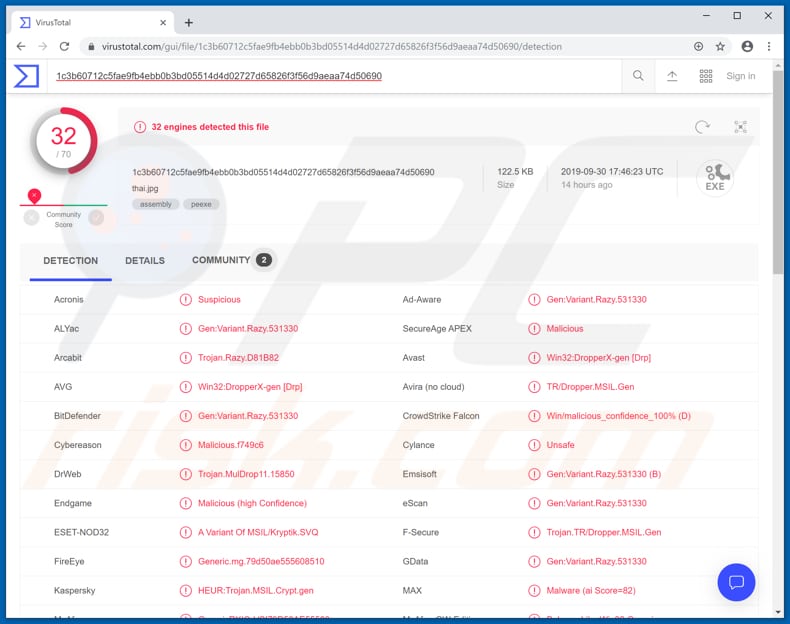

| Nombres de Detección | Avast (Win32:DropperX-gen [Drp]), BitDefender (Gen:Variant.Razy.531330), ESET-NOD32 (una variante de MSIL/Kryptik.SVQ), Kaspersky (HEUR:Trojan.MSIL.Crypt.gen), Lista Completa (VirusTotal) |

| Carga Útil | Phoenix se puede usar para descargar y ejecutar varios programas maliciosos. |

| Síntomas | Los troyanos están diseñados para infiltrarse sigilosamente en la computadora de la víctima y permanecer en silencio, por lo que no hay síntomas particulares claramente visibles en una máquina infectada. |

| Métodos de Distribución | Archivos adjuntos de correo electrónico infectados, anuncios maliciosos en línea, ingeniería social, 'cracks' de software. |

| Daño | Información bancaria robada, contraseñas, robo de identidad, instalaciones de malware adicional. |

| Eliminación |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Los ciberdelincuentes que proliferan Phoenix tienen como objetivo robar información personal que puede ser mal utilizada para generar ingresos de manera fraudulenta. Otros ejemplos de malware que funciona como registradores de teclas presionadas son SystemBC, Amadey, y Torpig. Por lo general, estos programas registran las teclas presionadas y roban información personal y confidencial. En la mayoría de los casos, los ciberdelincuentes los usan para robar contraseñas. Las víctimas pueden experimentar problemas relacionados con la privacidad, el robo de identidad, la pérdida monetaria, etc. Además, las personas que tienen instalados registradores de pulsaciones de teclas en sus sistemas a menudo desconocen que sus acciones están siendo monitoreadas.

¿Cómo se infiltró Phoenix en mi computadora?

Para proliferar el malware, los ciberdelincuentes utilizan campañas de spam, herramientas/actualizaciones de software falsas, fuentes de descarga de archivos o software no confiables, herramientas de activación no oficiales ("cracking") y troyanos. Utilizan campañas de spam para proliferar malware a través de correos electrónicos que contienen archivos adjuntos maliciosos (o enlaces web que descargan dichos archivos). Algunos ejemplos de los archivos adjuntos son documentos de Microsoft Office o PDF, archivos de almacenamiento (ZIP, RAR y otros archivos de este tipo), archivos ejecutables como .exe, archivos JavaScript, etc. Si se abren, estos archivos adjuntos instalan un programa malicioso. Los actualizadores de software falsos generalmente descargan e instalan programas maliciosos en lugar de actualizar el software instalado, o explotan errores/fallas de software obsoleto que ya está instalado en la computadora. Las redes punto a punto (clientes de torrent, eMule), varios sitios web de alojamiento de archivos gratuitos, sitios web de descarga de software gratuito, descargadores de terceros y otros canales similares también se utilizan para proliferar programas maliciosos. Para engañar a las personas para que instalen malware, los ciberdelincuentes presentan los archivos maliciosos como legítimos. Sin embargo, si se descargan y abren, infectan los sistemas con malware. Las herramientas de "craqueo" de software infectan los sistemas cuando instalan software malicioso en lugar de activar software pagado (instalado) de forma gratuita. Los troyanos son programas maliciosos que generalmente proliferan otros programas de este tipo. Si se instala un troyano en la computadora, es probable que cause infecciones en cadena.

Cómo evitar la instalación de malware

No abra archivos adjuntos o enlaces web incluidos en correos electrónicos irrelevantes que se reciben de direcciones desconocidas y sospechosas. Por lo general, los ciberdelincuentes presentan sus correos electrónicos y archivos adjuntos como importantes, oficiales, etc. Las herramientas no oficiales de activación/"craqueo" a menudo provocan la instalación de malware. Es ilegal usar estas herramientas y deben evitarse. El software instalado debe actualizarse utilizando funciones o herramientas implementadas proporcionadas por los desarrolladores de software oficiales. Los programas deben descargarse solo de sitios web oficiales, ya que otras fuentes (mencionadas anteriormente) pueden usarse para distribuir programas maliciosos. Tenga instalado un software antivirus o antispyware de buena reputación y escanee el sistema operativo con él regularmente. Si cree que su computadora ya está infectada, le recomendamos ejecutar un análisis con Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

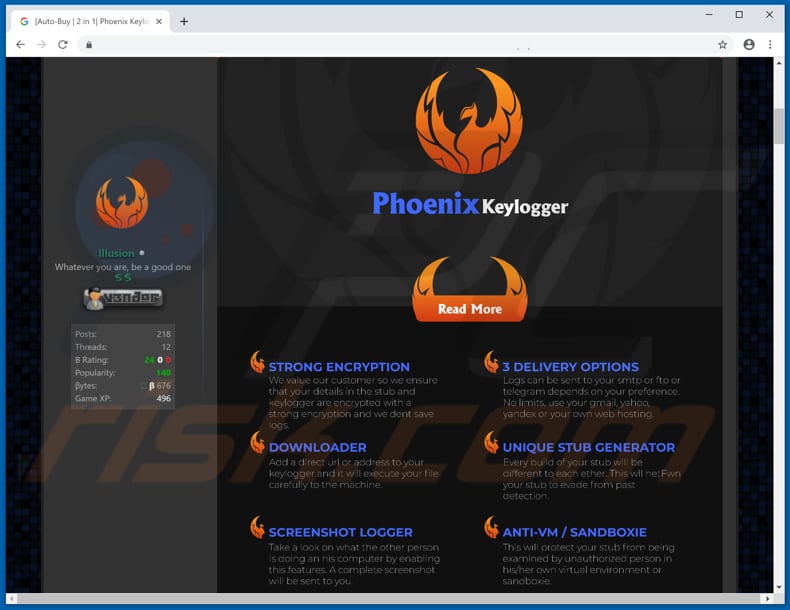

Página web de descarga de Phoenix:

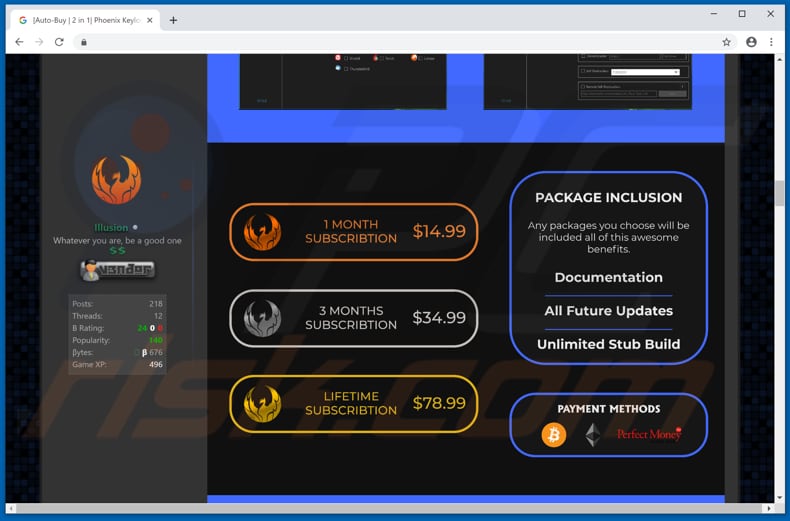

Costos de suscripción de Phoenix:

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es Phoenix?

- PASO 1. Eliminación manual del malware Phoenix.

- PASO 2. Revise si su computadora está límpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el Administrador de Tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en modo seguro:

Reinicie su computadora en modo seguro:

Usuarios de Windows XP y Windows 7: Inicia tu computadora en modo seguro. Haz clic en Inicio, haz clic en Apagar, haz clic en Reiniciar, haz clic en Aceptar. Durante el proceso de inicio de tu computadora, presione la tecla F8 en su teclado varias veces hasta que veas el menú Opciones Avanzadas de Windows y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: ve a la pantalla de inicio de Windows 8, escribe Avanzado, en los resultados de búsqueda, selecciona Configuración. Haz clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Haz clic en el botón "Reiniciar Ahora". Tu computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haz clic en el botón "Solucionar problemas" y luego haz clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haz clic en "Configuración de inicio". Haz clic en el botón "Reiniciar". Tu PC se reiniciará en la pantalla de Configuración de inicio. Presiona F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haz clic en el logotipo de Windows y selecciona el icono de Encendido. En el menú abierto, haz clic en "Reiniciar" mientras mantienes presionado el botón "Shift" en tu teclado. En la ventana "Elija una opción", haz clic en "Solucionar Problemas", luego selecciona "Opciones Avanzadas". En el menú de opciones avanzadas, selecciona "Configuración de Inicio" y haz clic en el botón "Reiniciar". En la siguiente ventana, debes hacer clic en la tecla "F5" en tu teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe escribir su ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión