No confíe en los emails estafa "Reminder about your dirty deeds!"

EstafaConocido también como: Posibles infecciones de malware

Obtenga un escaneo gratuito y verifique si su computadora está infectada.

ELIMÍNELO AHORAPara usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

¿Qué es la estafa por email "Reminder about your dirty deeds!"?

"Reminder about your dirty deeds!" ("¡Recordatorio sobre sus malas acciones!", en español) se refiere a una campaña de spam, una operación a gran escala durante la cual se envían miles de emails engañosas. Los emails distribuidos a través de esta campaña utilizan el modelo de estafa de sextorsión. Estas emails afirman que el estafador actualmente tiene acceso al dispositivo del destinatario.

La infiltración supuestamente se produjo a través de una fuga reciente de credenciales de inicio de sesión, que fue utilizada por terceros para infectar las máquinas expuestas con malware. Al utilizar la infección inexistente, el remitente afirma haber obtenido un video explícito del destinatario. Por lo tanto, si se niegan a pagar, el video se enviará a sus contactos.

Debe enfatizarse que todas las afirmaciones hechas por estos emails fraudulentos son falsas. Por lo tanto, no se han comprometido los dispositivos de los destinatarios ni se ha realizado ninguna grabación.

Email de estafa "Reminder about your dirty deeds!" en detalle

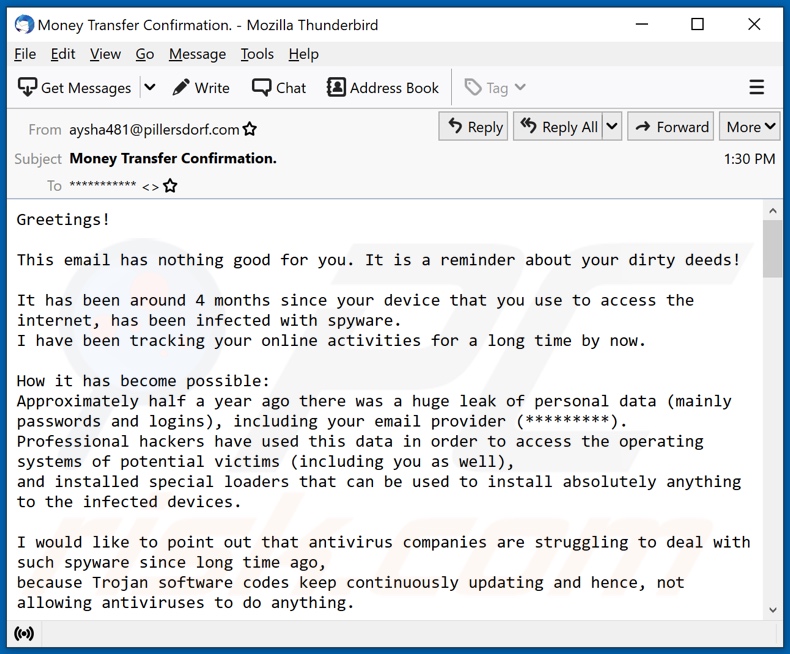

Los emails de "Reminder about your dirty deeds!" (asunto/título "Money Transfer Confirmation."; puede variar) indican que el remitente ha estado monitoreando la actividad en línea del destinatario durante aproximadamente cuatro meses. Luego, las emails cuentan la historia de cómo esto se hizo posible. Supuestamente, hace medio año, hubo una fuga de datos que incluía al proveedor de email del destinatario.

Los piratas informáticos utilizaron la información expuesta para infectar las máquinas de las víctimas con programas maliciosos de tipo cargador, diseñados para descargar/instalar malware adicional. Este también fue supuestamente el caso con el dispositivo del destinatario. El remitente afirma haber pagado a los piratas informáticos y posteriormente haber infectado varias máquinas con spyware.

Los sistemas operativos que no contenían información de interés fueron inyectados con mineros de criptomonedas. Sin embargo, ese no fue el caso con el dispositivo del destinatario. El estafador llama al destinatario un "gran admirador" de contenido pornográfico altamente cuestionable (potencialmente ilegal), como lo demuestran los registros de su reproductor multimedia y el historial de navegación.

A través de la cámara/micrófono del dispositivo se han realizado múltiples grabaciones del destinatario mientras veía dicho material. Posteriormente, se editaron juntos varios videos explícitos en pantalla dividida, con el destinatario en la parte superior y lo que estaban viendo en la parte inferior de la pantalla.

Se informa al destinatario que debe pagarle al remitente 1550 USD en criptomonedas Bitcoin dentro de las 48 horas; de lo contrario, los videos se enviarán a la lista de sus contactos, incluidos colegas, familiares y amigos. Si se cumplen las demandas de rescate, el remitente promete que se eliminará el video y se eliminará el spyware en su dispositivo.

Estos mensajes falsos también contienen información sobre Bitcoins y lo difícil que es rastrear sus transacciones, cómo funciona la publicación falsa y la eliminación de la grabación, la inutilidad de responder al email y consejos para cambiar las credenciales de inicio de sesión (es decir, nombres de usuario/contraseñas) de las cuentas posiblemente comprometidas.

Como se mencionó en la introducción, todas las afirmaciones hechas por los emails de "Reminder about your dirty deeds!" son falsas. Por lo tanto, los destinatarios no corren ningún peligro y simplemente deben ignorar estas emails.

| Nombre | Reminder about your dirty deeds! Email Scam |

| Tipo de Amenaza | Phishing, Scam, Social Engineering, Fraud |

| Falsa Afirmación | Los emails fraudulentos afirman que se realizó un video explícito/comprometedor con el destinatario y, a menos que pague, se enviará a sus contactos. |

| Cantidad del Rescate | 1550 USD en criptomoneda Bitcoin |

| Dirección de la Criptobilletera del Cibercriminal | 199ZxJd71PJkMjjTdQdh7ekmQ2amE1tVe6 (Bitcoin) |

| Síntomas | Compras en línea no autorizadas, cambio de contraseñas de cuentas en línea, robo de identidad, acceso ilegal a la computadora. |

| Métodos de Distribución | Emails engañosos, anuncios emergentes en línea fraudulentos, técnicas de envenenamiento de motores de búsqueda, dominios mal escritos. |

| Daño | Pérdida de información privada sensible, pérdida monetaria, robo de identidad. |

| Eliminación de Malware |

Para eliminar posibles infecciones de malware, escanee su computadora con un software antivirus legítimo. Nuestros investigadores de seguridad recomiendan usar Combo Cleaner. Descargue Combo Cleaner para WindowsEl detector gratuito verifica si su equipo está infectado. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk. |

Campañas de spam en general

"I have e-mailed you from your account", "Your device was compromised", "Your cloud storage was compromised", "This is not a formal email" y "I have got two not really pleasant news for you" son algunos ejemplos de emails de sextorsión. Las emails engañosas pueden tener una amplia gama de disfraces y utilizar varios modelos de estafa.

Aparte del phishing y otras estafafas, las campañas de spam también se utilizan para propagar malware (por ejemplo, troyanos, ransomware, criptomineros, etc.). Debido a la extensión del spam, se recomienda encarecidamente tener cuidado con los emails y mensajes entrantes.

¿Cómo infectan las computadoras las campañas de spam?

Los sistemas se infectan a través de archivos maliciosos distribuidos a través de campañas de spam. Estos archivos se pueden adjuntar y/o vincular dentro de los emails. Los archivos infecciosos pueden estar en varios formatos, por ejemplo, archivos, ejecutables, documentos Microsoft Office y PDF, JavaScript, etc. Cuando se abren archivos virulentos, se inicia la descarga/instalación de malware.

Por ejemplo, los documentos de Microsoft Office infectan los sistemas al ejecutar comandos de macro maliciosos. Este proceso comienza en el momento en que se abre un documento en las versiones de Microsoft Office publicadas antes de 2010. Las versiones más nuevas tienen el modo "Vista protegida" que evita la ejecución automática de macros. En cambio, los usuarios pueden habilitar manualmente la edición/contenido (es decir, comandos de macro).

¿Cómo evitar la instalación de malware?

Para evitar infectar el sistema a través del spam, se recomienda no abrir emails sospechosos e irrelevantes, especialmente los archivos adjuntos o enlaces presentes en ellos. Se recomienda utilizar versiones de Microsoft Office publicadas después de 2010.

El malware también se propaga a través de canales de descarga dudosos (por ejemplo, sitios no oficiales y de software gratuito, redes de intercambio de igual a igual, etc.), herramientas de activación ilegales ("cracks") y actualizaciones falsas. Es importante descargar solo de fuentes oficiales/verificadas y activar/actualizar programas con herramientas proporcionadas por desarrolladores legítimos.

Para garantizar la seguridad del dispositivo y del usuario, es fundamental tener un antivirus confiable instalado y actualizado. Este software debe utilizarse para ejecutar análisis regulares del sistema y eliminar las amenazas detectadas. Si ya ha abierto archivos adjuntos maliciosos, le recomendamos que ejecute un análisis Combo Cleaner Antivirus para Windows para eliminar automáticamente el malware infiltrado.

Texto presentado en la email de email de estafa "Reminder about your dirty deeds!":

Subject: Money Transfer Confirmation.

Greetings!

This email has nothing good for you. It is a reminder about your dirty deeds!

It has been around 4 months since your device that you use to access the internet, has been infected with spyware.

I have been tracking your online activities for a long time by now.

How it has become possible:

Approximately half a year ago there was a huge leak of personal data (mainly passwords and logins), including your email provider (*********).

Professional hackers have used this data in order to access the operating systems of potential victims (including you as well),

and installed special loaders that can be used to install absolutely anything to the infected devices.

I would like to point out that antivirus companies are struggling to deal with such spyware since long time ago,

because Trojan software codes keep continuously updating and hence, not allowing antiviruses to do anything.

Likewise, all that personal data has become available at the black market and I have purchased it to install my spyware and start checking out people's personal information,

hoping to find something interesting.

Some people had a lot of boring documents, some people have basic games, while others play casino... all those devices have been utilized by us in order to do cryptocurrency mining.

However, eventually I have stumbled upon something really special while checking your personal data!

You are truly a huge fan of watching kinky videos (it is easy to confirm by checking the activity log of your multimedia players and browser history).

I have been filtering out for some time the most shocking videos with you masturbating, while recording you via your device's camera and microphone.

As result, I have generated sample videos exposing the way you are pleasing yourself (in really impressive manners sometimes),

while the lower part of the screen plays the video that you were watching at that point of time.

I have managed to create a really nice collection for the past few months!

What do you think would happen, if those videos get shared to your colleagues, relatives and friends?

Taking in consideration the "specificity" of the videos you had been watching, the opinion of your friends about your personality will be changed once and for all.

I guess, you might have troubles with law due to certain videos from that collection...

But I don't want to get you in this kind of troubles, since I have no interest in that.

I simply want to get some money from you, since I have spent quite a significant amount of time and effort to get all this done!

Let's agree like this: 1550$ (USD) of bitcoin equivalent will be good enough for me! If you want to pay more - please, feel free!

My BTC wallet for your transaction is: 199ZxJd71PJkMjjTdQdh7ekmQ2amE1tVe6

It is really not that hard to purchase bitcoin and send it to my wallet. Based on the logs, I can say that you are not a stupid person and really known how to use the internet.

Frankly speaking, I can't imagine where else this kind of videos (with you masturbating) can be found.

Once I receive a notification of your transaction, I will immediately delete your kinky videos right away together with the porn that you were watching at that point of time.

Afterwards, I will completely forget about you - don't worry, you are not the only one like that!

By the way, you have no idea how many there are people around the globe that watch porn, while masturbating.

However, those guys don't watch such kinky videos with nasty models that your like to watch!!!

Likewise, regardless of everything mentioned above, there is no reason for you to panic!

Here are several simple rules for you to end it all in the most problem-free manner:

# You have 48 hours to complete the bitcoin transaction. If I don't receive any money from you after 48 hours,

then I will upload the videoclip exposing you to online resources and forward it to your entire contact list.

Even your closest relatives, colleagues and friends will receive an email or SMS from me.

You've got to complete everything necessary within the allocated time - I won't be waiting any longer that that!

# Timer will start automatically right after you open this email. Please note, that even though the email gets opened by somebody else, the timer will still start.

# There is no point to reply this email. The sender address has been generated - I have merely used a random address from the internet. All you need to do is pay.

# In case if you decide to find me - that is a bad idea, since I am using nodes, same as blockchain system, which are used to carry out bitcoin transactions.

# The idea to reinstall the Operating System would not help either. Even if you burn down your device, it still won't solve the problem.

All the files have already been encrypted and saved at remote file hosting websites.

# Once the transaction is complete, there is no need to notify me about that. I will be able to see it by myself, since I am monitoring all your online activities.

Please keep in mind the most important thing:

Once you complete the transaction, I will delete my Trojan virus from your device as well as all the discrediting videos from remote online resources.

Afterwards, you can forget about me and this unpleasant situation as well. That is the best solution to this problem!

One last advice for you: change all the access information to all your online services, since I may be not only one who has the access to all your accounts!

Please be reasonable.

Good luck!

Apariencia de la estafa por email "Reminder about your dirty deeds!" (GIF):

Eliminación automática instantánea de malware:

La eliminación manual de amenazas puede ser un proceso largo y complicado que requiere conocimientos informáticos avanzados. Combo Cleaner es una herramienta profesional para eliminar malware de forma automática, que está recomendado para eliminar malware. Descárguelo haciendo clic en el siguiente botón:

DESCARGAR Combo CleanerSi decide descargar este programa, quiere decir que usted está conforme con nuestra Política de privacidad y Condiciones de uso. Para usar el producto con todas las funciones, debe comprar una licencia para Combo Cleaner. 7 días de prueba gratuita limitada disponible. Combo Cleaner es propiedad y está operado por RCS LT, la empresa matriz de PCRisk.

Menú rápido:

- ¿Qué es "Reminder about your dirty deeds!"?

- PASO 1. Eliminación manual de posibles infecciones de malware.

- PASO 2. Revise si su computadora está limpia.

¿Cómo eliminar el malware manualmente?

La eliminación manual de malware es una tarea complicada. Por lo general, es mejor permitir que los programas antivirus o antimalware lo hagan automáticamente. Para eliminar este malware, recomendamos utilizar Combo Cleaner Antivirus para Windows. Si desea eliminar el malware manualmente, el primer paso es identificar el nombre del malware que está intentando eliminar. Aquí hay un ejemplo de un programa sospechoso que se ejecuta en la computadora de un usuario:

Si revisó la lista de programas que se ejecutan en su computadora, por ejemplo, usando el administrador de tareas, e identificó un programa que parece sospechoso, debe continuar con estos pasos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Descargue un programa llamado Autoruns. Este programa muestra aplicaciones de inicio automático, registro y ubicaciones del sistema de archivos:

Reinicie su computadora en Modo Seguro:

Reinicie su computadora en Modo Seguro:

Usuarios de Windows XP y Windows 7: Inicie su computador en modo seguro. Haga clic en Inicio, clic en Apagar, clic en Reiniciar, clic en Aceptar. Durante el proceso de inicio de su computador, presione la tecla F8 en su teclado varias veces hasta que vea el menú Opciones Avanzadas de Windows, y luego seleccione Modo Seguro con Funciones de Red de la lista.

Video que muestra cómo iniciar Windows 7 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 8: Iniciar Windows 8 en Modo Seguro con Funciones de Red: vaya a la pantalla de inicio de Windows 8, escriba Avanzado, en los resultados de búsqueda, seleccione Configuración. Haga clic en Opciones de inicio avanzadas, en la ventana abierta "Configuración General de PC", seleccione Inicio Avanzado. Clic en el botón "Reiniciar Ahora". Su computadora ahora se reiniciará en el "Menú de opciones de inicio avanzado". Haga clic en el botón "Solucionar problemas" y luego clic en el botón "Opciones avanzadas". En la pantalla de opciones avanzadas, haga clic en "Configuración de inicio". Haga clic en el botón "Reiniciar". Su PC se reiniciará en la pantalla de Configuración de inicio. Presione F5 para iniciar en Modo Seguro con Funciones de Red.

Video que muestra cómo iniciar Windows 8 en "Modo Seguro con Funciones de Red":

Usuarios de Windows 10: Haga clic en el logotipo de Windows y seleccione el icono de Encendido. En el menú abierto, haga clic en "Reiniciar" mientras mantiene presionado el botón "Shift" en su teclado. En la ventana "Elija una opción", haga clic en "Solucionar Problemas", luego seleccione "Opciones Avanzadas". En el menú de opciones avanzadas, seleccione "Configuración de Inicio" y haga clic en el botón "Reiniciar". En la siguiente ventana, debe hacer clic en la tecla "F5" en su teclado. Esto reiniciará su sistema operativo en modo seguro con funciones de red.

Video que muestra cómo iniciar Windows 10 en "Modo Seguro con Funciones de Red":

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

Extraiga el archivo descargado y ejecute el archivo Autoruns.exe.

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

En la aplicación Autoruns, haga clic en "Opciones" en la parte superior y desactive las opciones "Ocultar ubicaciones vacías" y "Ocultar entradas de Windows". Después de este procedimiento, haga clic en el icono "Actualizar".

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Consulte la lista provista por la aplicación Autoruns y localice el archivo de malware que desea eliminar.

Debe anotar la ruta y nombre completos. Tenga en cuenta que algunos programas maliciosos ocultan nombres de procesos bajo nombres legítimos de procesos de Windows. En esta etapa, es muy importante evitar eliminar los archivos del sistema. Después de localizar el programa sospechoso que desea eliminar, haga clic con el botón derecho del mouse sobre su nombre y elija "Eliminar".

Después de eliminar el malware a través de la aplicación Autoruns (esto asegura que el malware no se ejecutará automáticamente en el próximo inicio del sistema), debe buscar el nombre del malware en su computadora. Asegúrese de habilitar los archivos y carpetas ocultos antes de continuar. Si encuentra el nombre de archivo del malware, asegúrese de eliminarlo.

Reinicie su computadora en modo normal. Seguir estos pasos debería eliminar cualquier malware de su computadora. Tenga en cuenta que la eliminación manual de amenazas requiere habilidades informáticas avanzadas. Si no tiene estas habilidades, deje la eliminación de malware a los programas antivirus y antimalware. Es posible que estos pasos no funcionen con infecciones avanzadas de malware. Como siempre, es mejor prevenir la infección que intentar eliminar el malware más tarde. Para mantener su computadora segura, instale las últimas actualizaciones del sistema operativo y use un software antivirus.

Para asegurarse de que su computadora esté libre de infecciones de malware, recomendamos escanearla con Combo Cleaner Antivirus para Windows.

Compartir:

Tomas Meskauskas

Investigador experto en seguridad, analista profesional de malware

Me apasiona todo lo relacionado con seguridad informática y tecnología. Me avala una experiencia de más de 10 años trabajando para varias empresas de reparación de problemas técnicos y seguridad on-line. Como editor y autor de PCrisk, llevo trabajando desde 2010. Sígueme en Twitter y LinkedIn para no perderte nada sobre las últimas amenazas de seguridad en internet.

El portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

DonarEl portal de seguridad PCrisk es ofrecido por la empresa RCS LT.

Investigadores de seguridad han unido fuerzas para ayudar a educar a los usuarios de ordenadores sobre las últimas amenazas de seguridad en línea. Más información sobre la empresa RCS LT.

Nuestras guías de desinfección de software malicioso son gratuitas. No obstante, si desea colaborar, puede realizar una donación.

Donar

▼ Mostrar discusión