Ransomware Lsas

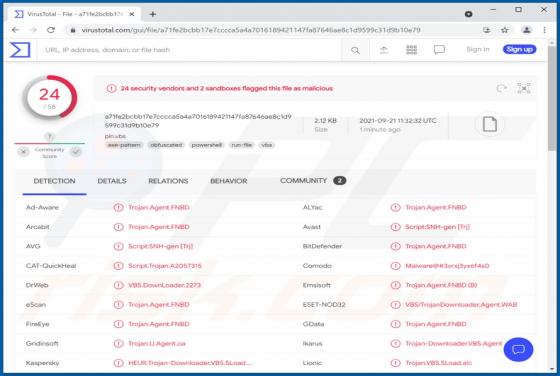

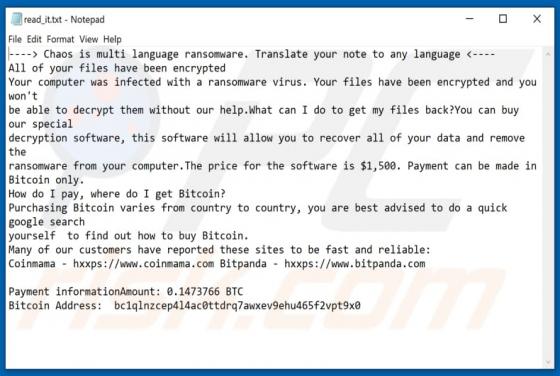

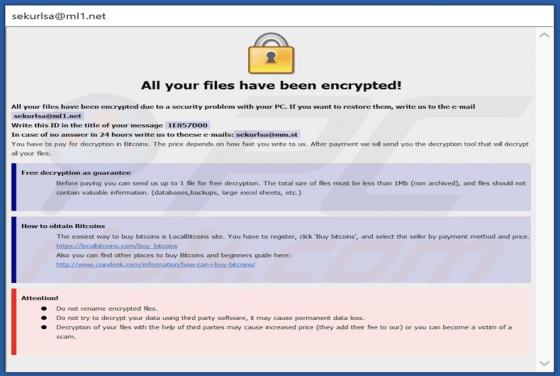

Lsas pertenece a la familia de ransomware llamada Dharma. Encripta y cambia el nombre de los archivos. Por ejemplo, cambia el nombre de "1.jpg" a "1.jpg.id-1E857D00.[sekurlsa@ml1.net].lsas", "2.jpg" a "2.jpg.id-1E857D00.[sekurlsa@ml1.net].lsas" (agrega el ID de la víctima, la dirección de email se