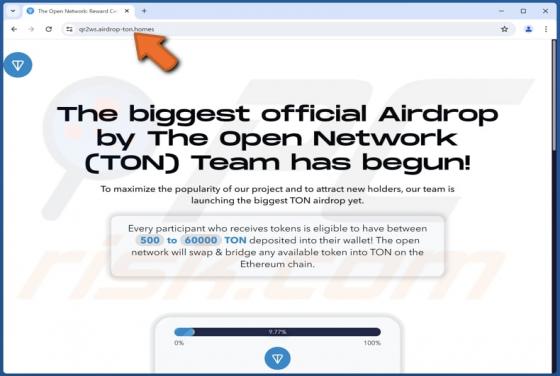

Estafa Toncoin (TON) Airdrop

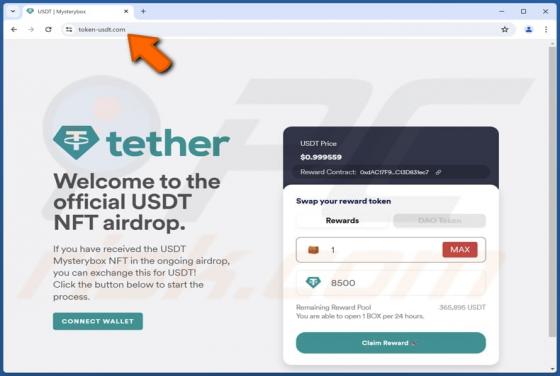

Hemos examinado la página (qr2ws.airdrop-ton[.]homes) y hemos descubierto que se hace pasar por el sitio web real (ton[.]org) para atraer a personas desprevenidas y hacerlas participar en una estafa fraudulenta. Esta página falsa se hace pasar por un sitio web que organiza un sorteo de criptomoned